Kaspersky Lab přináší report o trojanu s vícestupňovou architekturou. Malware s poetickým názvem Roaming Mantis (neboli Toulavá kudlanka), je navržen tak, že i přestože jeho cílem je mobilní telefon, při tajné bitvě o vaše zařízení využívá nakažené routery. Nejprve trojan změní DNS nastavení v děravém routeru a pak čeká, až se z mobilu připojíte na Wi-Fi. Snaží se podstrčit falešnou verzi aplikací Chrome a Facebook a v případě, že máte telefon narootovaný, obsadí rovnou i administrátorská privilegia. Pak se snaží z uživatele vymámit jeho heslo na účet Google a pokusí se obejít i dvoufaktorovou autentizaci Google účtu. Díky chybě se však text zobrazí korejsky i pro japonsky a anglicky hovořící uživatele, kteří mají šanci zavětřit, že něco nehraje.

Útočníci se ale nemusejí zvlášť namáhat. Kaspersky Lab zjišťovala u čtyř milionů mobilních aplikací, zda jsou správně zabezpečeny – a nejsou. Používají SDK třetích stran, které však nemají bezpečnost mezi svými prioritami, což vede například k tomu, že vaše soukromá data putují bezostyšně po HTTP. Výzkumníci si položili otázku, zda data unikají přes GET či POST. Potvrdilo se, že ano. Unikají všemi směry. Perličkou je, že nejen v klasických aplikacích. Problémy mají i malwarové aplikace, které kromě toho, že kradou vaše SMSky, kontakty a podobně, je kradou na odiv celému světu. Po cestě je tak může zcizit ještě někdo další.

Tento konkrétní útok byl prozatím detekován hlavně v asijských krajinách. Podobný útok byl však zjištěn v Polsku pár let zpátky, kde se změny DNS záznamu týkaly hlavně velkých polských bank. Jako obrana proti DNS hijackingu na domácích routerech se doporučuje zvolit silné heslo pro přístup do administraci routeru, pravidelně updatovat firmware či znemožnit vzdálenou administraci routeru.

Naše postřehy

Pokud máte NAS od LG, pak vám nejspíše neunikly informace o závažné chybě těchto zařízení. Ta spočívala v možnosti vzdáleného vložení příkazu bez nutnosti přihlášení. V podstatě právě na přihlašovací stránce vzdáleného managementu byla chyba, neboť na ní nebyl správně kontrolován obsah parametru password, což umožňovalo útočníkovi poslat přes pole pro zadání hesla libovolný systémový příkaz.

Následně mohl útočník získat databázi, ve které byla uložena hesla v podobě MD5 hash, nebo si rovnou do databáze přidat vlastního uživatele a s tím se pak přihlásit. Protože LG zatím nevydalo příslušné záplaty, doporučuje se uživatelům, aby se ujistili, že vzdálený management jejich zařízení není dostupný z Internetu.

Tento měsíc byla objevena již druhá kritická chyba v Drupalu. Zranitelnost XSS se týká WYSIWYG HTML editoru CKEditor, který je součástí jádra Drupalu. Správci by měli co nejdříve nainstalovat dostupné opravy, protože předchozí zranitelnost, která umožňovala vzdálené spuštění kódu, je nadále aktivně zneužívána i poté, co byl v předminulém týdnu publikován proof-of-concept kód, který dovoloval exploitování této zranitelnosti.

LinkedIn opravil chybu, která mohla být zneužita ke sběru dat z uživatelských profilů, včetně privátních informací. Chyba se týkala funkce automatického vyplnění formulářů (AutoFill), která umožňuje webovým stránkám nabízet uživatelům možnost rychle doplnit požadovaná pole formuláře informacemi z jejich LinkedIn profilu. Potenciální útočník by musel připravit webovou stránku, na kterou by umístil pozměněné tlačítko AutoFill, tak aby vyplňovalo celou stránku a nebylo viditelné. Kdykoliv by pak návštěvník stránky klikl na libovolné místo na stránce, vždy by vlastně klikl na tlačítko AutoFill a tím by nevědomky stránce umožnil posbírat informace z jeho LinkedIn účtu, jako je jméno, firma, e-mailová adresa, telefonní číslo, město, PSČ nebo země.

V případě, že používáte Chrome a máte v něm nainstalovaný takzvaný „AdBlock“, měli byste být obezřetní. Bezpečnostní pracovníci objevili malware v pěti doplňcích sloužících k blokování reklam. Každý kdo si nainstaloval těchto pět doplňků (AdRemover for Google Chrome™, uBlock Plus, Adblock Pro, HD for YouTube™, Webutation), dal útočníkům možnost získat informace o tom, jaké webové stránky si prohlíží (s potenciální možností získání hesel, historie procházení a platebních informací). Celkem 20 milionů uživatelů používalo jeden z těchto pěti škodlivých doplňků. V tuhle chvíli již žádný z nich v prohlížeči nenajdete, to však neznamená, že žádný další doplněk podobného typu nemůže obsahovat malware.

Ve zkratce

- Webshell hledající zajímavé soubory

- Únos iPhone, iPadu přes funkci iTunes Wi-Fi Sync

- Facebook plánuje vývoj vlastních čipů

- 8 způsobů monetizace ukradených dat

- Facebook i nadále sleduje uživatele, kteří jej nepoužívají

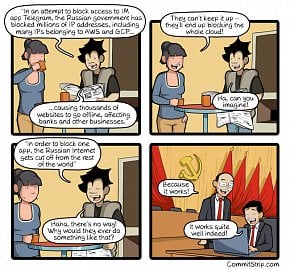

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.