Pozor na falešné VPN na Androidu

APT skupina kyberzločinců přezdívaných Bahamut distribuuje od ledna tohoto roku falešné aplikace VPN pro systémy Android s cílem získávání citlivých informací obětí. K distribuci využívají webové stránky thesecurevpn.com (v době psaní článku tyto stále existují) a název produktu přitom kopíruje legitimní produkt SecureVPN, který s těmito aplikacemi nemá nic společného a jako takový se nachází na doméně securevpn.com.

Útočníci jako základ nejdříve využili aplikaci SoftVPN, poté přešli na OpenVPN. Do těchto legitimních aplikací byl vložen škodlivý kód, který byl postupem času nepatrně upravován a vylepšován. Výzkumníci ze slovenského ESETu našli tento spyware v osmi verzích, kdy je nutno podotknout, že ani jedna není dostupná na Google Play. Přesný důvod přechodu na aplikaci OpenVPN není znám, ale jako nejpravděpodobnější se jeví ukončení podpory vydavatele a problémy s navazováním VPN spojení u SoftVPN. Zvláštností této aplikace je, že požaduje po uživateli aktivační klíč, bez kterého aplikace ani spyware nefungují. Toto chování naznačuje, že byl spyware Bahamutem používán na cílené útoky proti konkrétním lidem, a to společně s prvotním odesláním škodlivé domény.

Spyware je schopen z mobilu vytáhnout kromě uložených dat i SMS zprávy, kontakty, informace o zařízení a jeho lokaci a další. Platí proto varování před instalací aplikace z této stránky a doporučení pro řízení instalace aplikací, které mohou být nainstalovány v rámci korporátního prostředí.

Backdoor v rozšíření pro Chrome cílí na hráče Robloxu

Mezi rozšíření Google Chrome se dostaly dva škodlivé moduly, které cílily na hráče Robloxu. Neškodně vypadající rozšíření, která mají dle vlastních slov „bleskurychle prohledat servery a najít požadované hráče“, se ukázalo být nebezpečným backdoorem, který krade uživatelské údaje obětí na Roblox a Rolimons (obchodní platforma Robloxu). Tyto backdoory, které byly dostupné pod názvem SearchBlox si stáhlo na dvě stě tisíc uživatelů.

Zatím není známo, zda do rozšíření backdoor přidal přímo vývojář, nebo někdo jiný s přístupem ke kódu. Po hlubším prozkoumání se ukázalo, že se posílají požadavky na podezřelé webové stránky, které obsahují další škodlivý kód a které byly registrovány tento měsíc. Na základě těchto a i dalších informací vzniklo podezření, že byl legitimní vývojář kompromitován.

Obě rozšíření byla nahlášena společnosti Google, která je odstranila z Chrome Web Store a taktéž jsou tato rozšíření automaticky odinstalována z počítačů uživatelů. Všem, kteří toto rozšíření použili je doporučeno změnit své přihlašovací údaje na Roblox a Rolimons.

Útočníci ze skupiny Worok používají obrázky k utajení malware

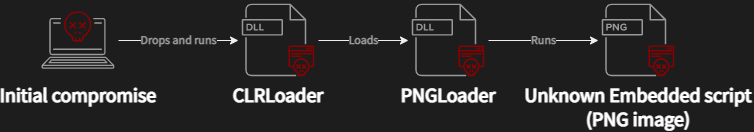

Kyberzločinci ze skupiny Worok používají obrázků k utajenému doručení malware do cílových počítačů, které se mohou jevit jako zdánlivě neškodné pro obranné mechanismy typu IPS či antiviru. Na prvotní útoky, které se zaměřovaly především na větší známé firmy z Asie upozornila firma ESET, na tu pak navázali další analýzou výzkumníci firmy Avast.

I když se plně nepovedlo osvětlit způsob prvotní kompromitace, některé indikace naznačují, že skupina využívá ProxyShell zranitelností, které dále pokračovalo použitím depolyment kitu. Konkrétně se v tomto případě používal CRLoader, který stáhnul a připravoval půdu pro PNGLoader, který již pracuje se škodlivými daty schovanými v obrázcích ve formátu PNG.

CRLoader napsaný v C++ využívá pro svoji činnost DLL Hijacking ve službách, které se často používají pro infiltraci, díky chybějícím knihovnám v System32 složce a je tedy zapotřebí administrátorský přístup. Navazující fáze útoku, použití kódu schovaném v PNG za pomoci steganografie je již jen forma obfuskace škodlivého kódu, který vypadá, že slouží pro extrakci dat.

Stojí za to zmínit, že Worok je poměrně nový čínský threat actor, který se specializuje na kyberšpionáž. Pro extrakci dat v tomto případě Worok dle indikací nejspíše používá Dropbox a jeho API volání v rámci finální fáze útoku.

USA zakazují čínské sledovací kamery

Americká Federální komise pro komunikace (FCC) oficiálně oznámila, že telekomunikační zařízení a průmyslové CCTV kamery pořízené z Číny, představují nepřijatelnou hrozbu pro národní bezpečnost. Na základě toho vydala zákaz jejich využívání v kritických vládních zařízeních a doporučila, aby žádná taková zařízení nebyla připojena k sítím ministerstev.

Na základě toho jsou společnosti, jako je Huawei, ZTE, Hytera, Hikvision a další, povinny doložit ochranná opatření, která tyto firmy zavádějí a dodržují při prodeji svých zařízení pro sledování vládních objektů a kritické infrastruktury. K podobnému kroku došlo i ve Velké Británii.

Makro opět pod útokem?

Na konci října jsme vás v Postřezích informovali o kybernetickém útok na velkoobchod s potravinami Makro (Metro). Tento týden musela společnost opět kvůli možnému kybernetickému útoku odstavit řadu systémů a digitálních služeb. Podle dostupných informací byl postižen přístup k počítačům, provoz pokladen, e-mailová komunikace, e-shop a dodávkové služby.

Zatím není jasné, zda se jedná o nový kybernetický útok, nebo o následek toho předchozího. V oficiálním oznámení společnosti stojí, že šlo o preventivní opatření kvůli identifikaci podezřelých aktivit a malwaru během obnovování IT infrastruktury po zmiňovaném říjnovém útoku.

Další zajímavé odkazy

- Nové útoky ransomwaru na Ukrajině

- Interpol zabavil kyberzločincům po celém světě 130 milionů dolarů

- Společnost Meta spojuje americkou armádu s ovlivňovací operací na Facebooku

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…