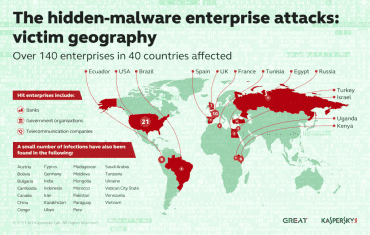

Během minulého týdne se objevil nový typ malwaru, který žije pouze v operační paměti. Tím, že nezapisuje nic na disk, se elegantně vyhýbá antivirové detekci. S tím sice souvisí i fakt, že „nepřežije“ restart, ale zdá se, že s tím si tvůrci hlavu nedělají. Tento nápad byl už mnohokrát použit v minulosti a cílen na celou škálu zařízení – jak na počítače, tak i domácí routery, modemy dokonce i POS (point-of-sale). Tentokrát se útočníci zaměřili na banky, ale také telekomunikační společnosti a státní organizace. Odhaduje se, že napadených organizací je přes 140.

Výzkumníci z Kaspersky Labs se k případu dostali poté, co je kontaktovala jedna z napadených bank, ve které byl v paměti serveru, sloužícího jako doménový řadič, objeven Meterpreter. Při analýze pak byly nalezeny další PowerShell skripty a jiné utility zaměřené na krádež hesel a vzdálený přístup. Skupina stojící za útokem má na svědomí napadení organizací ve 40 zemích. Jen v USA podlehlo 21 organizací a další cíle padly například ve Francii, Keni, Spojeném království a v Rusku. Podle posledních informací tato skupina ve svém úsilí stále pokračuje, je tedy možné, že jsme o tomto typu útoku neslyšeli naposled. Jako bonus na přiloženém linku naleznete i indikátory nákazy.

Naše postřehy

Výrobce televizí VIZIO dostal pokutu od Federální obchodní komise (FTC) za špehování uživatelů. Nebylo to za nějaké malé šmírováníčko, ale za věci jako sběr informací o IP adrese, zjistitelných MAC adresách, síle Wi-Fi signálu, okolních Wi-Fi sítích, nebo po vteřinách prováděné monitorování vybraných pixelů z obrazovky a jejich porovnávání s databází filmů a to ať byl film přehráván z jakéhokoliv zdroje (kabelovka, DVD, síťový disk). Sledování se týkalo cca 11 milionů chytrých TV. V nejhorším by si tak mohla firma VIZIO na zaplacení pokuty ve výši 2,2 milionu USD vydělat poskytováním konzultací pro české Ministerstvo obrany, jehož návrh zákona o Vojenském zpravodajství působí v tomto kontextu jako první nesmělé batolecí krůčky. Třešničkou na dortu tohoto vpravdě orwelovského využití televizí je pak skutečnost, že společnost VIZIO podle žaloby data bezostyšně sdílela s třetími stranami za účelem zisku.

Když však budete na televizi holdovat pedofilním obscénnostem, výrobce nemusí být jediný, kdo se o vaše data bude zajímat. V červnu 2016 byla vydána dost možná první povolení k prohlídce televize – chytrá televize je takový „velký smartphone“ bez PINu, stačí připojit USB a na historii stahování, záznamy o nákupu, připojovaná zařízení, uložená hesla… budete moci vzpomínat ve vězení podobně jako onen šťastlivec ze San Diega.

Lavinu defacementů strhly nedávno zveřejněné zranitelnosti v REST API WordPressu. Ty mohly být zneužity neautorizovaným uživatelem k vložení vlastního obsahu, nebo k eskalaci oprávnění. Ačkoliv byla záplata vydána ještě před zveřejněním zranitelnosti, ne každý správce webové aplikace, postavené na tomto populárním CMS, ji aplikoval. Je podivuhodné, kolik provozovatelů webových stránek je k jejich bezpečnosti lhostejných. Na druhou stranu naše zkušenosti z provozu bezplatné služby Skenerwebu ukazují, že existuje i světlá strana síly – osvícení administrátoři, kteří své stránky nechávají pravidelně testovat.

Na počátku týdne proběhla médii zpráva o skupině Anonymous a jejich útoku na populární hosting Freedom Hosting II, na kterém dle odhadů běžela až pětina Dark Webu. Anonymous uvedli, že motivací k jejich útoku bylo velké množství dětské pornografie na téměř polovině z 10 613 .onion kompromitovaných stránek. Přestože Freedom Hosting II sám uváděl nulovou toleranci k dětské pornografii, podle Anonymous tyto stránky využívaly gigabajty dat, přestože oficiálně hosting poskytoval max. 256MB na stránku. Na všech takto kompromitovaných doménách byla smazána všechna data, které nahradila zpráva od útočníků s žádostí o výkupné výměnou za navrácení dat. Později byla tato zpráva změněna a útočníci data zveřejnili včetně výpisu z databáze téměř 400 tisíc uživatelů a privátních klíčů k hostovaným .onion webům.

Výzkumníci společnosti Proofpoint zveřejnili analýzu sofistikovaného phishingového nástroje cílícího, s vysokou úspěšností, na zákazníky serveru PayPal. Podvodné stránky, dokonale imitující přihlašovací stránky na server PayPal, zde nejsou pouhé „hloupé“ HTML napodobeniny, ale obsahují také vlastní logiku ověřující v reálném čase např. správnost a existenci zadávaných přihlašovacích údajů nebo zda zadaná čísla platebních karet vyhovují kontrole Luhnovým algoritmem. Další zvláštností tohoto nástroje je, že jeho součástí je také přehledné backend rozhraní, kde může útočník sledovat výsledky útoku a přímo si zobrazit údaje obětí nebo zde nastavit další parametry útoku. Jedním z nezvyklých parametrů je možnost povolení „selfie page“. Tato volba slouží k aktivování web kamery a pořízení snímku oběti, který může být později zneužit k obejití biometrických mechanismů.

Distribuce malwaru přes makra byla poměrně častou záležitostí hlavně u Windows. Tentokrát byla škodlivá makra ve Word dokumentech vytvořena pro uživatele macOS. Poté, co uživatel otevře dokument, je vyzván v dialogovém okně ke schválení použití maker. Povolení maker spustí payload, který se pak snaží stáhnout další malware z útočníkovy stránky. Při útoku je využíván legitimní post-exploitační open-source nástroj EmPyre, který pravděpodobně, v druhé fázi útoku, instaluje uživateli backdoor umožňující například sledování historie prohlížeče či zapínaní web kamery. Vzhledem k tomu, že povolení maker je funkcionalita systému, není možné tyto případy žádným způsobem ošetřit. I když jde o technicky jednodušší typ útoku, může mít, v případě nižší obezřetnosti uživatelů macOS, velký úspěch.

Filippo Valsorda a další pracovníci firmy Cloudflare objevili Ticketbleed. Je to Heartbleedu podobná chyba v TLS/SSL stacku F5 BIG-IP zařízení umožňující vzdálenému útočníkovi získat až 31 bajtů neinicializované paměti najednou. Zranitelnost spočívá v implementaci „Session Tickets“ – technice používané pro urychlení obnovy sezení při opakovaných spojeních. Stránka obsahuje test, popis jak byla chyba nalezena, návod jak se chybě vyhnout, a další technické detaily.

Americká velvyslanectví by mohla požadovat hesla na sociální sítě od žadatelů o vízum do USA, řekl John Kelly z Homeland Security. Kelly dále uvedl, že by tento krok mohl přijít jako součást úsilí o posílení prověřování návštěvníků, kteří by mohli představovat bezpečnostní hrozbu. Jedná se o jednu z variant, které přicházejí v úvahu především pro návštěvníky ze sedmi většinově muslimských zemí jako jsou Írán, Irák, Libye, Somálsko, Súdán, Sýrie a Jemen. Cílem by mělo být zjistit, jaké internetové stránky dotyčný žadatel navštěvuje. V tuto chvíli není ještě rozhodnuto, zdali budou po žadatelích o víza Spojené státy tyto informace požadovat.

Ve zkratce

- Exploit kit Rig distribuuje ransomware CryptoShield

- Závažná zranitelnost platformy Steam

- MacDownloader krade data uživatelů Mac

- Trojan.Mirai.1 na Windows

- Ransomware Erebus obchází UAC

- Závažnost v Microsoft Windows SMB byla překvalifikována

- Populární iOS aplikace jsou zranitelné na Man-In-The-Middle

- Americký soudce přikázal Googlu předat FBI maily uložené také na zahraničných serverech

- Pony Malware distribuovaný v .pub dokumentech

- Zranitelnost ve SCADA systému Honeywellu vyzrazuje heslo v clear textu

- Sage a Locky ransomware sdílejí infrastrukturu

- Microsoft Windows DRM chyba mohla odhalit identitu uživatelů Toru

- Polské banky napadeny s pomocí malware ze stránek vlády

- Hacker ovládl přes 150 000 tiskáren

Pro pobavení

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.