Maskované reklamní odkazy

Agregátory a reklamy často skrývají cílové URL až do posledního kliknutí. To nahrává scénáři, kdy se útočníkovi podaří získat přístup k administraci reklamní kampaně nějaké společnosti, a může pak tuto funkcionalitu zneužít při tvorbě vlastní „kampaně“. Například v případě reklamního systému Googlu ten při prověřování nic nezjistí, z jeho pohledu jde o korektní tracking template, ale útočník tam svoji vyhlédnutou oběť následně „odbočí“ a nasměruje na stránky jiné, kde ke stažení nabídne malware.

Poměrně aktuální kampaň cílila na Webex. Útok šlo jen velmi těžko rozpoznat na první pohled. Zobrazená URL se zdála být v pořádku, logo bylo jasně webexí, při přejetí odkazů se zobrazila správná URL stránek Webexu. Ovšem nic netušící uživatelé, kteří na sponzorovaný odkaz klikli, byli přesměrováni přes servery ovládané útočníkem. Pokud byli vyhlédnutou obětí, pak dostali ke stažení malware BatLoader. Všichni ostatní byli však přesměrováni na reálné stránky Webexu, takže si ani nemuseli ničeho všimnout.

Google o tomto ví a proto je nyní údajně hlavním způsobem sledování tzv. parallel tracking, kde tracking probíhá na pozadí a člověk jde jinak přímo na cílovou URL. Ovšem vybrané subjekty (např. hotely) mohou stále přesměrovávat i přes URL třetích stran. Tudíž toto nebezpečí stále trvá a obdobná kampaň se může opakovat.

Obrana není jednoduchá, může pomoci kvalitní a aktualizované antivirové/EDR řešení, důvěryhodný blokátor reklam v prohlížeči a samozřejmě ostatní součásti bezpečnosti (princip nejnižších privilegií, vrstvená bezpečnost, nulová důvěra).

Pozor na proof-of-concept zdrojový kód

Pro řadu zranitelností se dříve či později objeví proof-of-concept kód, který je poté na mnoha místech základem pro testování, zpřesňování a rozšiřování možností útoku. Je ale dobré nezapomínat, že i takový kód je často v principu nedůvěryhodný.

Falešný POC pro RCE ve WinRARu (CVE-2023–40477) byl založený na POCu pro úplně jinou zranitelnost (CVE-2023–25157), upravenou pro větší důvěryhodnost, dokonce i s průvodním videem se způsobem použití.

POC sice nefungoval a skončil s výjimkou, předtím ale ještě stihl stáhnout PowerShellový dávkový soubor, který si prostředí neopatrného testera upravil k obrazu svému – primárně pomocí varianty malwaru VenomRAT.

Nejen pro bezpečnostní experty tedy platí – nedůvěryhodný kód spouštějte jen tehdy, pokud jste mu dobře porozuměli a velice přesně víte, co dělá.

Závažná zranitelnost v kodeku WebP

Byla objevena vysoce závažná zranitelnost v knihovně libwebp, používané v mnoha aplikacích na kódování a dekódování obrázků. Zranitelnost je v Google Chrome označená jako CVE-2023–4863, nicméně týká se řady dalších prohlížečů a aplikací, které tuto knihovnu používají. Google i Mozilla jsou si vědomi aktivního zneužívání.

Zranitelnost je způsobená nesprávnou prací s pamětí v optimalizační funkcionalitě, což může při zobrazení speciálně vytvořeného obrázku způsobit přetečení zásobníku a následné spuštění vhodného kódu, nebo minimálně pád aplikace.

Stejná zranitelnost zřejmě postihuje i produkty Apple, kde je označená jako CVE-2023–41064. Další postižené prohlížeče jsou i Mozilla Firefox, Brave, Microsoft Edge, Tor Browser a také množství dalších aplikací – například aplikace založené na Electronu nebo Chromiu, LibreOffice, Thunderbirdu a dalších. Je doporučeno zkontrolovat používané verze knihovny libwebp ve vašich aplikacích – chyba je opravena ve verzi 1.3.2.

Vybrané aplikace a jejich opravené verze

- libwebp – 1.3.2

- Google Chrome (Mac a Linux) – 116.0.5845.187

- Google Chrome (Windows) – 116.0.5845.187/.188

- Firefox – 117.0.1

- Firefox ESR – 115.2.1, 102.15.1

- Brave – 1.57.64

- Microsoft Edge – 116.0.1938.81

- Tor Browser – 12.5.4

- Thunderbird – 115.2.2, 102.15.1

Křehké TERMINFO

Ani terminálové aplikace nejsou ušetřeny. Microsoft pomocí fuzzingu objevil sbírku zranitelností v ncurses, evidovaných jako CVE-2023–29491. Jde o environment poisoning proměnné TERMINFO, který lze využít pro poškození a modifikaci paměti. Vzhledem k tomu, že ncurses mohou na různých distribucích či systémech používat i různé zajímavé SUID či SGID binárky, je záhodno updatovat – zranitelnosti byly opraveny v patchi 20230408.

Sbírka uniklých dat

Airbus

Kdosi s přezdívkou USDoD ohlásil, že kompromitoval Airbus. Údajně získal osobní údaje 3200 lidí, souvisejících s prodejci Airbusu, například Rockwell Collins a Thales. Uniklá data obsahují jména, tituly, adresy, mailové adresy a telefonní čísla. Vektorem útoku byl zřejmě zkompromitovaný účet zaměstnance tureckých aerolinek.

TransUnion

Stejná přezdívka se objevila i u úniku 3 GB dat o 58 tisících uživatelů kreditní společnosti TransUnion. Údaje obsahují jména, identifikátory, místo a datum narození, stav, věk, zaměstnanecké informace, kreditní skóre a informace o půjčkách – tedy ideální data na profilování obětí budoucích podvodů.

Britská policie

Manchesterské pobočce britské policie unikly informace o odznacích, tedy jména, fotografie a identifikační čísla. Je to už druhý útok v měsíci, a také přišel skrze externího dodavatele. A zhruba dva měsíce zpátky se podobné stalo pobočce v Severním Irsku.

Ve zkratce

- Microsoft v rámci Patch Tuesday vydal záplaty pro 59 zranitelností. Jedná se o úctyhodnou sbírku, od odhalení NTLM hashů, přes zvýšení oprávnění, po vzdálené spuštění kódu, postihující mimo jiné 3D Builder, Azure DevOps Server, Windows MSHTML a Microsoft Exchange Server, oprávnění v jádře Windows, GDI, Common Log File System Driver a Office.

- Adobe v rámci svého Patch Tuesday zveřejnilo záplaty na 5 zranitelností v Adobe Acrobatu i Readeru, Connectu a Experience Manageru.

- FRRouting opravuje 5 zranitelnosti. Dvě z nich (CVE-2023–41359 a CVE-2023–41360 jsou kritické a neautentizovaném útočníkovi umožňují přistupovat k datům v paměti nebo způsobit DoS, další tři (CVE-2023–41361, CVE-2023–38802 a CVE-2023–41358) dovolují pouze DoS.

Pro poučení

Pohled do světa fuzzingu: Syzkaller, SMB v linuxovém kernelu.

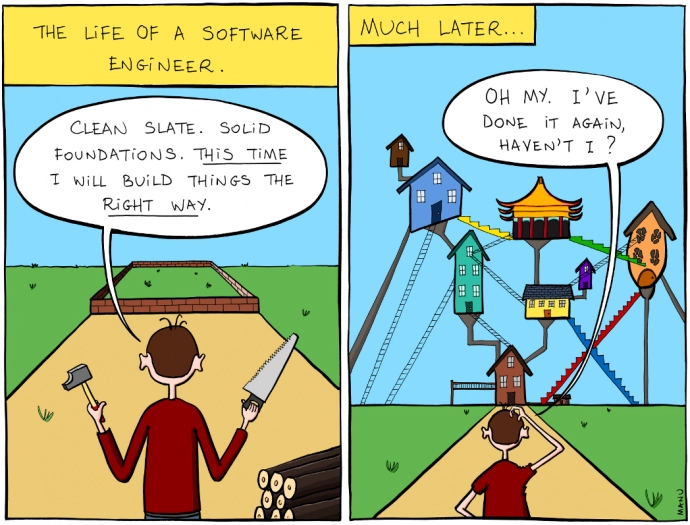

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…