Minulý týden jsme v CSIRT.CZ obdrželi dvě hlášení o útocích na domácí routery. Jedná se o více značek, konkrétně o výrobky firem Asus, Netis, TP-Link a Tenda. Stejně jako při podobných útocích v předchozích letech i tentokrát útočník mění DNS servery a to primární na 46.17.102.10, 46.17.102.15 či 46.17.102.163, sekundární pak vždy na 8.8.8.8. Zatím neznáme vektor útoku, nicméně se domníváme, že se bude jednat o útok pomocí javascriptu umístěného na webové stránce. Kromě toho, že je napadeno více různých značek, byla také část routerů umístěna za NATem, proto se domníváme, že s největší pravděpodobností nešlo o zranitelnost zneužitelnou přes WAN rozhraní, jako tomu bylo v případě z roku 2014, kdy útočník zneužil zranitelnost rom-0.

Mohlo by se jednat například o vylepšenou verzi již známého kusu javascriptového malware JS_JITON, který útočníci vkládají do kompromitovaných webových stránek a který již v dubnu tohoto roku obsahoval 1 400 kombinací přihlašovacích údajů a v té době se zaměřoval na routery značek D-Link, TP-LINK a ZTE. Jakmile uživatel navštíví kompromitovanou stránku, pokusí se tento malware s pomocí uložených přihlašovacích údajů změnit nastavení DNS serverů v routeru.

Podle našich dosavadních poznatků útočník zatím nepřesměrovává uživatele na žádné falešné verze webových stránek, nicméně to se pravděpodobně v budoucnu změní. Podobné útoky nejsou nic nového. V minulosti jsme zde řešili již zmiňovaný případ týkající se uživatelů z ČR, kdy docházelo k přesměrování uživatelů, připojených přes napadený router, na útočníkem připravené kopie webů služeb Seznam a Google, kde jim pak byl pod záminkou stažení update FlashPlayeru servírován malware. Podobně v sousedním Polsku byli uživatelé při jednom z těchto útoků rovnou přesměrováváni na falešné stránky mBank.

Pokud by někdo ze čtenářů Postřehů podobný problém zaznamenal, budeme rádi, pokud nám bude moci poskytnout detailnější informace.

Naše postřehy

Nová varianta ransomware Cerber ukončuje běžící procesy běžně používaných databází, jako jsou MySQL, Oracle, či Microsoft SQL. Důvodem je snaha zašifrovat co nejvíce dat, přičemž běžící procesy by bránily zašifrování databázových souborů. Aby mohl ransomware ukončit běžící procesy, musí být spuštěn s patřičným oprávněním.

Symantec realizoval průzkum, při kterém zjišťoval množství počítačů, jež jsou v dané zemi v regionu Evropy, Středního Východu a Afriky členem nějakého botnetu. První tři místa obsadily v absolutních číslech Turecko, Itálie a Maďarsko. Při započtení „hustoty“ botů jsou pak první tři pozice v držení Maďarska, Monaka a Andorry. Česká republika je na 28 místě, přičemž nějaké to zařízení, které je členem botnetu má každý 17 492. uživatel Internetu. Například v již zmiňovaném Maďarsku je to každý 393. uživatel.

Skupina útočníků v Brazílii se zaměřila na servery, které mají do Internetu vystaveno rozhraní RDP (Remote Desktop Protocol). Kromě útoků hrubou silou využívají také zranitelnosti, které administrátoři z nějakého důvodu nezáplatovali. Po úspěšném napadení pak na systému spustí ransomware, který se postará o zašifrování většiny souborů.

Provozovatelé exit nódů Toru by se měli vyvarovat používání veřejných DNS resolverů, poskytovaných například Googlem či OpenDNS. Místo toho by měli používat resolvery svého ISP, nebo svůj vlastní. Vyplývá to z nově uveřejněného korelačního útoku, který využívá protokol DNS k deanonymizaci uživatelů Tor sítě. V současné chvíli společnost Google odbaví na svých DNS resolverech přibližně 40 % veškerých DNS dotazů odcházejících ze sítě Tor.

Ve zkratce

- Zdrojový kód Mirai Botnetu je online

- Verizon chce slevu na nákup Yahoo kvůli úniku dat

- Malware pro Mac může tajně sledovat kameru a mikrofon

- Facebook Messenger end-to-end šifrování

- 0-day zranitelnost v OpenJPEG knihovně

- Spotify aplikace zneužita reklamou vedoucí na weby s malware

- Kampaň Magecart cílí na e-shopy

- Nová verze FastPoS PoS malware

Pro pobavení

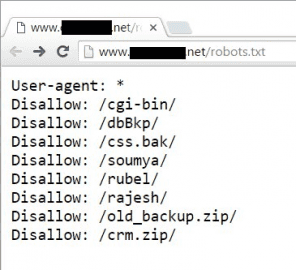

Co asi bude v adresáři dbBkp?