GitHub Copilot nově řeší bezpečný kód

GitHub Copilot, rozšíření do Visual Studio Code, které pomáhá vývojářům psát efektivnější kód v reálném čase, dostalo minulý týden rozsáhlou aktualizaci. Za pomoci umělé inteligence je Copilot schopen rozpoznat chyby, navrhovat úpravy a nově i upozorňuje na možné zranitelnosti, které se mohou v kódu vyskytovat.

GitHub v nové verzi využil nový model umělé inteligence Codex od společnosti OpenAI, díky němuž je schopný ještě rychlejších a přesnějších návrhů úprav. Dále zavedl nové paradigma Fill-In-the-Middle (FIM), kdy Copilot nebere v potaz pouze začátek, ale i konec části kódu a lépe tak vnímá vývojářův záměr.

Jednou za zajímavých novinek této aktualizace je také filtrace bezpečnostních zranitelností. Umělá inteligence je schopna rozpoznat, kde se v kódu může vyskytovat potenciální zranitelnost. Copilot také nově upozorňuje například na natvrdo vepsané přihlašovací údaje, SQL Injection nebo Path Injection. Navíc Copilot dokáže chybu rozpoznat ještě před tím, než uživatel dopíše řádek.

Podle GitHubu stojí Copilot, pokud je použitý, v současné době za 46 % vývojářského kódu a to u všech programovacích jazyků. U Javy toto číslo vyskočí až na 61 %. V současné době se FIM dále trénuje, vylepšuje a v budoucnu lze tedy očekávat nové schopnosti a funkcionalitu.

Útočníci měli přístup do GoDaddy celé roky

Web hostingový gigant GoDaddy oznámil, že se stal cílem útoku doposud neznámé sofistikované skupiny. Na základě svého výzkumu věříme, že jsou tyto incidenty součástí několikaleté kampaně,

uvedla americká společnost.

První známky kompromitace se prokázaly začátkem prosince minulého roku, kdy někteří zákazníci hlásili přesměrování ze svých stránek na škodlivé domény. Později vyšlo najevo, že útok úzce souvisí s bezpečnostními incidenty z roků 2020 a 2021, během kterých došlo k úniku dat postihující 1,2 milionů zákazníků využívajících redakční systém WordPress.

Útočníci získali přístup ke zdrojovému kódu, přihlašovacím údajům zákazníků i zaměstnanců a nainstalovali malware, který stojí za náhodnými případy přesměrování. Jejich hlavním cílem je „infikovat webové stránky k účelům phishingu, distribuci malware a jiným škodlivým aktivitám,“ uvedlo GoDaddy.

Jedna z největších web hostingových společností v současnosti pracuje s externími firmami v oblasti kyberbezpečnosti, aby zjistila původ tohoto sofistikovaného útoku.

Frebniis malware: servery Microsoft IIS použity pro backdoor útoky

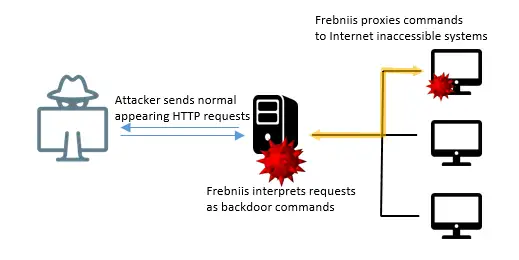

Výzkumný tým firmy Symantec objevil malware, který využívá Microsoft IIS jako backdoor do infrastruktury oběti. Malware pojmenovaný Frebniis slouží prozatím neznámé pokročilé trvalé hrozbě (APT) – útočníkovi, který útočí převážně na infrastrukturu nacházející se převážně na Taiwanu. K tomuto účelu backdoor využívá vestavěné funkcionality IIS sloužící k troubleshootingu a analýze neúspěšných požadavků vůči serveru, který se jmenuje Failed Request Event Buffering (FREB).

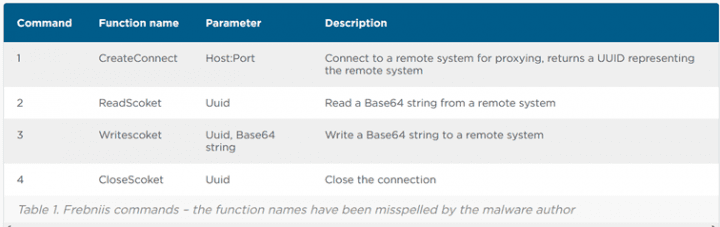

Technika použitá tímto malwarem je založená na nakažení DLL knihovny FREB funkcionality s názvem iisfreb.dll. Díky kontrole nad tímto DLL je Frebniis schopen rozpoznat speciálně vytvořený požadavek na webový server (s parametrem Password: ‘7ux4398!’) pocházející od útočníka a spouštět díky tomu vzdáleně škodlivý kód. Útočníci vytvořili sadu příkazů pro řízení připojení k backdooru, které jsou ukázány na obrázku.

Jak lze vidět, jména funkcí obsahují záměrně gramatické chyby. Frebniis dále přeposílá požadavky do vnitřní sítě. Vektor pro prvotní proniknutí do IIS serveru a nakažení dané knihovny zatím nebyl objasněn, každopádně se jedná o poměrně zajímavou stealth techniku pro průnik do korporátních sítí.

Stav nouze v Oaklandu po útoku ransomware

Město Oakland v Kalifornii vyhlásilo lokální stav nouze po ransomware útoku, který 8. února přinutil město k vypnutí všech IT systémů. Incident neměl vliv na kritické služby, jako je dispečink a systémy hasičských a záchranných služeb, které fungovaly podle očekávání. Podle posledních informací je několik systémů, které byly ihned po útoku preventivně vypnuty, stále offline.

Identita ransomware skupiny za útokem je neznámá a město zatím nesdílelo další podrobnosti ohledně požadavků na výkupné nebo krádeže dat z kompromitovaných systémů. IT oddělení města spolupracuje za účelem obnovy a zabezpečení systémů s externí firmou zabývající se digitální forenzní analýzou a dalšími firmami zabývajícími se kybernetickou bezpečností.

Tento útok je nejnovějším přírůstkem k řadě ransomware útoků, které cílí na americké oblastní samosprávy. Podle analytika společnosti Emsisoft Bretta Callowa bylo letos již ransomware útoky ovlivněno alespoň šest amerických místních samospráv, z nichž nejméně čtyřem byla data nejen zašifrována, ale i ukradena. K varování před vzrůstající hrozbou ransomwarových skupin se na kocni ledna přidal i Microsoft, který v lednu oznámil, že sleduje více než 100 ransomware skupin, které během minulého roku nasadily přes 50 unikátních rodin ransomwaru. Incident v Oaklandu, jak již bylo řečeno, není ojedinělým případem.

Vlna ransomware útoků zasáhla například v červenci 2019 Louisianu, což vedlo guvernéra k vyhlášení stavu nouze a vypnutí IT systémů několika školních zařízení. V květnu 2021 DarkSide ransomware útok ochromil největší palivovod v USA, Colonial Pipeline, což vedlo k vydání regionálního nouzového prohlášení Federálního úřadu pro bezpečnost motorových vozidel (Federal Motor Carrier Safety Administration, FMCSA) ovlivňujícího 17 států a okres Columbia.

ProxyShellMiner

Výzkumníci objevili nový malware, který zneužívá zranitelnosti ProxyShell v Microsoft Exchange k instalaci kryptoměnových těžebních programů v rámci Windows domény, které slouží ke generování zisku pro útočníky. Malware nazvali „ProxyShellMiner“. Tyto zneužívané zranitelnosti v Microsoft Exchange byly objeveny a opraveny společností Microsoft již v roce 2021. Zranitelnosti společně umožňují neautentizované vzdálené spuštění kódu, což umožňuje útočníkům získat úplnou kontrolu nad Exchange serverem a pivotovat na další části sítě organizace.

Vlastní útok pak probíhá následovně. Útočníci zneužívají zranitelnosti ProxyShell k získání počátečního přístupu k síti organizace. Poté do složky NETLOGON doménového řadiče vkládají .NET malware, který je pak distribuován na všechna zařízení v síti. Malware vyžaduje speciální parametr příkazové řádky, který funguje také jako aktivační heslo pro jednu z komponent mineru (XMRig). V další fázi malware stáhne soubor s názvem „DC_DLL“ a provádí .NET reflexi k extrakci argumentů pro plánovač úloh, XML a XMRig klíč a používán je i k dešifrování dalších souborů. Se získanými informacemi je si poté malware zajistí perzistenci pomocí plánovače úloh. Při každém přihlášení uživatele je poté těžební proces mineru injektován do paměti pomocí techniky process hollowing.

Posledním krokem je vytvoření firewall pravidla, které blokuje všechen odchozí provoz, což snižuje pravděpodobnost detekce a upozornění na potenciální kompromitaci. Jelikož záplaty ProxyShell zranitelností jsou k dispozici, je možné se riziku infekce ProxyShellMinerem jednoduše vyhnout.

Ve zkratce

- Microsoft “lobotomized” AI-powered Bing Chat, and its fans aren’t happy

- Fake installers targeting Southeast and East Asia

- Microsoft: February updates break some Windows Server 2022 VMs

- Europol busts ‘CEO fraud’ gang that stole €38M in a few days

- Hyundai, Kia patch bug allowing car thefts with a USB cable

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…