Jak červený kanár ulovil modrého drozda

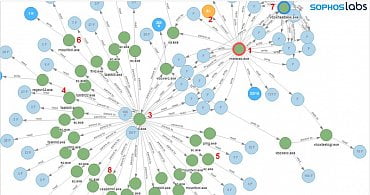

Ptačí jméno Blue Mockingbird (česky Drozdec modrý) dostaly aktivity připojující k DLL knihovnám kód, který těží kryptoměnu Monero. Tyto aktivity v prosinci 2019 objevili a od té doby sledují výzkumníci z uskupení Red Canary. Tehdy byly zaznamenány incidenty, ve kterých Blue Mockingbird napadl veřejné webové aplikace využívající uživatelské rozhraní od Teleriku pro ASP.NET AJAX.

Některé verze tohoto rozhraní bohužel trpí zranitelností deserializace (CVE-2019–18935), kterou nezneužívá jen Modrý drozd. Přes tuto zranitelnost lze nasadit webshell a technikou Juicy Potato získat administrátorská oprávnění potřebná pro uchování procesu v systému a jeho reboot. Drozdem byly podle Červených kanárů napadeny tisíce podnikových systémů.

Tajemství vikingské skříňky

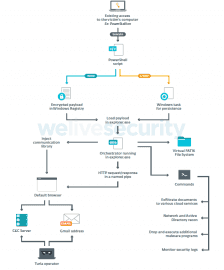

Výzkumníci ze společnosti Sophos popsali ransoware nové generace nazvaný Ragnar Locker (Ragnar Lodbrok byl vikingský vůdce), který se pod operačními systémy Microsoftu maskuje jako kompletní virtuální stroj. Při nedávno detekovaném útoku se tento ransomware schoval ve virtuálním stroji běžícím na Windows XP pod Oracle VM.

Útočníci během dubna nejprve zcizili data z cílových sítí, aby následně donutili oběti k zaplacení výpalného. Takto např. připravili portugalskou energetickou firmu o deset terabytů citlivých dat, za které následně požadovali uhrazení 1 580 Bitcoinů (v danou chvíli v přepočtu přes čtvrt miliardy korun).

Do cílových systémů se útočníci dostávají přes zranitelnosti na straně jejich vzdálené správy, nebo přes útoky na RDP. Po získání administrátorských práv se pak dostávají pomocí Powershellu a GPO napříč sítí k dalším serverům a pracovním stanicím. Na těch zajímavých pak následně přes GPO úlohu a instalátor spouští starou verzi Oracle VirtulaBox hypervizoru (z roku 2009, ještě od Sunů). Po nainstalování virtuálu s Windows XP se ransomware dostává na hostitele přes na něm nakonfigurované sdílení disků a mapování sítí. Obsah namapovaných zařízení následně zašifruje.

I starého psa lze naučit novým kouskům

Firma ESET detailně popsala odyseu jednoho z nejstarších typů malwaru z dílny špionážní skupiny Turla – ComRAT. Tento trojský kůň, vybavený zadními vrátky pro vzdálené ovládání, se poprvé objevil v roce 2007 jako Agent.BTZ a je aktivní po několik let v několika postupně aktualizovaných verzích. Poslední, nejnovější z nich, kompletně přepsaná ComRAT v4, se objevila v roce 2017 a naposledy byla použitá letos v lednu.

Původní Agent.BTZ používal pro C&C protokol HTTP, současný ComRAT v4 využívá webové rozhraní GMailu, přes které z šifrovaných příloh mailů přijímá příkazy. Zajímavé je, že nový malware nepotřebuje žádné speciální domény, pravděpodobně tedy obchází nějaké bezpečnostní kontroly. Dále pak již nevyužívá známou techniku COM hijacking pro uchování procesu v systému. Tato technika přitom dala ComRATu jeho jméno.

Dej mi víc, nebo nic

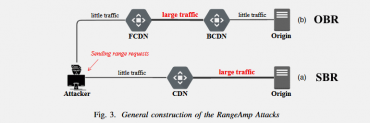

Skupina čínských akademiků z univerzity Čching-chua v Pekingu nalezla nový způsob, jak zneužit HTTP pakety k zesílení webového provozu a k shození webových serverů a CDNek. Tuto DoS techniku nazvanou RangeAmp. Název vychází z HTTP atributu Range Requests, který je určen pro částečné stažení souboru ze serveru či k pokračování v jeho stahování (např. po pádu spojení) a který je leckdy špatně implementován. Důvodem je fakt, že standard pro tento mechanizmus nebyl ani po více než pěti letech od jeho vzniku dosud dořešen, ale díky své užitečnosti je implementován v prohlížečích, na serverech i CDNkách.

Výzkumníci odhalili hned dva možné způsoby zneužití RangeAmp útoku. První nazvali RangeAmp Small Byte Range útokem (SBR). Během tohoto útoku útočník zašle vadný požadavek na rozsah (počet bytů v rozsahu nulový, nebo záporný) poskytovateli CDN, tím je zesílen provoz na cílový server, nebo je dokonce cíl shozen. Během druhého, nazvaného RangeAmp Overlapping Byte Ranges (OBR), útočník rovněž posílá vadný požadavek (rozsah přesahuje velikost souboru) poskytovateli CDN, ale ten je následně přenášen dalšími CDN servery a v jejich síti zesilován tak dlouho, až dojde k jejich pádu. Tím se stanou jak postižené CDNky, tak cílové servery nedostupnými.

Čínské testy odhalily, že všech vybraných 13 poskytovatelů CDN je zranitelných proti RangeAmp SBR útoku a šest z nich dokonce i proti OBR verzi. Tyto útoky jsou velice mocnou zbraní: Jejich nebezpečnost tkví v minimálních potřebných zdrojích pro jejich provedení a v značné míře zesílení provozu zejména při SBR verzi útoku. Pomocí něj lze provoz znásobit 724 násobně až 43 330 násobně.

OBR verze útoku je těžší na provedení, neboť CDN na něj musí být v určité konfiguraci, ale pokud jsou podmínky splněny, lze provoz v rámci CDN znásobit téměř 7 500 krát. Tato verze je i nebezpečnější, protože pomocí ní lze vyřadit celé kusy CDNky a tím najednou odpojit od sítě tisíce webserverů.

Zlé dvojče

John Høegh-Omdal z norské bezpečnostní firmy Promon objevil novou verzi starší androidí zranitelnosti, StrandHogg 2.0. Zranitelnost je ještě nebezpečnější, než její rovněž nechvalně proslulá předchůdkyně z loňského roku a útoky na ní jsou ještě hůře detekovatelné.

Zranitelnost umožňuje útočníkům zvednout úroveň oprávnění a získat tak přístup k většině aplikací. Google ji označil jako kritickou a má vytvořeno CVE-2020–0096. Strandhogg 2.0 je spouštěn přes zrcadlení, kterým malware přebere identitu legitimní aplikace a navíc zůstane kompletně skrytý. Následně má přístup k SMS, k fotografiím, k GPS poloze, ke kameře a mikrofonu, k obsahu probíhajících hovorů a k přihlašovacím údajům, které může kompletně zcizit a odeslat útočníkům. Malware se dynamicky při každém dotyku snaží naráz napadnout všechny aplikace na zařízení (předchozí verze útočila jednorázově). Vůči Strandhoggu 2.0 je imunní Android 10. Jelikož ale přes 91 procent zařízení má starší Android, představuje tato zranitelnost velmi vážnou hrozbu.

Pár krátkých zpráv

- Malware Valak Škodlivý kód zcizující přístupové údaje a další podniková data z Exchange serverů v USA a Německu.

- Ransomware PonyFinal Nová verze javového vyděračského malware, před kterým varuje Microsoft.

- Čím bezpečně komunikovat Přehled komunikačních aplikací a jejich bezpečnostních vlastností.

- Nový jailbreak iPhonu V iOSech verze 10 až 13 lze opět uniknout bezpečnostním opatřením

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…