Útok na Riot Games: aktualizace opožděny

Riot Games, vývojář a vydavatel her jako League of Legends a Valorant, v pátek oznámil, že se stal obětí kybernetického útoku. Společnost na svém twitterovém profilu uvedla, že systémy v jejím vývojovém prostředí byly kompromitovány, a to za pomoci sociálního inženýrství. Společnost neposkytla žádné konkrétní podrobnosti o útoku, avšak ujistila hráče, že neexistuje žádný důkaz o tom, že by byla v rámci útoku získána jejich citlivá data, platební údaje nebo osobní informace.

Útokem byla přímo ovlivněna schopnost společnosti vydávat obsah a opravy pro své hry. Bohužel to (útok) dočasně ovlivnilo naši schopnost vydávat obsah. Zatímco naše týmy usilovně pracují na nápravě, očekáváme, že to ovlivní náš nadcházející patch v různých hrách,

uvedl Riot Games. V důsledku tohoto incidentu, týmy za hrami League of Legends a Teamfight Tactics potvrdily potenciální zpoždění plánovaných změn ve hře a datum vydání dalšího velkého opravného patche. Společnost poprosila hráče o trpělivost a slíbila jim, že je bude pravidelně informovat o průběhu vývoje situace a vynaloží maximální úsilí, aby co nejdříve odstranila veškeré důsledky incidentu.

Hook: pronajměte si malware

Známý autor malware (či Malware-as-a-Service), který stojí za vývojem trojských koňů BlackRock a ERMAC, odhalil nový „kousek“ s názvem Hook. V něm představil nové možnosti a techniky, primárně používané k exfiltraci dat z nakažených Android systémů. Pronájem tohoto „produktu“ kriminálníky vyjde na pět tisíc dolarů za měsíc. Původně malware cílící hlavně na bankovní aplikace je nyní schopný zprostředkovávat útočníkovi přístup k zařízení v reálném čase.

Výzkumníci nizozemské společnosti ThreatFabric potvrdili, že Hook je z velké části postaven na ERMACu. Na rozdíl od svých předků, má ale v arsenálu různé Remote Access Tooling (RAT) nástroje, pomocí nichž je schopen takzvaného Device Take-Over (DTO), tedy možnosti plně ovládat zařízení na dálku. Tím se přidává ke konkurenčním rodinám jako Octo a Hydra, které byly doposud populárnější, právě díky DTO možnostem.

Velkou výhodou oproti konkurenci je možnost v základu ovládat nakažené zařízení na dálku za pomoci služby VNC (Virtual Network Computing). Malware dokáže provést na zařízení další řadu aktivit včetně odemykání a pořizování screenshotů. Hook dále přidává WebSocket, s šifrováním AES-256-CBC, namísto klasického HTTP, které bylo použité u předchůdce ERMAC.

Platí tedy varování neinstalovat aplikace z neznámých zdrojů.

Schopnost ChatGPT vytvářet polymorfní malware

Umělá inteligence od společnosti OpenAI, ChatGPT, již dokázala, že dokáže nahradit, či zdárně sekundovat práci člověka v řadě činností. Jednou z poměrně zajímavých schopností je i obstojné psaní programovacího kódu a s tím spojeného psaní malware. Společnost CyberArk na svých stránkách upozorňuje na nové možnosti využít tohoto AI botu k vytváření polymorfního malware, čehož je již nyní bez problému schopen. Tým ve své zprávě zmiňuje, že ChatGPT dokáže, jak vysoce sofistikovaná malware psát, tak ho i následně mutovat či obfuskovat.

To samozřejmě přináší nové výzvy pro obranné mechanismy používané při kybernetické obraně, či vyšetřování. Zároveň je to i něco, co budou muset výzkumníci studující malware začít brát v potaz a to ne v blízké budoucnosti, ale již nyní, jak dokazují některé již prováděné útoky.

Pozor na stahování z PyPI

Na veřejně dostupném Python Package Index (PyPI) repositáři se přibližně před týdnem objevili tři balíčky, které při stažení na koncové stanice instalují malware. Autorem těchto aplikací je uživatel, vystupující pod přezdívkou „lolip0p“, který šel ještě o krok dál a k jednotlivým balíčkům připsal podrobný popis funkčností a vlastností, aby nalákal vývojáře do své důvěryhodně vypadající pasti.

Balíčky s názvy colorslib, httpslib a libhttps už na PyPI v současné době nenajdeme, ale během svého pobytu v repositáři došlo k více jak pěti stům stažení. Všechny tři balíčky se chovají totožně: obsahují skript setup.py, který stáhne z podezřelé webové stránky škodlivý soubor Oxyz.exe, který konkrétně krade informace o prohlížeči. Program poté stáhne další soubory, mezi kterými se nacházejí další malwary, většinou typu info-stealer.

Pravděpodobně se jedná o větší kampaň, neboť soubor Oxyz.exe byl rozšiřován i jako Discord Nitro generátor.

PyPI bohužel nemá kapacitu k tomu, aby prověřovalo každý nahraný modul, a proto spoléhá na uživatele, aby nahlašovali škodlivé balíčky. Není tedy žádným překvapením, že nejde o první útok na tento repositář. V posledním půl roce bylo nalezeno takovýchto škodlivých modulů nejméně 12.

Ve zkratce

- Společnost MSI rozbila secure boot na stovkách motherboardů

- PayPal účty pod rozsáhlým útokem za pomoci credential stuffingu

- Útok na špatně nakonfigurované Azure služby

- WhatsApp musí zaplatit 5.5 milionu dolarů za porušení zákonů na ochranu dat

- T-Mobile utrpěl další bezpečnostní incident a to i přes značné investice (přesahující 150 milionu dolarů) do kyberbezpečnosti

- Data, která o vás sbírá Apple a vaše možnosti omezení

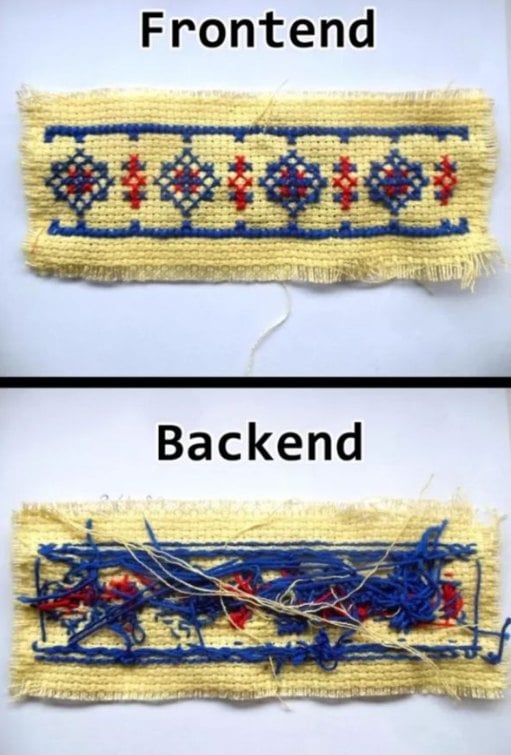

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…