Zero-click deploy spywaru do iPhonů

Společnosti Microsoft a Citizen Lab zveřejnili informace popisujicí komerční spyware vytvořený izraelskou společností QuaDream, který sloužil ke kompromitaci iPhonů pomocí zero-click exploitu ENDOFDAYS. Tento exploit využíval zero-day zranitelnost, která postihuje iPhony se systémem iOS verze 1.4 až 14.4.2 a byl využíván především v roce 2021. Kampaň se zaměřovala především na vlivné jednotlivce, jako jsou novináři nebo pracovníci nevládních organizací.

V dotčených verzích iOSu je jakákoli pozvánka do iCloud kalendáře s datem v minulosti, kterou telefon obdrží, automaticky zpracována a přidána do kalendáře uživatele bez výzvy nebo oznámení směrem k uživateli. Vlastní zranitelnost pravděpodobně spočívala v chybném zpracování uzavíracích a otevíracích CDATA značek v souboru .ics s událostí. Tato zranitelnost mohla útočníkům povolit injektáž dalších XML dat, která by byla zpracována telefonem uživatele a spustila požadované chování. Spyware nasazený přes tuto zranitelnost obsahuje funkce pro zahlazování a mazání stop, které zanechá a funkci sebesmazání. Kromě toho dokáže nahrávat zvuk hovorů, pořizovat obrázky, zaznamenávat polohu a prohledávat telefony obětí.

OpenAI spouští Bug Bounty program pro ChatGPT

Společnost OpenAI, která se zabývá výzkumem umělé inteligence, tento týden spustila svůj bug bounty program, který umožňuje registrovaným bezpečnostním výzkumníkům objevovat a nahlašovat zranitelnosti v jejích produktech. Za objevení a nahlášení zranitelnosti mohou být výzkumníci odměněni finanční odměnou. Celý program je organizovaný prostřednictvím crowdsourcingové bezpečnostní platformy Bugcrowd. Odměny se odvíjejí od závažnosti nahlášených bugů a pohybují se od 200 do 20 000 dolarů. V době psaní článku bylo uloveno 29 zranitelností a průměr odměn se pohyboval kolem 700 USD. Navíc jsou úspěšní lovci zveřejněni v síni slávy.

Společnost OpenAI požádala výzkumníky, aby problémy v chování vlastního modelu (jako jsou různé způsoby obcházení etických a bezpečnostních mechanismů odpovědí,

pomocí speciálně vytvořených dotazů) hlásili zvlášť pomocí speciálního formuláře, pokud nemají další přímo ověřitelný bezpečnostní dopad. Ladění vlastního modelu totiž vyžaduje rozsáhlý výzkum a širší přístup. Ve scopu programu je tedy především API rozhraní a webové rozhraní chatbota ChatGPT. Zavedení bug bounty programu pravděpodobně souvisí s únikem platebních a osobních údajů v ChatGPT, který byl způsobený chybou v open-source knihovně redis-py. Chyba způsobovala, že ChatGPT odhalil chatové dotazy a osobní údaje zhruba 1,2 % předplatitelů služby. Bug bounty program by mohl podobnému incidentu v budoucnosti potenciálně zabránit.

FBI varuje: nepřipojujte svůj telefon do veřejných nabíjecích portů

Na Twitteru Denverské kanceláře FBI se objevilo varování před útočníky, kteří se dokázali nabourat do veřejných nabíjecích stanic pro mobilní telefony ve veřejné dopravě, obchodech, letištích či hotelech. Nabíjecí porty těchto stanim mohou zapříčinit nakažení zařízení sledovací aplikací, či jiným malwarem. Denverská FBI, neupozorňovala na konkrétní případ zneužití, tedy sdělení bylo obecné, ale zakládalo se na předchozích případech, které kancelář označuje jako „Juice Jacking“.

Ač je v nových verzích systémů pro mobilní telefony zakázáno bez povolení uživatele sdílet data přes USB, nezjištěné či nové zranitelnosti mohou zapříčinit jejich dostupnost přes kabel USB bez svolení. Další hrozbou mohou být útočníkem emulovaná HID zařízení, tedy periferie typu klávesnice, či myši, která se vůči telefonům nemusí nijak autentizovat a jsou automaticky povolena a mohou interagovat se systémem. Takto lze za pomoci několika automatizovaných klávesových zkratek nainstalovat malware na uživatelské zařízení během několika sekund.

Obranou proti těmto útokům se zdá být samozřejmě nezapojování zařízení do veřejně dostupných nabíjecích portů. Bohužel útočníci používají obdobné formy útoku například za pomoci nabíjecích kabelů, které dokáží ovládat i vzdáleně. Proto lze obecně doporučit nabíjet svá zařízení pouze za pomoci nabíjecích stanic a kabelů, které uživatel dostal s telefonem, koupil na ověřeném místě, či používat zařízení typu USB condom.

Zaměstnanci Samsungu omylem zpřístupnili interní data přes ChatGPT

Zaměstnanci Samsungu používali při práci populární AI chatbot od společnosti OpenAI – ChatGPT. Bohužel při tom sdíleli v chatu interní dokumenty, včetně zápisů z jednání a zdrojový kód, bez vědomí toho, že ChatGPT využívá poskytnutá data uživatelů k tréninku a získávání nových zkušeností. To sebou přináší riziko, že tato data mohou být dostupná i jiným uživatelům, kteří budou populárního chatbota dotazovat.

Někteří inženýři společnosti použili ChatGPT k hodnocení zdrojového kódu a žádali chatbota, aby hledal chyby a optimalizoval kód, na kterém zaměstnanci pracovali. V další případě zaměstnanec použil ChatGPT k převodu zápisků z porady pro vytvoření prezentace, jejíž obsah nevypadal jako informace, které by společnost Samsung chtěla zveřejňovat.

Podle webu Techradar společnost Samsung za poslední měsíc utrpěla minimálně tři úniky dat díky zaměstnancům, kteří zadali citlivé informace do ChatGPT. Společnost Samsung proto interně proškolila své zaměstnance na potenciální rizika spojená s používáním ChatGPT, kde vysvětluje, že jakákoliv data vložená do modelu tohoto AI chatbota automaticky zapříčiní únik dat přes veřejně poskytované služby chatbota.

Samsung se také rozhodl začít vyvíjet vlastní umělou inteligenci pro interní použití, která by pokryla zjištěné potřeby zaměstnanců.

To, zda Samsung požádal o smazání dat, která jeho zaměstnanci vložili do chatbota společnosti OpenAI, není známé.

Zajímavý je fakt, že se nejedená o první takový incident. Navíc, Italský úřad pro ochranu osobních údajů tento měsíc zakázal používání chatbotu, protože uživatele neupozorňuje na fakt, že vložená data jsou dále používána. Dle úřadu neexistuje prozatím právní základ pro masivní sběr dat používaných při učení umělé inteligence a tudíž můžeme očekávat další právní nejasnosti ohledně AI modelů i do budoucna.

Krátce

- Mimořádná aktualizace prohlížeče Google Chrome opravuje první zero-day z roku 2023

- Android malware obsažený v šedesáti aplikacích, které mají na Google Play přes sto milionů instalací

- V Azure byla nově nalezena by-design slabina, která může útočníkům zpřístupnit účty s úložišti

- Vyšla nová verze programu Wireshark s podporou nového protokolu

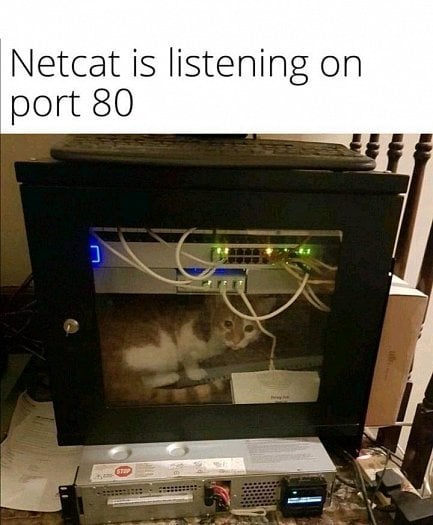

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…