Je to jenom pár týdnů po poslední vlně ransomwaru Wannacry. Všichni to máme v čerstvé paměti, protože světová i česká média případu věnovala velkou pozornost. Ano, ve Velké Británii způsobil tento ransomware skutečně problém, protože zasáhl ze začátku primárně zdravotnická zařízení. Nikde jinde to však nebyl o tolik závažnější problém než běžný ransomware, se kterým se pravidelně potýkáme.

Jinak tomu bylo u ransomwaru Petya, který z počátku zasáhl hlavně část kritické infrastruktury Ukrajiny. Tento ransomware, různě označován jako Petya, NotPetya nebo Nyetya, však postupně napadal i mezinárodní společnosti jako je například Maersk, a tak se nedá říci, čeho konkrétně chtěli útočníci dosáhnout nebo koho zasáhnout. Pokud si uvědomíme, že slovo „ransom“ znamená výkupné a tudíž snahu o zisk, a že útočník použil jednu adresu na komunikaci s oběťmi, můžeme vyvodit, že to je buď projev amatérizmu nebo snaha se tvářit jako ransomware.

Tato adresa byla totiž na veřejném e-mailovém serveru již ráno 28. června zrušena. Bez ohledu na to, kolik strojů by se útočníkovi podařilo nakazit, komunikovat s útočníkem se nedalo. Tudíž i kdyby obětem po zaplacení chtěl zaslat dešifrovací klíče, nevěděl by kam. Další rozdíl v porovnání s jinými ransomwary spočívá v tom, že Petya nešifruje soubory oběti jeden po druhém, ale infikovanou stanici restartuje a následně zašifruje hlavní tabulku souborů (MFT – Master File Table) obsahující záznamy o všech souborech, adresářích a metadatech na cílovém systému. Petya ransomware pak nahradí MBR vlastním škodlivým kódem, který zobrazuje zprávu o infekci s požadavky na výkupné, a počítač nemůže dále pokračovat v zavadění operačního systému.

I kdyby zmíněný e-mail nebyl zrušen, oběti by se k svým datům i tak nedostaly, a to kvůli faktu, že MBR se nezvratně přepisuje a navíc tzv. „personal installation key“ (jak útočníci označili uživatelské unikátní ID) je pouze směsice náhodně vygenerovaných dat. Je tedy nemožné i při nejlepší vůli z těchto dat odvodit dešifrovací klíč.

Naše postřehy

Skype měl tzv. zero-day zranitelnost, díky které bylo možné vzdálené spuštění škodlivého kódu a šlo tak zneužít službu, kterou Skype poskytuje. Benjamin Kunz Mejri objevil zranitelnost během týmového konferenčního hovoru. Tvrdí, že chyba, která byla v přetečení zásobníku, CVE-2017–9948, ovlivňuje Skype verze 7.2, 7.35 a 7.36. Chyba přetečení zásobníku umožňuje útočníkům vzdáleně rozbít aplikaci s neočekávanou výjimkou. Následně se dá útok využít ke spuštění škodlivého kódu, a to bez jakékoliv interakce oběti. Microsoft již chybu opravil, takže každý, kdo používá Skype, by ho měl aktualizovat.

Bezpečnostní analytik Tavis Ormandy nedávno odhalil zranitelnost v x86 emulátoru. Ormandy byl schopný napsat „fuzzer”, který automaticky odesílal špatná data aplikaci a tím způsobil poškození paměti v API pro Windows virtuální souborový systém. Důkazem je jeho kód, který dokáže v systému Windows spustit službu Microsoft Malware Protection Engine (MsMpEng), která umožňuje vzdálené spuštění kódu. Chyba ovlivňuje Windows Defender 32 a 64bitové verze v systémech Windows 10, Windows 8.1. Windows 8.1 RT, Windows 7 a Windows Server 2016. Chyba byla opravena ve verzi MsMpEng verze 1.1.13903.0, kterou společnost Microsoft odeslala jako automatickou aktualizaci programu Windows Defender.

Kanadská vědkyně pracující na výzkumu v oboru neurovědy se zabývá otázkou, jestli jsou naše myšlenky, PIN kódy a hesla v naší hlavě v bezpečí. V článku rozebírá různé možnosti, jak by se záporňáci mohli dostat do naší hlavy, často doslova, a co by tím mohli získat. Vylučuje například, že by kriminálníci v blízké době využili k těmto účelům poznatky a metody elektrokortikografie, protože by pro ně byl nejspíš problém, že elektrody v takovém případě musí být přiloženy na obnažený mozek (možná by to pro leckteré ani problém nebyl, ale oběť musí zároveň žít, což situaci poměrně komplikuje). U magnetoencefalografie by situace byla o něco snazší, ale oběť by musela zůstat v klidu a mít stále zavřené oči, jinak by výsledky mohly být výrazně ovlivněny.

Magnetická rezonance je zase moc drahá a zdlouhavá. V případě, že by se snažili získat tímto způsobem můj PIN, jen těžko by se jim to při ceně 600 USD za hodinu vyplácelo. Melanie nakonec zmiňuje, že by mozková aktivita díky své unikátnosti mohla sloužit k identifikaci, takže ve skutečnosti by se člověk víc než o své myšlenky, měl zajímat o to, kdo má přístup k jeho informacím a jak jsou v nemocnicích ukládány a zabezpečeny. Místo výroby alobalových pokrývek hlav bychom se měli soustředit na zabezpečení (nejen) nemocničních systémů.

Ctěným autorům phishingových webů nahrává fakt, že používanost HTTPS raketově roste, zatímco mysli běžných Frantů uživatelů stále ikonce zámečku důvěřují jako svému nejlepšímu příteli. Vzhledem k tomu, že lze získat certifikát automatickým procesem, phishingy své sítě stále častěji líčí pod HTTPS protokolem. Podle Chrise Baileyho by pro začátek stačilo, kdyby prohlížeče začaly znovu viditelně lišit typ certifikátů – navrhuje zelený zámeček pro Extended Validation, bílý zámeček pro Organization Validation – a co hlavně – žádný zámeček pro obyčejný Domain Validation certfikát, který právě může být vydán automaticky, u nějž nemusí vydavatel certifikátu kontrolovat takřka nic, a který beze zbytku phishingy používají. Nešifrované HTTP by pak mělo mít naopak červený křížek, signalizující, že spojení není bezpečné, aby se webmasteři motivovali šifrování zavést a aby si uživatelé zvykli na jiný standard. Nyní podvodníkům nic nebrání založit si tisíc důvěryhodně vypadajících domén a blazeovaně čekat, až jej lovci phishingu jednu po druhé vypnou, zatímco se peněženky nebohých uživatelů dostávají pod zelený zámek.

Google dostal vysokou pokutu za porušování antimonopolních pravidel. Evropská komise tento případ přešetřovala od roku 2008 a v závěru potvrdila zneužívaní dominantního postavení. To mělo spočívat v upřednostňování nákupu Google před jinými srovnávači zboží. Pokuta činí v přepočtu přibližně 65 miliard korun. Komise však neřekla, jakým způsobem má Google danou situaci napravit. Google má teď 90 dní na to, aby se sám vypořádal s tím, jak danou situaci napraví a v případě, že tak neudělá, hrozí mu další pokuty.

Ve zkratce

Novelu Zákona o kybernetické bezpečnosti podepsal prezident

Od 1. července nás čekají změny v Zákonu o kybernetické bezpečnosti

Autor originálního ransomwaru Petya chce pomoct v boji proti nové mutaci

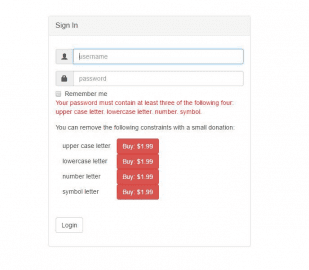

Objednejte si ransomware na tři kliky

Kovářova kobyla chodí bosa? Defacement neaktualizovaných amerických vládních webů

Microsoftu unikla část zdrojových kódů Windows 10

Wikileaks odhalují jak funguje ELSA Malware

Odměny za bug bounty programy stoupají

XSS opravený v nástroji Biscom, který slouží na bezpečnou výměnu dokumentů

Největší britská letadlová loď využívá Windows XP

Pro pobavení

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.