Shambles je nový útok na SHA-1

Co se dozvíte v článku

Že hašovací funkce SHA-1 není bezpečná, se tvrdí už nejméně deset let, až v roce 2017 byla však předvedena první kolize zvaná SHAttered. Její vytvoření ale stálo ohromné množství prostředků. Shambles je nový algoritmus hledání kolize, který je desetkrát rychlejší a který používá přístup chosen prefix, takže je možné připravit dvojici dokumentů, jejichž konce se pouze doplní kolizním blokem a jejich otisk SHA-1 bude totožný.

V souvislosti s tímto objevem se začalo diskutovat o tom, kde všude se SHA-1 ještě používá a jak ji nahradit. Jednou z oblastí je i například DNSSEC, kde se hashovací funkce SHA-1 používala v raných dobách tohoto protokolu − kořenová zóna byla v roce 2010 podepsána už algoritmem RSA s hašovací funkcí SHA-256. Na některých místech bohužel zůstává doteď. Problém to je, ale jeho zneužití není vůbec přímočaré.

Další oblastí je Git, který pomocí SHA-1 indexuje veškerá data uložená v repozitářích. Už v roce 2017 se k tématu případné kolize SHA-1 vyjadřoval Linus Torvalds na dnes již neexistující platformě Google+ a také v e-mailové konferenci. Tehdy vylučoval, že by byl Git v jakémkoli nebezpečí, protože všechny objekty jsou uloženy ve formátu typ-délka, což dělá vytváření kolizí obtížné. Dále také Git více důvěřuje datům v lokálním repozitáři než těm, které byly přijaty po síti. V každém případě je útok Shambles nejspíš další důvod, proč by vývojáři Gitu měli přemýšlet o změně použitého algoritmu.

Jsou SMS zprávy bezpečným druhým faktorem?

Říká se, že je-li v novinovém titulku zjišťovací otázka, odpověď bude určitě „ne“. Nejinak tomu je v tomto případě a jak už to dnes bývá, k odpovědi na tuto otázku byla zřízena i speciální webová stránka isSMS2FAsecure.com. Ve zveřejněném průzkumu mezi předplacenými kartami v USA výzkumníci z centra informačních technologií Princetonské univerzity odhalili, že všechny mají vážné nedostatky autentizace držitele karty, které umožňují útok SIM-swap, tedy přenosem telefonního čísla na novou SIM kartu za asistence mobilního operátora.

Operátorům AT&T a Verizon například k ověření výměny SIM karty stačí informace o datu a částce posledního dobití kreditu. Tyhle informace sice cizí útočník nezná, ale zároveň je může snadno ovlivnit tím, že na číslo oběti dobije kredit sám – k takové akci není třeba žádná autentizace ze strany držitele čísla.

Stejným způsobem není bezpečné ověření pomocí historie hovorů – útočník může na čísle oběti nechat zmeškaný hovor a tím motivovat oběť k odchozímu volání na číslo, které útočník zná.

Sociální inženýrství je dalším nebezpečným faktorem − přestože operátoři Tracfone a US Mobile ověřovali pouze pomocí otázek, na které simulovaný útočník neznal odpovědi, v devíti případech byla nakonec stejně výměna SIM karty provedena.

Součástí výzkumu byl i test více než 140 webových služeb, které používají SMS k ověření uživatele. 83 z nich používá nezabezpečenou výchozí konfiguraci. U 13 služeb dokonce výměna SIM karty zcela postačuje k převzetí účtu, není třeba prolamovat se přes žádné další heslo. Jinými slovy, SMS zde není druhým faktorem, ale prvním a jediným faktorem. Výsledky testu webových služeb jsou zveřejněny.

Cable Haunt ohrožuje 200 milionů domácností v Evropě

Zranitelnost čipsetů Broadcom pro kabelové modemy (DOCSIS) umožňuje vzdálené spuštění kódu. Má označení CVE-2019–19494 a také svou webovou stránku, jméno a logo, jak dnes bývá zvykem. Týká se obrovského množství kabelových modemů značek jako Sagemcom, Netgear, Technicolor, nebo Compal.

Zranitelnost se týká webového rozhraní přístupného pouze z vnitřní sítě za kabelovým modemem. Jedná se o spektrální analyzátor, který přenáší do prohlížeče dala protokolem WebSocket. Chybí zde kontrola oprávněnosti požadavku a tak s modemem může komunikovat kterákoli webová stránka spouštěná ve vnitřní síti. V parseru JSONu v modemu je pak zranitelnost typu buffer overflow, jejíž exploitace vede ke kompletní kompromitaci operačního systému modemu.

Útočník může tedy například změnit DNS servery, zablokovat aktualizace firwmare, připojit modem do botnetu a nebo na něm těžit kryptoměny. Přenašečem infekce přitom může být jakákoli webová stránka se zákeřným JavaScriptem, otevřená ve vnitřní síti, stejně jako třeba jakékoli kompromitované zařízení pro IoT.

Objevitelé útoku si nejsou vědomi, zda je útok již aktivně zneužíván. Nezbývá tedy, než být na pozoru před podivným chováním modemu a případně se informovat u svého poskytovatele, zda o zranitelnosti ví a chystá se ji řešit. Odvážnější mohou zkusit test zranitelnosti na svém zařízení přímo spustit.

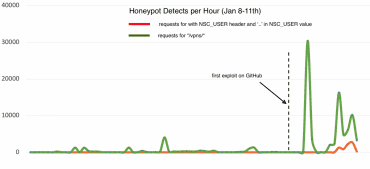

Zranitelnost Citrix ADC je masově zneužívána

Zranitelnost CVE-2019–19781 platformy Citrix Application Delivery Controller se minulý týden dočkala zveřejnění jednoduchého exploitu, který byl následován exploitem obsahujícím i reverzní shell. To vyprovokovalo řadu nenechavců k nevyžádanému penetračnímu testování celého adresního prostoru.

Vydání záplatované verze je přitom přislíbeno až na konci ledna 2020. Do té doby je možné zranitelnost zmírnit doporučeným postupem.

Pro pobavení

Filtrování nevhodných slov je možná dobrý nápad, ale nic se nesmí přehánět.

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…