Výzkumníci společnosti Trend Micro objevili na Google Play obchodu rodinu malwaru, kterou označili jménem Godless (neznaboh, bezvěrec). Tento malware je schopen nepozorovaně rootnout všechna Android zařízení běžící na verzi Android 5.1 a starší, což je přibližně 90 % existujících zařízení. Odhadem je tímto malwarem aktuálně infikováno na 850 tisíc zařízení, především v oblastech Indie a Thajska.

Rootovaní zařízení se provádí s cílem překonat omezení systému Android, či omezení dané výrobcem zařízení. Můžete tak změnit jakékoliv nastavení/chování systému, spustit aplikace s plným oprávněním, smazat aplikace výrobce atp. Máte plnou kontrolu na daným zařízením. Je to něco podobného jako Jailbreak u iOS, ale Jailbreak je technicky mnohem složitější postup, protože musíte nejdřív prolomit zamčený bootloader.

Ve chvíli kdy si nainstalujete aplikaci z Google Play obsahující tento malware, počká, až zamknete telefon, a pak použije některý z exploitů ve své databázi k plnému ovládnutí zařízení. Databázi tvoří otevřený framework na rootování zařízení android-rooting-tools, který jich obsahuje několik, ale ty nejúspěšnější využívají chyby CVE-2015–3636 (PingPongRoot exploit) a CVE-2014–3153 (Towelroot exploit). Po úspěšném ovládnutí systému poslouchá vzdálené příkazy na instalaci dalších aplikací, backdoorů a čehokoliv jiného, co operátory napadne. To vše samozřejmě bez povšimnutí.

Jedna z posledních verzí malwaru již neobsahuje lokální databázi exploitů, ale stahuje je ze vzdáleného serveru. Malware se snažil stáhnout exploit z adresy market[.]moboplay[.]com/softs[.]ashx (odstraňte hranaté závorky), takže by stálo za to projít logy proxy serverů, jestli se někdo s infikovaným zařízením nepohybuje ve vaší síti. V dalším publikovaném dokumentu jsou na jeho konci i SHA1 hashe souborů malwaru.

Naše postřehy

Vývojáři Toru chtějí dále zvýšit ochranu TB (Tor Browser) proti ROP (Return-Oriented Programming) exploitům a zabránit tak možnosti deanonymizace uživatelů sítě Tor. Problémem je, že běžné techniky umožňující identifikaci, či zablokování exploitu (DEP, ASLR, NX, Canary, Code Signing, …) jsou proti ROP většinou neúčinné. Jak se s tímto problémem chtěji vývojáři Toru vypořádat, je sepsáno ve studii a svou techniku nazývají Selfrando. Tato technika není připravena jen pro TB, ale je doplňkem GCC (GNU C Compiler), a proto ji vývojáři úspěšně použili/otestovali i pro BASH, Google Chromium, Nginx apod. Pokud by se kód dále optimalizoval, tak by ho mohla bez problémů použít většina systémových aplikací a knihoven a my bychom pak mohli mít účinnější ochranu proti ROP exploitům, které jsou v současné době asi nejpopulárnější, právě díky schopnosti obejít běžné ochrany proti exploitům.

Beta verze připravovaného Apple iOS 10 již nemá šifrované jádro. Dle slov Applu se v paměti jádra nenacházejí žádná uživatelská data, a proto se rozhodli k tomuto kroku, což jim umožní zvýšit výkon jádra bez ohrožení uživatelských dat, která jsou stále šifrovaná kombinací unikátního ID zařízení a hesla. Spekuluje se, že za tímto krokem je i případ, jak se FBI dostala do iPhonu a nešifrované jádro umožní ostatním výzkumníkům objevit případné bezpečnostní chyby.

Věřím, že spousta z nás má černou pásku přes webovou kameru, stejně jako ředitel FBI. Nyní se však na publikované fotce Marka Zuckerberga ukázalo, že on k tomu všemu má ještě přelepený port pro audio jack. Trochu mi však uniká smysl této akce, protože tam není umístěn interní mikrofon. Pochopil bych přelepený, nebo spíše zalepený/zničený FireWire/Thunderbolt, jakožto ochranu proti DMA útokům, ale o útoku na audio port jsem ještě neslyšel, a i kdyby, tak páska není žádným problémem.

Google zjednodušil dvoufaktorovou autentizaci pomocí Google Prompt. Pokud si novou funkci aktivujete v účtu, tak místo zadávání šestimístného kódu se vás Google aplikace na vašem mobilu rovnou zeptá, zda chcete požadavek o přihlášení povolit či zamítnout. Je možné mít naštěstí zapnutý Google Prompt a ponechat aktivní i přihlášení číselným kódem. Google Prompt totiž vyžaduje připojení k Internetu, kdežto Google Authenticator funguje offline. Obě varianty tak můžete pohodlně kombinovat.

Mohamed M.Fouad odhalil chybu v aplikaci Uber, umožňující bruteforce útok na promo kódy s hodnotou až 25 tisíc dolarů. Tuto chybu oznámil Uberu před třemi měsíci a nebyl jediným, kdo tak učinil. Bohužel však podpora Uberu naprosto nepochopila podstatu věci a směrovala jejich oznámení na tým zabývající se podvody, případně se snažili vysvětlit, že promo kódy jsou veřejná informace a že v tom žádný problém nevidí. Nejedná se o ojedinělý případ bezpečnostní slabiny Uberu. To je prosím ta služba, kde má přes osm milionů uživatelů všechny údaje o své kreditní kartě.

Ve zkratce

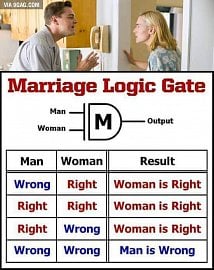

Pro pobavení

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.