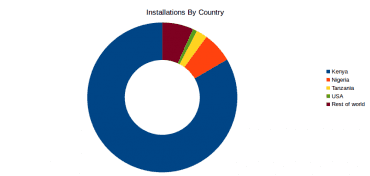

Google publikoval v uplynulém týdnu informace o nové rodině malware, nazvané Tizi. Ta byla použita během cílených útoků v afrických zemích Keňa, Nigérie a Tanzanie. Nejstarší kousky z této rodiny pocházejí podle společnosti Google z roku 2015. Pokud si někdo z Google Play nebo jiného zdroje stáhl aplikaci s Tizi, pokusila se tato aplikace získat práva uživatele root. Následně začala sbírat citlivá data ze sociálních sítí jako jsou Facebook, Twitter, LinkedIn, ale i z komunikačních platforem, jako je Skype, Telegram nebo WhatsApp. Svému C&C serveru také poslala SMS obsahující GPS souřadnice zařízení a specifické číslo. Další komunikace se C&C servery pak již probíhala pomocí HTTPS komunikace.

Aplikace pak nabízela řadu možností běžných u komerčního malwaru. Bylo tak například možné nahrávat hovory v aplikacích WhatsApp, Viber a Skype, posílat a přijímat SMS zprávy, přistupovat k událostem v kalendáři, seznamu hovorů, kontaktům, fotkám, Wi-Fi klíčům, seznamu nainstalovaných aplikací. Aplikace Tizi také může nahrávat okolní zvuk a pořizovat obrázky, aniž by byly zobrazeny na displeji zařízení. Dobrá zpráva je, že zařízení s Androidem s nainstalovanými aktualizacemi z dubna 2016 a později mají již opraveny všechny zranitelnosti, které Tizi zkouší pro získání oprávnění roota. Pokud jde o počet napadených zařízení, která Google identifikoval, bylo jich kolem 1300.

Naše postřehy

Čtyři ze sedmi zranitelností DNSmasq zveřejněných v říjnu bezpečnostními experty společnosti Google se týká také některých zařízení SIEMENS z produktové řady SCALANCE, včetně W1750D controller-based direct access points, M800 industrial routers, a S615 firewalls. Tři ze zranitelností mohou vést k pádu procesu DNSmasq, zatímco čtvrtá z nich může být útočníkem zneužita k DoS, případně ke spuštění libovolného kódu na zranitelném zařízení.

Jak je to s tou kovářovou kobylou? NSA opět unikla tajná data. Tentokrát k tomu nebyl potřeba žádný Edward Snowden, ale prostá lehkomyslnost nebo šlendrián.

Bezpečnostní výzkumník Chris Vickery ze společnosti UpGuard objevil veřejně dostupný disk umístěný na službě Amazon Web Services (AWS). Data prý náleží k projektu nazvanému Red Disk a obsahuje šest diskových oddílů od velikosti 1 GB do 69 GB, na kterých se nachází data, která jsou přiléhavě označena štítky jako „Top Secret” nebo „NOFORN” (No foreign allies). Dle výzkumníků je pravděpodobné, že tento únik nastal prostou chybou selhání procesů v rámci některé části IT infrastruktury.

Nikdy bychom si nevsadili, že téměř pouhé dva měsíce potom, co jsme se v našem seriálu zmínili o závažné chybě přihlašovacího formuláře v systému macOS High Sierra, která namísto nápovědy pro heslo ukazovala samo nefalšované uživatelovo heslo, budeme o tomto formuláři psát znovu. Škoda, měli jsme si vsadit (nebo investovat do BitCoinu). V úterý večer si vývojář Lemi Orhan Ergin povšiml, že pro přihlášení se do High Sierry stačí zadat do pole uživatelského jména ‘root’ a pole heslo nechat prázdné. Potenciální útočník se tedy rovnou stane administrátorem lokálního počítače. Bezpečnější by bylo, i kdyby výchozí heslo bylo ‚123‘. Apple se veřejně omluvil s tím, že je pro ně bezpečnost priorita, že se omlouvají a intenzivně pracují na nápravě, která bude automaticky nainstalována na všechny systémy.

V minulém roce bezpečnostní specialisté testovali mnoho inteligentních hraček a zjistili, že by se na tuto problematiku měli více zaměřit z pohledu ochrany soukromí. FBI se letos v červenci také podílelo na osvětě týkající se tohoto problému a článkem „Consumer Notice: Internet-Connected Toys Could Present Privacy and Contact Concerns for Children“ informovala spotřebitele o možném nebezpečí těchto hraček.

Furby má novou konektivitu a chyby

Hračku Furby Connect pochází z výroby společnosti Hasbro. Furby umožňuje nejen propojení s aplikacemi smartphonu, ale zároveň spojuje hračku s Internetem a společností Hasbro, ze kterých stahuje aktualizace a nový obsah ke stažení, jako je například hudba, tance a akce, které Furby Connect provádí. Předchůdce Furby Connect, Furby Boom, také umožnil komunikovat s aplikací v mobilním telefonu, nicméně komunikace mezi ním a Furby byla provedena pomocí vysokofrekvenčního zvuku. Tentokrát společnost Hasbro vybavila zařízení Furby Connect připojením Bluetooth s nízkou spotřebou energie (BLE- Bluetooth Low Energy), což jí umožňuje spolehlivěji se propojit s aplikací.

Po úspěšném odposlechnutí komunikace během aktualizace obsahu objevili bezpečnostní výzkumníci mnoho potenciálních bezpečnostních úskalí.

Populární technika, kterou provozovatelé webových stránek používají k sledování činností svých zákazníků, pozorování úhozů, pohybů myši a rolování po stránce obsahuje riziko úniku informací. Technika používá speciální scripty na zachycení aktivity návštěvníka a jejím cílem je poskytnout provozovatelům webových služeb informace o tom, co a jak návštěvník dělá na jejich stránkách. Přestože se jedná o funkci, která by mělo poskytovat analytické informace pro provozovatele webu, může tady docházet k únikům citlivých osobních údajů. Script totiž zaznamenává údaje před tím, než se data odešlou do formuláře, a to může způsobit to, že pokud uživatel zadá data, která nakonec neodešle, tak provozovatel webových stránek bude mít daná data k dispozici.

Žaloba podaná na Google

Google čelí žalobě za nezákonné shromažďování osobních údajů. Jedná se o první podobnou hromadnou žalobu ve Spojeném království. Obžalobu vede Richard Lloyd, který obviňuje Google z nezákonného sběru osobních informací od 5,4 milionu britských uživatelů obcházením nastavení soukromí u zařízení iPhone.

Případ je založen na faktu, že Google po několik měsíců v roce 2011 a 2012 využíval tzv. „ad-tracking“ cookies na zařízeních se Safari, která jsou nastavena k blokování takových cookies. Panu Lloydovi jde prý hlavně o to, aby velkým korporacím poslal významnou zprávu, že se nebojí bojovat a zároveň odhaduje, že by každý uživatel mohl být odškodněn několika set librami. Ve Spojených státech amerických Google souhlasil s vyplacením 22,5 milionu dolarů v případu vedeném Federal Trade Commision (FTC).

Ve zkratce

- Nová varianta botnetu Mirai cílí na zařízení ZYXEL v Argentině

- Významná logistická firma Clarkson Plc se stala obětí kybernetického útoku

- Persistent drive-by cryptominers

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.