JavaScript Template Attack

Skupina výzkumníků z rakouské Graz University of Technology přišla s novým způsobem, jak pomocí JavaScriptu identifikovat vlastnosti klientského prostředí. JavaScript Template Attack, jak ho autoři nazvali, spočívá v identifikaci rozdílů javascriptových vlastností na různých platformách.

Díky tomu se jim podařilo s vysokou přesností určit informace, jako jsou používaný prohlížeč, operační systém, architektura, privacy mód prohlížeče či přítomnost různých doplňků do prohlížeče, včetně těch, které mají naopak sloužit k anonymizaci uživatele a ztížení fingerprintingu. Použili k tomu tisíce jak dokumentovaných, tak i nedokumentovaných vlastností, které se liší v rámci platformy a implementací.

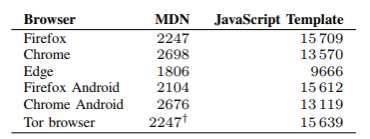

Porovnání počtu vlastností dokumentovaných v MDN Web Docs s počtem vlastností nalezených pomocí JavaScript Template útoku.

Výstupem jejich výzkumu jsou také dva side-channel útoky, které pomáhají identifikovat prohlížeč nebo architekturu. Na rozdíl od běžného fingerprintingu, který se zpravidla snaží najít konkrétního uživatele, se tato metoda zaměřuje na identifikaci prostředí, byť tyto dva směry se do značné míry překrývají. Nová technika je tak mimo jiné zneužitelná například pro lepší cílení exploitů. Celý článek je ke stažení na ndss-symposium.org [PDF].

Podvodné flashky od John Deere

Výrobce traktorů John Deere rozdával na své konferenci USB flashky, které po vložení do počítače převzaly funkci klávesnice a do prohlížeče vyplnily oficiální URL firmy. Pokud by ovšem proběhla soutěž o nejoriginálnější využití moderních technologií, John Deere by se rozhodně umístil až za španělskou fotbalovou ligou, která si svým originálním využitím moderních technologií dokonce vysloužila pokutu ve výši 250 000 eur.

Její oficiální aplikace pro Android tajně odposlouchávala okolí vždy v době probíhajících fotbalových zápasů. Nahrané audio pak bylo kombinováno s GPS souřadnicemi. Cílem bylo zkusit odhalit bary a restaurace, které pouštěly zápas bez platné licence.

Dvě zranitelnosti prohlížečů

V uplynulém týdnu se také objevily dvě kritické zranitelnosti, které se týkají prohlížečů a jejichž společným jmenovatelem je Universal Cross-site Scripting (UXSS). První zranitelnost se týká rozšíření pro Chrome známého jako Evernote. Tato zranitelnost mohla vést k převzetí prohlížeče a následné krádeži dat z libovolných navštívených stránek.

Druhá zranitelnost se týká Firefoxu a její největší problém je, že nově vzniklá záplata je reakcí na již probíhající útoky. Problém se projevuje na desktopu ve Windows, Linuxu i macOS. I tato zranitelnost primárně umožňuje útok Universal Cross-site Scripting (UXSS), ale za určitých podmínek by mohla vést i ke vzdálenému spuštění kódu na počítači se zranitelnou verzí Firefoxu. Na zranitelnost již reagoval také projekt Tor Browser.

Obcházení nových pravidel Google

Google tento rok zpřísnil aplikacím přístup k dalším citlivým údajům v telefonu – SMS zprávám a seznamu hovorů. Teoreticky má vést opatření k lepší ochraně dvoufaktorové autentizace, využívající kód zaslaný přes SMS. Jistí hackeři zkouší tuto ochranu obejít – nahráli na obchod Google Play aplikaci, vydávající se za tureckou kryptosměnárnu BtcTurk.

Nejdřív aplikace přiměje uživatele, aby zadal přihlašovací údaje a potom bezpečnostní kód z SMS zprávy získá poměrně originálně přes přístup k notifikacím telefonu. Aplikace potom notifikaci nenápadně zahodí, takže se oběť vůbec nedoví, že je její telefon právě zneužíván. Touto technikou se útočníci mohou dostat nejen k ověřovacím SMS zprávám, ale i krátkodobě platným tokenům v e-mailech, pokud je token na začátku e-mailu, aby se ještě vešel do notifikace. Dávejte proto pozor, zda nově instalovaná aplikace nepožaduje zvláštní oprávnění, v tomto případě oprávnění k notifikačním zprávám.

Zranitelnosti v TP-Link

Přibližně po měsíci tu máme zase novinky od společnosti TP-Link a ani tentokrát to nebude pozitivní. Nová zranitelnost se týká Wi-Fi extenderů (RE365, RE500, RE650, RE350). Ke zneužití této zranitelnosti stačí jeden HTTP požadavek. Webový server totiž nemá správně ošetřené vstupy a pole User-Agent umožňuje útočníkovi spustit na zařízení libovolný kód. Záplaty jsou již k dispozici, zbývá tedy na uživatelích je aplikovat.

Rozšiřování IoT

Už více než polovina evropských domácností má alespoň jedno IoT zařízení. S tím ale rostou i jejich kybernetická rizika. Ve více než 35 % světových domácnostech najdeme alespoň jedno zařízení internetu věcí (IoT). Uvádí to nejnovější studie, kterou společně uveřejnily společnost Avast a Stanfordova univerzita.

V Evropě má IoT už 57 % domácností, zatímco například v USA jich je 72 %. Většina světových IoT zařízení ale pochází z dílny pouhé stovky firem, které tak mají jedinečnou příležitost zabudovat bezpečnostní prvky do svých produktů. Avast prověřil 83 milionů IoT zařízení v 16 milionech domácností po celém světě, aby pochopil distribuční a bezpečnostní profil IoT zařízení dle typu a výrobce. Výsledky byly poté validovány a analyzovány ve spolupráci se Stanfordovou univerzitou.

Facebook má svou kryptoměnu

K masovému rozšíření kryptoměn může podle některých expertů výrazně přispět i nová blockchainová platební síť, kterou vyvíjí Facebook. Na trhu by se měla objevit už příští rok. Facebook vstupuje do sféry bankovnictví s novou virtuální měnou a platebním systémem, které jsou založeny založeny na blockchainu.

Facebook tak potvrdil to, o čem se už několik měsíců spekulovalo. K úschově Libry, jak se bude měna jmenovat, bude sloužit digitální peněženka Calibra, která bude ke stažení v podobě aplikace, přičemž samotnou měnu si bude možné pořídit za běžné peníze, kterými je jištěná.

Ve zkratce

- Zranitelnosti Samby mohou shodit komponenty Active Directory

- Co potřebujete vědět o TCP „SACK Panic“

- Dešifrovací nástroj pro ransomware GandCrab zdarma

- Telegram zasažen silným DDoS útokem z Číny během protestů v Hong Kongu

- Modulární backdoor Plurox se může šířit přes lokální síť

- Oracle záplatuje další aktivně zneužívanou zranitelnost

Pro pobavení

Security Tip 101:

— Khalil Sehnaoui (@sehnaoui) June 11, 2019

Choose a security measure according to the environment you need to protect.#InfoSec #Security pic.twitter.com/xx6LPaAwqE

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…