Další postkvantový šifrovací algoritmus prolomen

Výzkumníkům se podařilo prolomit šifrovací algoritmus SIKE (Supersingular Isogeny Key Encapsulation), který se uchází o zařazení mezi NIST standardy pro postkvantovou kryptografii (PQC). Americký NIST pravidelně vyhodnocuje kryptografické systémy, které pravděpodobně nebude možné prolomit pomocí kvantových počítačů. Ty budou totiž schopny cracknout mnoho v současnosti používaných kryptosystémů s veřejným klíčem.

SIKE byl jedním z kandidátů pro postkvantový šifrovací standard, byl ale prolomen vědci ze skupiny počítačové bezpečnosti a průmyslové kryptografie na Katolické univerzitě v Lovani, a to za přibližně jednu hodinu na jednom klasickém CPU jádře (konkrétně Intel Xeon CPU E5–2630v2 2.60GHz). V únoru se podobný kousek povedl výzkumníkovi z IBM, kterému se podařilo rozlousknout Rainbow signature scheme. Na běžném laptopu mu to trvalo 53 hodin.

Podle expertů ale prolomení SIKE neznamená pro postkvantovou kryptografii žádnou velkou pohromu. SIKE byl založen na relativně novém matematickém problému a jeho cracknutí je tedy přesně tím, co standardizační proces organizovaný NIST očekává.

NIST také na začátku července zveřejnil sadu prvních čtyř kvantově odolných šifrovacích algoritmů. Jedná se o CRYSTALS-Kyber pro obecné šifrování a CRYSTALS-Dilithium, FALCON a SPHINCS+ pro digitální podpisy. Americká agentura pro kybernetickou bezpečnost (CISA) spolu s NIST již teď doporučují organizacím, aby se na přechod na nový standard začaly připravovat.

Nová zranitelnost ovlivňuje GoLang aplikace

Bezpečnostní specialisté izraelské firmy Oxeye objevili novou zranitelnost, která ovlivňuje aplikace napsané v jazyce GoLang. Problém spočívá v implementaci logiky parsování URL přímo v jazyce, konkrétně knihovně „net/url“, která chybně nakládá se středníky. Zranitelnost lze zneužít například k neoprávněnému přístupu ke cloudovým aplikacím a získala tedy příznačný název ParseThru.

Před verzí 1.17 považoval GoLang středníky v URL dotazu za platné oddělovače. Pozdější verze ale při nalezení řetězce dotazu obsahujícího středník správně vrátí chybu a tu zalogují do souboru Server.ErrorLog. Servery následně dotaz odmítnou. Jedna z metod jazyka ( Query()), odpovědných za získání analyzovaného řetězce URL dotazu, ale vrácenou chybu ignoruje.

V případě, že by veřejné rozhraní API používalo verzi 1.17 nebo vyšší a backendová služba používala starší verzi, mohl by potenciální útočník nesrovnalosti využít a obejít zavedené validace k provádění neoprávněných akcí. Speciálně vytvořený požadavek se středníkem by totiž uživatelské rozhraní GoLang API předalo ke zpracování interní backend službě.

Výzkumníci z Oxeye doporučují využívat jiné metody pro analýzu řetězců URL dotazů, které umožní vývojářům zohlednit vrácenou chybu. Také na svých stránkách zveřejnili pravidlo, které v poskytnutém zdrojovém kódu vyhledá používání zranitelné metody a navrhne automatickou opravu pomocí metody bezpečnější.

Útočníci cílí na Microsoft účty pomocí sofistikovaných phishingových taktik

Byla objevena nová phishingová kampaň, která cílí na uživatelské účty pro e-mailové služby společnosti Microsoft a která využívá vlastní phishingovou sadu nástrojů umožňující obejít více faktorovou autentizaci.

Výzkumníci se domnívají, že cílem phishingové kampaně je získat přístup ke korporátním účtům a z nich provést BEC (business email compromise) útoky. Pomocí těchto útoků by pak mohli potenciální útočníci například donutit společnosti, aby odesílaly platby za služby na bankovní účet ovládaný útočníky, nikoli na bankovní účet dodavatele dané služby.

V červnu 2022 odhalili analytici ze společnosti Zscaler zvýšený počet nově zaregistrovaných domén, které napodobovaly domény legitimních služeb v USA.

V rámci phishingových e-mailových zpráv pak útočníci zneužívali open redirect zranitelností v legitimních službách, aby přesměrovali uživatele po kliknutí na odkaz v e-mailové zprávě na phishingovou stránku. Na phishingové stránce je ověřeno zařízení, ze kterého se uživatel připojuje, a pokud není stránka otevřena ve virtuálním stroji, je uživatelům zobrazena phishingová stránka.

Díky stále větší adopci více faktorové autentizaci už útočníkům nestačí získat pouze přihlašovací údaje uživatelů. K obcházení více faktorové autentizace začali útočníci využívat nástroje jako jsou Evilginx2, Muraena nebo Modlishka. V této kampani útočníci využívali svůj vlastní nástroj, který se choval stejně jako zmíněné nástroje s tím, že v něm výzkumníci objevili několik chyb, které by mohly umožnit detekci těchto pokusů na straně společnosti Microsoft.

Společnost Meta údajně shromažďuje zdravotní informace uživatelů bez jejich souhlasu

Žaloba podaná u amerického okresního soudu v severní Kalifornii obviňuje společnost Meta, lékařské centrum Kalifornské univerzity v San Francisku a lékařskou nadaci Dignity Health z toho, že umožnily společnosti Facebook získávat údaje o zdravotní péči z nemocničních webových stránek pomocí nástroje Pixel od společnosti Meta bez souhlasu uživatelů.

Když je nástroj Pixel společnosti Meta vložen na webové stránky třetích stran, sleduje aktivity uživatelů a získává konkrétní informace zadané na webové stránce. Podle žaloby Pixel tyto údaje shromažďuje a odesílá společnosti Meta, která je ukládá na svých serverech. Společnost dle žaloby shromažďuje mimo jiné údaje o návštěvách, léčbě, zdravotním stavu, diagnózách, postupech, výsledcích testů a informacích o poskytovateli zdravotní péče uživatelů, kteří tyto údaje zadávají na nemocničních stránkách.

Získané údaje dle žaloby používá společnost Meta v rámci své reklamní činnosti, na níž vydělává tím, že třetím stranám poskytuje přístup k uživatelům, kteří mají o jejich produkty nebo služby největší zájem. Pacientka, která podala žalobu, tvrdí, že společnost umožnila farmaceutickým a dalším společnostem, aby na ni cílily reklamu spojenou s jejími zdravotními potížemi. Pacientka dále tvrdí, že dostávala reklamy speciálně přizpůsobené jejím osobním a zdravotním údajům, které zadala do svých pacientských portálů. Reklamy jí byly zasílány na e-mail a v textových zprávách a objevovaly se na její stránce na Facebooku.

Objevil se nový malware pro linuxové systémy

Byl objeven nový botnet, který byl nazván „RapperBot“ a který je využíván od června 2022. Tento botnet se primárně vyznačuje tím, že se snaží získat přístup přes SSH na další linuxové servery po prolomení přihlašovacích údajů hrubou silou.

Výzkumníci tvrdí, že RapperBot je podobný botnetu Mirai, ale na rozdíl od něj se RapperBot šíří kontrolovaně na útočníky vybrané servery a má pouze omezené DDoS možnosti. Dle výzkumníků se zdá, že botnet je spíše zaměřen pouze na získaní prvotního přístupu do systému a na pohyb dále do sítě narozdíl od tradičních botnetů, které jsou často zaměřené na provádění útoku typu Distributed Denial of Service (DDoS) či těžení kryptoměn.

Od jeho objevení botnet RapperBot využil více než 3500 unikátních IP adres ke skenování a pokusy o prolomení přihlašovacích údajů na linuxových SSH serverech.

Poté, co botnet prolomí přihlašovací údaje a získá přístup na server, přidá nový SSH klíč ke kompromitovanému uživatelskému účtu, aby se útočníci mohli dostat na server i po změně hesla daného uživatelského účtu a v nejnovějších vzorcích tohoto škodlivého softwaru se objevilo i přidání pravidelně se opakující úlohy (Cron job), která každou hodinu vytvořila uživatelský účet, pokud byl administrátory objeven a smazán.

LockBit Ransowmare využívá Microsoft Defender ke svému spuštění

Skupina, která je spojována s operací LockBit ransomware 3.0, nově využívá nástroj příkazového řádku programu Windows Defender k zajištění přístupu do systému pomocí nástroje Cobalt Strike. Cobalt Strike je jeden z nejznámějších nástrojů, který je určen pro penetrační testování, ale je samozřejmě také využíván útočníky pro jejich škodlivé účely. Bezpečnostní nástroje jsou však schopné lépe detekovat právě tento nástroj a útočníci museli přejít na jiné nástroje, u kterých detekční mechanismy nejsou na tak vysoké úrovni, nebo začít využívat metody načítání těchto nástrojů, které sníží pravděpodobnost detekce.

Společnost SentinelLabs pracovala na bezpečnostním incidentu, který byl spojen s touto skupinou, která využívala nástroj příkazového řádku programu Windows Defender „MpCmdRun.exe“ k načtení škodlivé knihovny DLL, která dešifrovala a spustila škodlivý kód vygenerovaný nástrojem Cobalt Strike.

V rámci tohoto incidentu bylo objeveno to, že po prvotním přístupu, který zneužíval zranitelnost Log4j na zranitelném serveru VMWare Horizon, byly pomocí powershellových příkazů staženy další tři soubory. Jeden z nich byl již zmíněný nástroj Microsoft Defenderu, druhý soubor byla škodlivá knihovna zajišťující dešifrování a spuštění třetího souboru, který obsahoval zašifrovaný škodlivý kód vygenerovaný nástrojem Cobalt Strike.

Společnost FIRST zveřejnila novou verzi protokolu TLP

Fórum týmů pro reakci na incidenty a bezpečnost (FIRST) zveřejnilo novou verzi široce využívaného standardu pro sdílení citlivých informací – Traffic Light protokolu (TLP v2.0). Pomocí TLP může odesílatel označit sdílená data a jednoduše tak určit míru důvěrnosti a následná omezení, která musí příjemci zohlednit při dalším sdílení. TLP verze 1.0 byl standardizovaný a platný od roku 2017 a je možné jej používat až do 31. prosince 2022. FIRST zároveň doporučuje přejít na zmíněnou novou verzi.

Původní klasifikace RED (pouze příjemce), AMBER (omezeno na organizaci a klienty), GREEN (omezeno na komunitu) a WHITE (neomezeno) byla v nové verzi upravena a přináší několik důležitých změn. Označení (label) WHITE bylo přejmenováno na CLEAR a přidáno bylo nové označení AMBER+STRICT. Označení AMBER povoluje v původní i současné verzi sdílení informace se členy organizace příjemce a s klienty nebo zákazníky při dodržení principu need-to-know. Nové označení AMBER+STRICT omezuje sdílení striktně pouze na členy organizace příjemce. Nová verze je dostupná z webových stránek FIRST.

Čínský klon hackerského frameworku Cobalt Strike

Výzkumníci společnosti Cisco Talos objevili nový útočný rámec, který jeho tvůrci pod názvem Manjusaka inzerují jako ekvivalent ke známému Cobalt Striku. Zmíněný nástroj je napsaný v GoLangu, dostupný zdarma a poskytuje potenciálním útočníkům plně funkční command and control (C2) komponenty.

Jako agenty framework využívá malware typu remote access trojan (RAT) napsaný v programovacím jazyce Rust. Jak agenti, tak C2 jsou tedy napsáni v moderních a vysoce přenositelných programovacích jazycích. Na infikovaném zařízení mohou RAT na základě příkazů C2 provádět libovolné příkazy, získávat informace o síťových spojeních, shromažďovat hesla k bezdrátovým přístupovým bodům, přihlašovací údaje oběti a tak dále. Bezpečnostní výzkumníci objevili agenty jako soubory typu EXE pro Windows a ELF pro Linux, kdy každá varianta obsahuje v podstatě stejnou sadu funkcí jako její protějšek.

Manjusaka framework byl objeven při analýze škodlivého dokumentu Microsoft Word (maldoc), který obsahoval Cobalt Strike Beacon. Při podrobnějším zkoumání infekčního řetězce nalezli výzkumníci také agenta Manjusaka frameworku, který kontaktoval stejnou IP adresu jako Cobalt Strike Beacon.

Pro detekci možného útoku, který by využil útočný rámec Manjusaka, je již možné na internetu nalézt sady Sigma pravidel, která umožňují detekovat škodlivého uživatelského agenta a komunikaci mezi Manjusaka C2 a agentem na zařízeních obětí.

U Command and control zůstaneme i na závěr

Výzkumníci z Cisco Talos totiž narazili na novou službu s názvem Dark Utilities. Ta umožňuje škodlivým aktérům snadno a levně zřídit řídicí a kontrolní centrum (C2) s cílem ovládnout napadené systémy a provádět škodlivé operace. Bez starostí s implementací poskytuje platforma „C2-as-a-Service“ (C2aaS) – anonymní přístup k infrastruktuře a škodlivým payloadům. Cena předplatného služby je nyní necelých 10 eur a zpráva Cisco Talos uvádí, že služba má aktuálně přibližně 3 000 aktivních předplatitelů. Provozovatelé služby při inzerci uvádí funkce umožňující vzdálený přístup a spouštění příkazů, možnost provádět útoky typu DDoS (Distributed Denial-of-Service) nebo na infikovaných systémech těžit kryptoměny.

Po autentizaci uživatele přes platformu Discord je mu zpřístupněno rozhraní služby, kde kromě jiného může generovat příkazy pro stažení payloadů a napadení koncových zařízení. Payloady jsou stahovány přímo na zařízení potenciální oběti, a to z decentralizovaného peer-to-peer úložiště InterPlanetary File System (IPFS). To značně ztěžuje zodpovědným orgánům blokování a odebírání škodlivého obsahu.

Po spuštění payloadu a vytvoření aktivního C2 kanálu se infikované koncové zařízení objeví v uživatelském rozhraní služby. Útočník tak získá interaktivní přístup k zařízení, možnost spouštět příkazy a díky zabudovanému Python interpretu také Python skripty. Po vytvoření většího botnetu platforma umožňuje hromadnou správu a spouštění DDoS útoků na vybrané cíle. Kromě zmíněného je předplatitelům poskytnut podrobný návod, jak provádět průzkum (reconnaissance), identifikovat zranitelnosti a využít je k infikování zařízení obětí. Dark Utilities podle všeho vytvořil a spravuje uživatel vystupující pod přezdívkou Inplex-sys.

Ve zkratce

- Single-Core CPU Cracked Post-Quantum Encryption Candidate Algorithm in Just an Hour

- “ParseThru” – Exploiting HTTP Parameter Smuggling in Golang

- New Traffic Light Protocol standard released after five years

- Manjusaka: A Chinese sibling of Sliver and Cobalt Strike

- Attackers leveraging Dark Utilities „C2aaS“ platform in malware campaigns

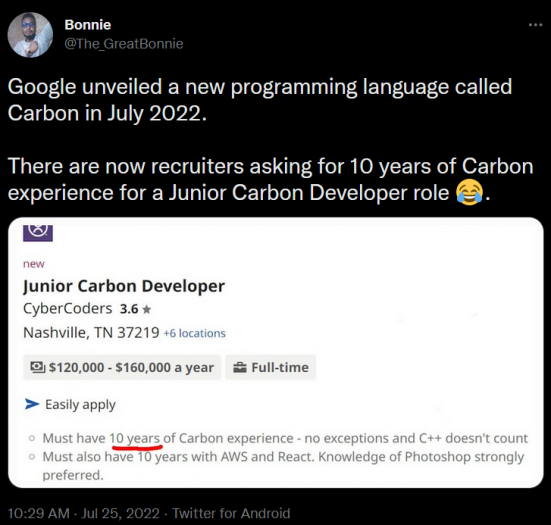

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…