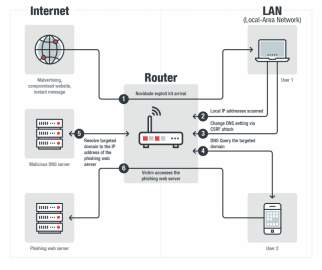

Trend Micro popisuje na svém blogu nový exploit kit Novidade, který se zaměřuje na SOHO routery. Exploit kit je vkládán v podobě iframe do kompromitovaných webových stránek, ale odkaz je také rozesílán v e-mailu nebo přes instant messengery. Například tento rok v Brazílii byl přes instant messenger rozesílán odkaz na stránku, která se tvářila jako legitimní výzkum veřejného mínění, prováděný v souvislosti s prezidentskými volbami. Po vyplnění pak byl uživatel požádán, aby sám odkaz rozeslal dalším třiceti lidem. Ve stránce s dotazníkem však byl vložen také kód Novidade kitu. Zatímco tedy oběti vyplňovaly dotazník, měl exploit kit čas věnovat se jejich routerům.

To obnášelo provedení několika HTTP dotazů, generovaných funkcí Javascript Image, směrovaných na předdefinovaný seznam IP adres, které routery nejčastěji používají. Následně byl na tuto IP naslepo použit exploit kit. V dalším kole pak exploit kit zkusil kolekci výchozích jmen a hesel používaných routery, aby vše zakončil cross-site request forgery útokem. Výsledkem pak byla změna nastavení DNS serverů, tak jak už ji známe z minulosti i z ČR.

Společnost Trend Micro také zveřejnila seznam routerů, na které se exploit kit pravděpodobně zaměřuje. Nejedná se však o kompletní seznam.

- A-Link WL54AP3 / WL54AP2 (CVE-2008–6823)

- D-Link DSL-2740R

- D-Link DIR 905L

- Medialink MWN-WAPR300 (CVE-2015–5996)

- Motorola SBG6580

- Realtron

- Roteador GWR-120

- Secutech RiS-11/RiS-22/RiS-33 (CVE-2018–10080)

- TP-Link TL-WR340G / TL-WR340GD

- TP-Link WR1043ND V1 (CVE-2013–2645)

Naše postřehy

Vzpomenete si ještě na Notpetya? To byl ten ransomware, co vlastně nebyl tak úplně ransomware. Od zašifrovaných dat totiž zahodil klíč. To bylo už v roce 2017, ale zdá se, že teď to začne být teprve zajímavé: Co čert nechtěl, jednou z postižených společností je totiž Mondelez. To je značka, kterou málokdo zná, ale nakonec ji najde na obalu toho, co zrovna konzumuje (vlastní zkušenosti). Tato společnost totiž vyčíslila škody vzniklé tímto ne-ransomwarem na 100 milionů dolarů. A zřejmě protože počítačovou bezpečnost brali alespoň trochu vážně, měli pojištění. Pojišťovací společnost se samozřejmě vykrucuje a odvolává na fakt, že sjednané pojištění nekryje „hostile or warlike action“ od vlád či cizích mocí („government or foreign powers“).

Po chvilce dohadování nakonec došlo na nevyhnutelné a Mondelez dal celou záležitost k soudu. Důkazní břemeno leží na bedrech pojišťovací společnosti a hovoří se o tom zda-li nepředvolá před soud FBI či DHS (asi kdyby to náhodou nebylo tajné). No a nakonec je tedy možné, že o tom, jestli se jednalo o „válečný čin“, bude rozhodovat soud státu Illinois ve sporu ohledně plnění pojistky.

Jak klesá cena hardware, zařízení jsou natolik výkonná, že vynalézavý útočník může provádět triky, dříve připisované jen špionům. Nejméně 18 východoevropských bank utrpělo ztráty sérií útoků přezdívaných DarkVishnya. Různými triky útočníci propašovali jistá malá udělátka do hlavního sídla, regionální pobočky nebo do kanceláře společnosti v jiné zemi a fyzicky je zapojili do vnitřní sítě. Přístroje pak začaly čenichat a sbírat všechna užitečná data, nabídly vzdálený přístup přes mobilní síť (ať už GPRS či LTE) a kriminálníci začali líčit pasti. Pokud jeden segment sítě odmítal komunikovat s druhým kvůli firewallovým pravidlům, nasadili lokální TCP servery, které zajistily reverzní spojení. Používali open-source msfvenom, známý generátor malware na míru, bezsouborové nákazy a PowerShell a velmi dobře proklouzli mezi všemi obrannými technologiemi.

Ať už si o zatčení a následném propuštění Meng Wanzhou myslíte cokoliv, určitě „oceníte“ pružnost podvodníků, kteří začali v reakci na její zatčení rozesílat zprávy, ve kterých slibují jejich příjemcům odměnu 200 tisíc dolarů. Odesilatel zprávy tvrdí, že jeden z jejích hlídačů je ochoten ji za dva tisíce dolarů pomoci s útěkem. A právě vy mu máte ty peníze poslat na jeho účet, za což budete později odměněni výše uvedenou sumou. No kdo by to nebral, že?

Zástupci vlád některých členských zemí Evropské unie se shodli na zpřísnění podmínek návrhu opatření, která by měla orgánům činným v trestním řízení usnadnit přístup k digitálním důkazům, a to i přímo od společností sídlících v jiném členském státě. Návrh se vztahuje zejména na telekomunikační společnosti, ISP a digitální tržiště a předepisuje společnostem lhůtu deseti dní na předání požadovaných dat či informací, v neodkladných případech je pak lhůta pouze šest hodin. To vše pod pohrůžkou pokuty do výše dvou procent ročního obratu. Ne všechny členské státy však návrh podporují a Česká republika je jednou z těchto zemí. Další budoucnost tohoto návrhu závisí na postoji Evropského parlamentu.

Na černém trhu, se prodává kolem 40 tisíc přihlašovacích údajů sloužících k přihlášení na mezinárodní vládní portály. Ruská bezpečnostní skupina „Group-IB“ oznámila, že uniklé uživatelské údaje byly dostupné v čitelné podobě. Útočník tak nemusel používat žádné dešifrovací nástroje, měl rovnou naservírované uživatelské jméno a heslo k zneužití. Není úplně jasné, jak k úniku informací došlo, ačkoliv je možné, že útočníci pravděpodobně použili phishingové útoky k šíření infekčního malwaru. Mezi napadené portály se řadí například weby izraelských obranných sil, italské obrany, amerického senátu, NASA a také vládní instituce ve Francii, Polsku, Rumunsku, Švýcarsku a Gruzii. Více než polovina obětí byla v Itálii. Útoky se údajně uskutečnily v uplynulém roce.

Ve zkratce

- Úniku dat 148 milionů lidí bylo možné zabránit, kdyby fungovalo IT oddělení

- Microsoft nechtěně vystavoval 400 tisíc účtů ohrožení

- Supermicro si nechalo překontrolovat desky po článku v Bloomberg

- Falešné bombové útoky žádají výkupné v bitcoinech

- Závažná chyba v SQLite čeká na zveřejnění

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…