Po mnoho let americké úřady varovaly před nákupem hardwaru z Číny, protože může obsahovat skrytá zadní vrátka. Teď se však ukázalo, že to bylo celé jen proto, aby do hardwaru přidávali vlastní. Ve zprávě z roku 2010 se uvádí, že v jednom z oddělení NSA (Access and Target Development) se běžně zadrží zásilka od výrobce, opatrně se vybalí, nainstaluje backdoor a poté se odešle na původní adresu. V případě síťového routeru je tak možné dostat se ke všem datům, které putují ve vaší firemní síti. Pro případ, že je většina provozu šifrována, tak je samozřejmě vhodnější mít backdoor přímo na hardwaru, kde běží například virtuální servery. Podle zprávy manažera NSA je tato skupina, která vybaluje zásilky a instaluje backdoory/trojské koně, jednou z nejvíce vytížených. Jak jsme si psali již dříve, odhalení takového backdooru je pro většinu populace nemožné. Navíc s některými výrobci může být NSA domluvena tak, že backdoor již je součástí.

Právě o tom a o dalších podrobnostech píše Glenn Greenwald ve své nové knize “No Place to Hide”.

Přikládám obrázek právě takového překladiště ze serveru Ars Technika, kde se na nás směje Cisco.

Naše postřehy

BlackShades je jedním z RAT (remote administration/access tool), kterým je možné kontrolovat a ovládat tisíce infikovaných počítačů. Obsahuje i takové funkce jako je drive-by-download, sadu Java exploitů, keylogger, skryté nahrávání webkamery a nástroje schopné z vašeho počítače vytáhnout jména a hesla zadávaných přes web, do FTP klientů apod. Nic nového pod sluncem, ale FBI se zřejmě dostala k seznamu lidí, kteří tento malware koupili (cena se pohybuje od 40 do 100 dolarů) a zaplatili jej přes PayPal. Při úspěšné identifikaci spolupracuje FBI s lokálními bezpečnostními složkami, a ty vám zabaví všechny počítače a jejich periferie, co naleznou, kvůli vyšetřování útoků, při kterých byl tento malware použit. Dokumentovaný případ se stal v Německu a Nizozemsku. Vývojář BlackShades tvrdí, že FBI se dostala k těmto údajům přes jeho Hotmail účet.

V Polsku se začali instalovat bankomaty schopné použít biometrii místo kreditní karty. Konkrétně tvar žil ve vašem prstu či dlani. Technologie byla vyvinuta v Japonsku a pro úspěšné ověření je nutné prokázat živost (proudění krve v žilách), takže pokud by vám někdo prst či dlaň s prominutím uřízl, tak si peníze z bankomatu nevybere. Na jedné americké univerzitě používají systém Quixter pro platby v kampusu a mají pozitivní ohlas (ano, bylo to zmíněno tento víkend v pořadu Koření). Podobné řešení nabízí i Biyo / PulseWallet, vyvíjené ve spolupráci se společností Fujitsu Frontech.

Mark Litchfield objevil chybu v systému PayPal Manager, což je služba k vašemu Payflow účtu umožňující lépe spravovat tok vašich peněz a mít lepší přehled o stavu účtu, díky které se mohl dostat k jakémukoliv účtu a samozřejmě i finančním prostředkům. Pěkně se ve článku popisuje, jak chybu objevil, jak používal Burp Suite a jak obešel ověřování zdrojové IP adresy HTTP headerem X-Forwarded-For.

Cryptocat – populární služba pro vysoce bezpečnou end-to-end šifrovanou komunikaci nyní podporuje Chat API/XMPP Facebooku, takže můžete komunikovat šifrovaně i přes Facebook chat. Stačí, abyste měli oba plugin Cryptocat v prohlížeči. Podle blogu navíc prošel Cryptocat dalšími dvěma bezpečnostními audity zdrojových kódů.

Závažná chyba CVE-2014–0196 byla opravena v jádru Linuxu (>= v3.14-rc1), kdy mohl lokální uživatel způsobit DoS, či za určitých okolností eskalovat práva. Pět let trvalo její odhalení. PoC

IOActive je opravdu zapálená společnost do reverzního inženýrství a odhalování bezpečnostních nedostatků či zadních vrátek. Teď přišli se zprávou o tom, jak jsou asi tak zranitelné satelity.

CSIRT.CZ vyšetřuje možná zajímavý případ napadení ADSL routeru, kdy byl v administraci změněn primární DNS. To by ještě nebylo nic zajímavého, protože se to děje automatizovaně, ale to, že předával falešnou IP adresu při dotazu na seznam.cz (mimo jiné). Buď je na serveru seznam všech větších vyhledavačů, nebo je útok veden z Česka. Raději si nastavte DNS na koncových zařízeních (8.8.8.8 a 8.8.4.4) a zakažte webovou administraci. To však pomůže jen v jednom směru. Při návštěvě zákeřného webu se vám stále může spustit script, který zkusí využít několik známých chyb rozšířenějších routerů.

Apple vydal iTunes 11.2.1 opravující závažnou chybu nastavení oprávnění souborového systému umožňující modifikaci souborů jiných uživatelů na stejném systému. Stáhněte si i poslední update systému Mavericks, pokud se systém neozval již sám.

Podle odhadů Avastu je nějakou formou ransomwaru infikováno 200 milionů počítačů či mobilních zařízení. Na blogu je spousta dalších zajímavých údajů.

Android Tamer je fork Ubuntu 10.04LTS, který je uzpůsoben pro bezpečnostní odborníky platformy Android. Je to takové Kali optimalizované pro Android prostředí a aplikace.

Poslední security bulletin od Microsoftu je dlouhé čtení. Konečně je opravena známá chyba 1776 postihující všechny verze Internet Exploreru.

Z analýzy společnosti ThreatMatrix se můžete dozvědět, jak dlouho trvá distribuce opravy kritické chyby v Adobe Flash majoritním prohlížečům (Chrome, FF, IE). Na prvním místě je Google Chrome.

Něco pro vaše čtečky

Ve zkratce

-

SNMP na domácích routerech může prozradit i heslo do systému

-

Chyba v Siri umožňuje dostat se k seznamu kontaktů a volat ze zamčeného iPhonu

Pro pobavení

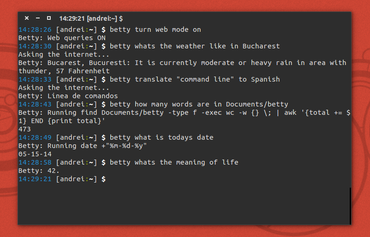

Seznamte se s Betty. Nemůžete na ní mluvit jako na Siri, ale i tak za vás udělá spoustu práce v shellu, když jí napíšete, co přesně chcete :)

Závěr

Tento seriál vychází za pomoci konzultantů firmy Datasys, příznivců a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.