Liščí kočka na lovu

Co se dozvíte v článku

Možná, že znáte Ezopovu bajku o kočce a lišce. Kočka uměla hbitě vyskočit a liška si myslela, že je nejchytřejší na světě. Íránská kočko-liška má, zdá se, zatím obě zmíněné schopnosti. Alespoň tedy na poli kyberkriminality.

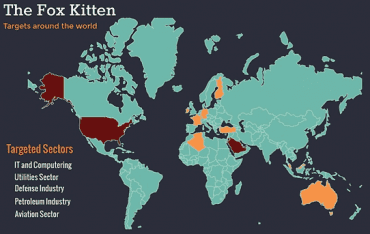

Íránští škodiči loni napadli mnoho VPN serverů důležitých společností a organizací zejména v Izraeli, ale i jinde ve světě. Mezi oběťmi, kterým zločinci nainstalovali do systému zadní vrátka, byly uživatelé VPN produktů firem Pulse Secure, Fortinet, Palo Alto Networks, nebo Citrix. Cílová odvětví pak byla různorodá, např. IT sektor, ropný a plynařský průmysl, letectví i vládní orgány. Akce byla součástí kampaně Fox Kitten. Kromě nezazáplatovaných VPN serverů byla pro Íránce vektorem útoku také exploit aplikovaný na nezabezpečenou službu RDP.

Jak uvádí čerstvá zpráva bezpečnostního týmu ClearSky, který kampaň Fox Kitten odhalil na konci loňského roku, vektory útoku se nakonec nestaly pouze nástrojem íránských škodičů, ale použili je i další kyberkriminální skupiny, rovněž i leckterý ransomware a také státem sponzorované útoky. Jelikož se neustále objevují nové zranitelnosti a iránští škodiči jsou velmi zdatní v rychlém nalezení jejich zneužitelnosti (stačí jim na to leckdy i jen několik hodin od publikování záplat), bude uvedený vektor útoku aktuální i v letošním roce, jak odhaduje ClearSky. Usuzují tak z rychlosti, jakou v loňském roce dokázali napadnout ještě nezazáplatované systémy postižené zranitelnostmi CVE-2019–11510 (Connect VPN od Pulse Secure), CVE-2018–13379 (FortiOS VPN od Fortinetu), CVE-2019–1579 (Global Protect VPN od Palo Alto Networks), nebo CVE-2019–19781 (tři produkty od Citrixu).

Jakmile se útočníci dostali do interních sítí, infikovali zde řadu dalších systémů a počítačů, získali přístup k citlivým datům a otevřeli si zde zadní vrátka. K tomu použili řadu známých nástrojů pro eskalaci oprávnění, např. Juicy Potato, Procdump, Mimikatz a Sticky Keys, pomohl jim i legitimní software (Putty, Plink, Ngrok, Serveo a FRP) a nalezen byl i na míru šitý malware pro skenování, otevírání zadních vrátek a komunikaci s C&C servery. Zatím útočníci v cílových sítích data pouze sbírali. Vědci z ClearSky se ale obávají, že v budoucnu by mohlo dojít i na jejich mazání.

Emulací k vítězství

V Linuxovém subsystému V4L2 existovala pět let vážná zranitelnost, za kterou mohl ovladač vivid, který softwarově emuluje multimediální zařízení např. pro účely vývoje aplikací bez nutnosti vlastnit speciální hardware. Je přítomen v téměř všech distribucích Linuxu a můžete s ním předstírat zachytávání a vysílání obrazu, nebo rádiový příjem a vysílání. Na zranitelnost přišel loni na podzim ruský vývojář linuxového jádra Alexander Popov, v listopadu ji zazáplatoval a 14.2. o ní měl přednášku na konferenci OffensiveCon v Berlíně. Přednáška obsahovala názornou videoukázku zneužití.

Zranitelnost způsobovala chyba souběhu, kdy chybné uzamčení mutexu a následné uvolnění bufferu po zastavení streamování umožňovalo znovu získat mutex jiným vivid procesem s následnou use-after-free chybou. Jelikož je zařízení /dev/video0 vyrobené ovladačem v některých distribucích (demonstrováno na Ubuntu) přístupné ke čtení i zápisu pro běžného uživatele, lze zranitelnosti využít k nahrání payloadu do uvolněného bufferu a následnému spuštění rootovského shellu.

Hledá se žena, dobrá zpráva

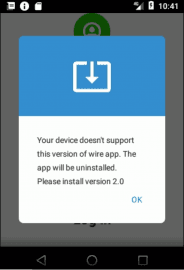

Výzkumníci z Check Point Research publikovali zprávu o malwaru, který se dostal do mobilních telefonů izraelských vojáků. Hnutí Hamas oběti zaslalo odkaz na aplikaci, která se tvářila jako androidí klient seznamky. Hamas se ve zprávě maskoval jako pohledná žena, která má zájem o seznámení. Jakmile voják aplikaci nainstaloval, aplikace mu sdělila, že má nekompatibilní zařízení a že se odinstalovává. Místo odinstalování ale pouze skryla svou ikonu.

Fotbal to je hra

Úspěšná škodičská skupina OurMine, která již letos řádila na sociálních sítích, si tentokrát za cíl vzala twitterové účty FC Barcelony a Mezinárodního olympijského výboru. Není to poprvé, kdy si tito škodiči vybrali jmenované cíle. FC Barcelona díky nim přišla o svou digitální tvář již v roce 2017. Tentokrát španělskému klubu přečetli nějaké soukromé zprávy a aby ukázali, že mají nad účtem kontrolu, jednu z nich uvolnili v odeslaném tweetu. Jak Barceloně, tak i Olympijskému výboru následně nabídli pomoc v lepším zabezpečení účtu.

A zase ten WordPress…

Společnost WebARX publikovala informaci o chybě v pluginu ThemeGrill Demo Importer, který má více než 200 tisíc instalací. Zranitelnost umožňuje smazat celou databázi WordPressu, uvést ji tím do stavu po instalaci a stát se tak administrátorem.

Předpokladem ovšem je, že na daném serveru je instalováno a aktivováno téma publikované ThemeGrillem. Celou zprávu naleznete na WebARX Security.

Alexo neposlouchej!

Máte doma Alexu a máte ji zapnutou i když říkáte či děláte to, co by ostatní vědět neměli? Pokud ano, pak vězte, že vaše důvěra v toto zařízení opravdu není na místě, neboť si na své soukromí dává pozor i bývalý ředitel Amazonu.

Ve svém rozhovoru pro BBC sdělil, že v soukromých chvilkách Alexu vypíná, neboť jsou věci, které s jinými lidmi nechce sdílet. My jen dodáme, že už nejednou vyplynulo napovrch, že chytré reproduktory údajně za účelem zlepšení systému nahrávají i to co, nahrávat opravdu nechcete.

Pár dalších střípků

- LokiBot Analýza rozvoje botnetu, který od roku 2015 až dosud ovlivnil mnoho uživatelů.

- Dever Ransomware Souhrn zkušeností s i u nás útočícím klonem Phobos Ransomwaru.

- IoT útoky v medicíně Rozvaha nad bezpečností medicínských zařízení.

- US Gas Pipeline Řízení amerického plynovodu bylo odstaveno ransomwarem.

- DNS over HTTPS Pěkný článek o zabezpečeném DNS.

- Google a Brexit Brexit donutil přemístit googlí data z Evropy do USA.

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…