Zkraje minulého týdne zveřejnil Josh Pitts, výzkumník z bezpečnostní firmy Okta, detaily bezpečnostní chyby, která se týká kontroly podpisu aplikace tří stran v operačním systému macOS. Tato chyba umožňuje útočníkovi obejít antivirovou kontrolu tím, že se program úspěšně zamaskuje, jako by byl podepsán přímo společností Apple Inc. Tudíž pro antivir bude automaticky „legitimní“.

Chyba spočívá ve špatném zpracování informací o spuštěném souboru. Využívá binární formát Fat/Universal, u kterého upraví hlavičku. Jako první uvede legitimní aplikaci podepsanou Applem a dále libovolným způsobem podepsaný kód zkompilovaný pro i386 x86_64 architekturu, který chce spustit. Code Signing API poskytnuté Applem kontroluje podpis pouze první aplikace a u dalších provádí pouze kontrolu integrity kódu. Tím dává útočníkovi možnost obejít antivirus bez větších obtíží.

Z reakce Applu vyplynulo, že zranitelnost musí být záplatována i v programech třetích stran, Okta se tedy spojilo s koordinačním týmem CERT/CC, s kterými kontaktovali všechny relevantní vývojáře. Zranitelnost je však stará, takže se teoreticky mohly miliony uživatelů těšit přízni virů po celá dlouhá léta – lze jen nesnadno odhadnout, zda byl tento vektor útoku využíván.

Naše postřehy

Po Spectru a Meltdownu se objevila další zranitelnost v čipech od Intelu umožňující zneužití citlivých dat. Zranitelnost dostala název Lazy FP State Restore a bylo jí uděleno CVE-2018–3665. Prozatím nebyly všechny detaily zveřejněny, ale vzhledem k tomu, že zranitelnost se nachází v CPU, jsou ohrožena všechna zařízení s daným čipem bez ohledu na použitém operačním systému. Na rozdíl od Spectra či Meltdownu se však daná zranitelnost nenachází v hardwaru a je ji tedy možné záplatovat. Kernel od verze 4.6 a vyšší zranitelný není. Společnost Microsoft oznámila, že zveřejní záplaty v červenci.

Další krok k zlepšení bezpečnosti a omezení sdílení a stahování škodlivých doplňků do prohlížečů přichází od Chromu. Ten chce postupně výrazně omezit možnost stahování doplňků z jiného než oficiálního zdroje. Vývojáři, kteří umožňují instalaci doplňků na vlastních webech, budou nuceni začít přesměrovávat linky na Web Store Chrome.

Některá zařízení s Androidem mají otevřenou vzdálenou službu ADB (Android Debug Bridge) na portu TCP 5555. Jedná se o službu, která umožňuje vzdálené připojení k příkazovému řádku. Vývojáři tak mohou komunikovat se zařízením vzdáleně a provádět různé příkazy a v případě potřeby také mohou převzít kompletní kontrolu nad zařízením. To se využívá především pro diagnostické a ladící účely. Problém je v tom, že připojení na službu je možné bez jakékoliv autentizace přímo pod uživatele s oprávněním „root“, což dává hackerům volné ruce. Prodejci telefonů by se měli ujistit, že je port 5555 zablokovaný, přesto však existuje spousta zařízení, u kterých to tak není.

Mezinárodní prodejce elektroniky Dixons Carphone přiznal, že došlo k neoprávněnému přístupu k 5,9 milionům kreditních a debetních karet zákazníků. Z celkového množství karet bylo 105 tisíc nechráněno technologií „chip-and-pin“. Dále také došlo k odcizení osobních údajů 1,2 milionu uživatelů (například jmen, fyzických a e-mailových adres). Přestože únik dat byl objeven až minulý týden, k úniku došlo už někdy během minulého roku, tedy před vstoupením GDPR v platnost. K podobnému úniku dat došlo v roce 2015, za což byl řetězec pokutován 400 000 librami.

GnuPG verze 2.2.8, která byla vydána tento měsíc, opravuje zranitelnost v sanitizaci vstupu, která umožňovala vzdálenému útočníkovi podvrhnout libovolný podpis. Útočník mohl vložit libovolnou stavovou zprávu GnuPG do aplikačního parseru a podvrhnout tak zprávu o ověření podpisu. Útočník mohl kontrolovat ID klíčů, specifikaci algoritmů, čas vytvoření a uživatelská ID – a nepotřeboval k tomu ani privátní a ani veřejný klíč.

Skupina reprezentantů představila v Kongresu USA návrh zákona na ochranu šifrované komunikace. Návrh zákona nesoucí jméno ENCRYPT (Ensuring National Constitutional Rights for Your Private Telecommunications Act) má za cíl na národní úrovni zabránit snahám bezpečnostních složek, dále ministerstvům spravedlností a zejména vládám jednotlivých států federace, ve vynucování umělého oslabování šifrování zařízení či softwaru. Příkladem takové snahy je stát Kalifornie, kde se před dvěma lety objevil návrh zákona, který v původním znění vyžadoval, aby každý chytrý telefon prodávaný na území státu Kalifornie byl „dešifrovatelný”, odemknutelný výrobcem nebo poskytovatelem operačního systému. To vše pod pohrůžkou pokuty až 2 500 dolarů za každý prodaný telefon, který by toto kritérium nesplňoval. Zákon ENCRYPT by tak všem občanům USA zaručil přístup ke kvalitnímu šifrování bez ohledu na jejich PSČ (resp. ZIP).

Ve zkratce

Pro pobavení

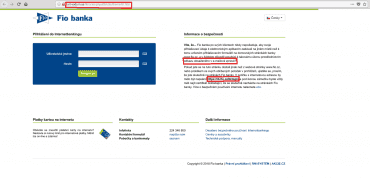

Tento týden jsme řešili spamovou kampaň, která pod záminkou aktualizace osobních údajů lákala uživatele na phishingovou stránku. Tu útočník zkopíroval včetně bezpečnostních doporučení dotčené instituce. Snad chtěl dát uživatelům v rámci fair play možnost se ještě na poslední chvíli zachránit.

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.