Bezpečnostní odborníci z Holandska (VUSec, Vrije University in the Netherlands) objevili nedokonalost v architektuře velkého množství CPU čipů, která umožňuje obejít ochrany proti hackingu u milionů zařízení. Jelikož se jedná o problém v hardware, lze zranitelnost využít bez ohledu na nadřazený operační systém a k jejímu odstranění nepostačí pouhé záplaty na úrovni software.

Zranitelnost spočívá ve způsobu, jakým pracuje jednotka memory management unit (MMU), která je součástí architektury mnoha dnešních CPU. Její zneužití vede k obejití ASLR ochrany, která má za úkol zkomplikovat útočníkovi útok pomocí techniky buffer overflow a je používána ve všech dnešních moderních operačních systémech od Windows přes Linux po macOS a Android. Zmiňovaný útok však umožňuje obejít ASLR ochranu na minimálně 22 procesorových architekturách od všech oblíbených výrobců, jako jsou Intel, AMD, ARM, Nvidia a další.

Problém je velmi závažný, protože používá pouhý JavaScript a pouhá návštěva škodlivé stránky může spustit útok a umožní útočníkovi ukrást citlivá data, případně s využitím dalších technik převzít i úplnou kontrolu nad systémem.

Krádeže identity na vzestupu

Podle Javelin Strategy & Research vzrostl v USA v posledním roce počet obětí kradeže identity o šestnáct procent až na hranici 15,4 milionů amerických spotřebitelů. Jejich studie zjistila, že navzdory veškerých snahám průmyslu i bezpečnostních odborníků, příjmy podvodníků vzrostly o téměř jednu miliardu dolarů na 16 miliard dolarů. V roce 2016 došlo například k nárůstu podvodů s platebními kartami o 40 procent v případě plateb typu card-not-present (CNP). Pozitivní zjištění studie na druhou stranu je, že stejně jako se zlepšují útočníci, zlepšují se i uživatelé/oběti v rychlosti, s jakou si všimnou, že se děje něco podezřelého, což vede k nižším průměrným ztrátám na každý jeden útok.

Zranitelné směrovače NetGear

Stovky tisíc směrovačů Netgear je náchylných ke dvojici chyb zabezpečení, které mohou vést k odhalení hesla. Výzkumníci řekli, že zatímco každý, kdo má fyzický přístup k routeru může využít zranitelnosti lokálně, reálná hrozba je to, že chyba může být také zneužita vzdáleně. Zranitelnost spočívá jednak v nastavení pro vzdálenou správu a pak v chybě v obslužném skriptu na zařízení. Nastavení pro vzdálenou správu je sice podle společnosti Netgear ve výchozím nastavení vypnuté, nicméně podle vyzkumníka společnosti Trustwave Spiderlab, kde byla chyba objevena, jsou na internetu volně přístupné minimálně stovky tisíc takto zranitelných zařízení.

Bezpečnost pro auta

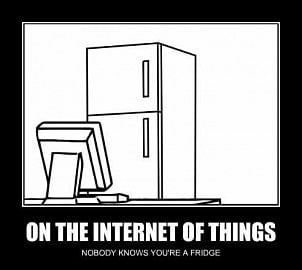

Intel, Uber a společnost IoT Aeris spojily své síly ve snaze zaměřené na podporu průmyslové spolupráce, pokud jde o budování bezpečnostních prvků do autonomních vozidel a systémů, které je podporují. Skupina pod jménem Future of Automotive Security Technology Research (FASTR), vydala 8. února manifest s vysvětlením svých záměrů.

Ransomware na úrovni hrozby pro celá města

Výzkumníci z Georgia Institute of Technology demonstrovali proof-of-concept ransomware, který by umožnil potenciálnímu útočníkovi převzít kontrolu nad systémy pro distribuci pitné vody ve městě a vyhrožovat například jejím otrávením. To by mu potenciálně umožnilo držet jako rukojmí všechny obyvatele ve městě. V současné době se útočníci zaměřují zejména na běžné uživatele a menší firmy, protože tam je větší šance, že policie na řešení takto malého případu nenajde dostatečné prostředky a dotyčný prostě raději zaplatí. Ti prozíravější pouze pokrčí rameny a obnoví systém ze zálohy. Držet jako rukojmí celé město je už docela jiná liga i co do následků a takovému kousku by se jistě dostalo naprosto jiné pozornosti ze stran nejrůznějších bezpečnostních složek, nicméně autoři chtěli zejména poukázat na to, jak zranitelné jsou velmi kritické části naší infrastruktury.

Nové možnosti sledování uživatelů napříč mnoha prohlížeči

Většina z nás si již zvykla, nebo se alespoň smířila s tím, že většina webových stránek, služeb, prodejců a obchodníků je nás schopná sledovat pomocí nejrůznějších „fingerprinting“ technik, a to i v inkognito režimu prohlížeče. Nyní však toto bude možné i napříč různými prohlížeči na jednom počítači. Nová metoda využívá pro fingerprint nejen vlastností prohlížeče, ale zejména specifické vlastnosti na úrovni OS a hardware, zejména ty spojené s grafickými výpočty.