Eliminace špatných rozkazů

Profesoři Fendy Santoso a Anthony Finn z University of South Australia a Charles Sturt University vyvinuli mechanismus, jak odhalit MitM útoky na bezpilotní vojenské roboty. Ty jsou velice zranitelné, neboť jsou vysoce zasíťované a mají řadu podsystémů. Jejich systémy využívají cloudové služby a kromě přijímání řídících příkazů spolu také komunikují navzájem.

Útočník, kterému se podaří do komunikace vstoupit, ji může odposlouchávat, upravovat přenášené pokyny, nebo dokonce zcela převzít kontrolu nad robotem a nařídit mu provedení nebezpečné akce. Pomocí strojového učení výzkumníci takové narušení dokáží odhalit a okamžitě jej ukončit.

Algoritmus byl úspěšně odladěn na modelu GVR-BOT používaným americkou armádou. Falešně pozitivní výsledky se vyskytly v méně než 2 % testovaných případů.

Samtoso s Finnem plánují své detekce rozšířit i na další robotické platformy, jako jsou drony, u kterých je ve srovnání s pozemními roboty vyšší dynamičnost a větší složitost systému.

Celou výzkumnou zprávu si můžete přečíst v časopise IEEE Transactions on Dependable.

Přenechejme myšlení jiným

Článek na portálu Securelist od společnosti Kaspersky pojednává o tom, jak umělá inteligence, konkrétně chatboti, pomáhají zaměstnancům, ale narušují procesy ve firmách. Zatímco ještě poměrně nedávno, píší Vladislav Tushkanov a Anna Larkinová, si běžní uživatelé pomocí ChatGPT skládali básně, vědci z obav o konci světa způsobeným umělou inteligencí hodlali vyhodit datová centra do vzduchu, bezpečnostní specialisté přesvědčovali chatbota, aby jim pomohl odposlouchávat telefony nebo krást vozidla.

Dnes je plno zaměstnanců na chatbotech závislých při své práci. A to až tak moc, že pokud má tato služba výpadek, okamžitě to sdělují média a uživatelé si stěžují na sociálních sítích, že budou muset znovu začít myslet sami. Na chatboty se kladou čím dál tím větší nároky a uživatelé si stěžují, že jsou pomalé a že hloupnou.

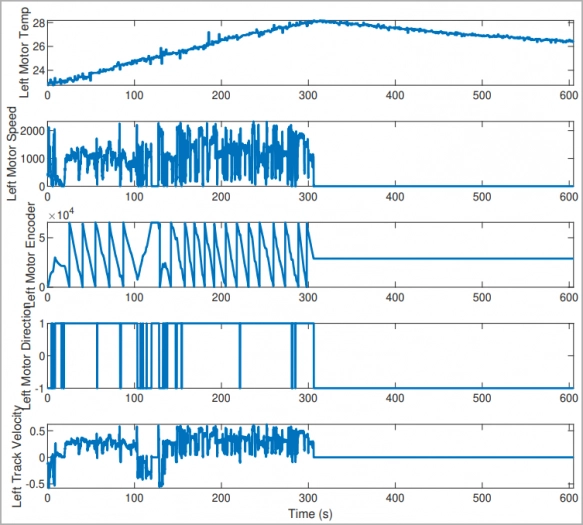

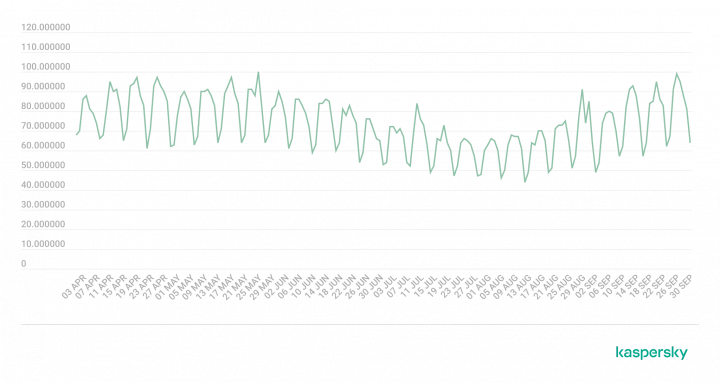

Fakt, že lidé používají chatboty hlavně k pracovním činnostem podle článku dokazuje statistika Google Trends, kde je vidět, že lidé ChatGPT na Googlu o víkendu vyhledávají výrazně méně. To potvrdily další výzkumy, které ukázaly, že v Rusku chatboty používá k práci 11 % dotázaných, v Belgii 50 % kancelářských zaměstnanců a ve Velké Británii dokonce 65 %. Tam se chatbot používá zejména pro práci s textem, například při zpracování záznamů z jednání, na překlady a analýzy. Programátorů používající ChatGPT je údajně 16 %.

Tyto statistiky vyvolávají důležité bezpečnostní otázky. Je možné chatbotům svěřovat důvěrná firemní data? Jak je to třeba s ochranou osobních údajů? Dochází ke kompromitacím? Celkem 11 % dotázaných Britů přiznalo, že chatbotům svěřilo důvěrné interní dokumenty a vůbec se nad tím nepozastavovalo. Dalších 17 % důvěrné informace tímto způsobem vyneslo i přes uvědomění si rizika.

Chatbot přitom může být nebezpečný hned z několika hledisek:

- může dojít k úniku dat z chatbotu díky útoku na jeho zranitelnost či jiné chybě v jeho kódu (zobrazení cizích zpráv),

- interní data firem se mohou dostat do učení budoucích verzí botů (vše během učení odfiltrovat nelze),

- v některých zemích mají uživatelé zakázané oficiální klienty, aby chatboty nemohli využívat, a díky tomu jsou využívány neoficiální, které mohou obsahovat malware,

- s chatbotem má zaměstnanec další účet, který lze napadnout a útočník následně může získat historii komunikace (přístupy k účtům se již teď prodávají na temném webu).

Na základě výše uvedeného řada firem buď zcela zakázala svým zaměstnancům používat chatboty v práci (např. Samsung), nebo alespoň zavedla nějaká omezující pravidla pro práci s nimi. Pokud i vy chatboty k práci používáte, naleznete ve zmíněném článku rady jak pro zaměstnance, tak pro zaměstnavatele na co si máte dát pozor, s čím je dobré se předem seznámit a jak některé nejpoužívanější chatboty pracují s osobními údaji a s historií komunikace. Určitě nastal čas na to, aby ve firmách začala na toto téma probíhat školení, a byly vydávány patřičné interní normy.

Černé dny společnosti Cisco

Ve společnosti Cisco museli v posledních dnech řešit řadu aktualizací souvisejících s nedávno publikovanými vážnými zranitelnostmi. Nejdříve to byla zranitelnost cURLu a knihovny libcurl, o kterých root.cz již psal – nejprve o avízu opravy a posléze přišel s podrobnějším popisem.

Firma zatím hledá, která zařízení jsou problémem postižena. Ověřeno již bylo, že následující produkty nejsou ovlivněny: firewally ASA a FTD, AnyConnect klient, zařízení pro zabezpečení e-mailů a webového obsahu, síťové prvky Catalyst, routery s IOS XE a XR, MDS, Nexus, SD-WAN vEdge a další. Plný výčet naleznete v příslušné zprávě výrobce.

Další záplaty muselo Cisco vydat na zranitelnost CVE-2023–20186 spočívající v umožnění kopírování souborů na souborový systém dotčeného zařízení neautorizovanému (ale ověřenému) útočníkovi pomocí SCP. Ovlivněná jsou popsaná zařízení s Cisco IOs a Cisco IOS XE.

Do třetice je zde nejzávažnější, zařízení po celém světě nejvíce pokrývající, hojně diskutovaná (viz třeba zde, nebo zde) a hojně zneužívaná zranitelnost CVE-2023–20198 s následně navázanou CVE-2023–20273. Root.cz o ní psal minulou středu a upozorňoval na ni mimo jiné i NUKIB. První zranitelnost umožní útočníkovi vyrobit si uživatele na zařízení s Cisco IOS XE a povoleném Web UI.

Druhá zranitelnost mu pak umožní ovládnout souborový systém pod rootovskými právy. Cisco o této nepříjemnosti své uživatele opět zpravuje na svých stránkách. Zatím jediným možným řešením je vypnout komponentu implementující HTTP server (s následnou kontrolou, zda už se v zařízení někdo nezabydlel). První opravené verze měly vyjít v neděli 22. října. Tentýž den, v okamžik uzávěrky tohoto článku, však zatím nic vydáno nebylo, jak ukazovala stránka sledující řešení zranitelnosti (vyžaduje účet Cisco ID).

Další zajímavé odkazy

- Zranitelnost zařízení Citrix NetScaler ADC a NetScaler Gateway: porušení integrity dotčených zařízení a zpřístupnění citlivých dat útočníkovi.

- Nové záplaty Oracle: kritická záplata opraví 176 CVE.

- Kritická oprava Atlasian Confluence Data Center: opravuje CVE-2023–22515.

- Důležitá oprava VMware: opravuje VMware Aria Operations.

- Další, také kritická oprava VMware: opravuje VMware Fusion and Workstation.

- Zranitelnost Microsoft Visual Studia: dva roky známá zranitelnost RCE, dosud neopravená.

- Falešné aktualizace prohlížečů: ne všechny aktualizace prohlížečů jsou ty, které chcete.

- Flipper Zero DoS útok proti iOS 17: jak funguje Flipper Zero při útoku na iPhone a jak se proti němu ochránit.

- Zranitelnost operátorských HMI panelů: Weintek HMI panely, používané i u nás v klíčovém průmyslu, jsou zranitelné.

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…