Minulý týden zde byla řeč o krádeži osobních údajů a údajů o platebních kartách 380 tisíc zákazníků British Airways, koncem minulého týdne došlo pro změnu k napadení systémů letiště v Bristolu ransomwarem. Útok naštěstí neměl žádný zásadní dopad. Letiště odmítlo zaplatit za odemčení zašifrovaných souborů a dva dny tak jeho IT oddělení čistilo jednotlivé systémy a dávalo vše do funkčního stavu.

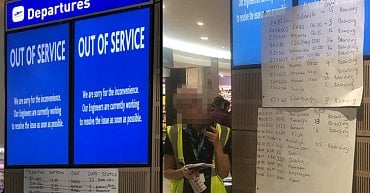

Důsledky napadení se projevily v pátek ráno především výpadkem obrazovek, na kterých obvykle cestující naleznou informace o odletech a příletech, nebo informace o pásu, na kterém najdou zavazadla z konkrétního letu. Personál letiště se s tím popasoval s využitím starého dobrého papíru a bílých tabulí a fixů. Přesný rozsah napadených systémů nebyl zveřejněn, ale letiště žádalo cestující, aby dorazili dříve kvůli problémům během check-inu a boardingu.

Naše postřehy

Byl identifikován nový multifunkční a multiplatformní malware nazvaný xBash, jehož tvůrci se pokusili o takový malwarový rambo nůž. Malware totiž spojuje funkce červa, ransomware a nástroje pro těžbu kryptoměn. Linuxové systémy také po napadení také přidává do botnetu. Malware xBash se šíří přes zranitelnosti v ActiveMQ, Redis, a Hadoop YARN. Kromě toho hledá služby jako HTTP, VNC, MySQL/MariaDB, Telnet, FTP, MongoDB, RDP, ElasticSearch, Oracle Database, CouchDB, Rlogin a PostgreSQL.

Když je najde, pokusí se o slovníkový útok a v případě úspěchu pak smaže nalezené databáze a zobrazí výzvu k zaplacení výkupného. Problém je, že malware nedisponuje žádnou funkcionalitou pro obnovení dat, a tak 48 obětí, o kterých se ví, že dohromady zaplatily okolo šesti tisíc dolarů, už svá data nejspíš nikdy neuvidí. Malware napadá jak Linux, tak Windows, přičemž na Linuxu využívá své botnet a ransomware funkce, na Windows se zabývá těžbou kryptoměn a dalším šířením sebe sama.

Až milión bezpečnostních kamer odhalilo svou zranitelnost. Bezpečnostní společnost Tenable minulé pondělí vydala blogpost, kde odhalila kritickou zranitelnost firmwaru, který používá stovka různých modelů kamer od Sony, Cisco, D-Link, Panasoniku a dalších organizací. Pokud by útočníci zranitelnost využili, dostali by přímý přístup na webový server správy přístrojů; mohli by sledovat, odpojit či podvrhnout kamerový záznam. Přitom do správy šlo proniknout dvěma způsoby – buď přes buffer-overflow chybu, vyhledatelnou přes nástroje jako Shodan, nebo přímou změnou hesla v chybném PHP kódu. Záplaty pro přístroje by touto dobrou již měly být venku, Tenable před uveřejněním dala výrobci 105 dní na záplatování.

Byla objevena nová chyba u iPhonů a iPadů, která může způsobit zamrznutí a následné restartování zařízení. Útočníkovi stačí pouze přidat na webovou stránku patnáctiřádkový kód, který zneužije chybu vykreslovacího enginu, který používá prohlížeč Safari. Dobrou zprávou je, že chyba neumožní útočníkům ukrást citlivá data uživatelů. Zranitelnost může být tedy využita pouze pro typ útoku „denial-of-service“. Podle dostupných zpráv tento typ útoku funguje na různých verzí iOS, včetně nejnovější verze iOS 12 beta.

Ministerstvo obrany Spojených států amerických vydalo novou kybernetickou strategii, která nastavuje značně agresivnější řešení kybernetických incidentů a umožňuje vést „defense forward“ – jinými slovy preventivní útoky za účelem „narušení nebo zastavení škodlivých kybernetických aktivit u jejich zdroje včetně aktivit, které spadají mimo kvalifikaci jako ozbrojené konflikty“. Pokud by například NSA zjistila ruskou kybernetickou operaci proti Spojeným státům ze strojů v západní Evropě, tak by pro jakoukoliv odezvu dříve musela mít schválení národní bezpečnostní rady. Nyní už takové schválení nebude potřeba. Jedná se o druhý z kroků Trumpovy administrativy, které mají americké armádě umožnit větší autonomii při kybernetických operacích.

Ve zkratce

- Autoři botnetu Mirai se vyhnou vězení

- Únik dat GovPayNow

- Na lovu podezřelých procesů s OSSEC

- Cisco vydalo záplatu zranitelnosti RCE pro Webex Player

- 7GB zdravotních údajů bylo veřejně vystaveno

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.