Útok na držitele domén

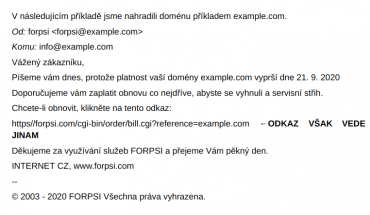

Od nedělního večera probíhá sofistikovaná phishingová kampaň na majitele domén. Zprvu byli cílem zákazníci Forpsi (důkladný rozbor na blogu) a od středy o tomtéž informovala i společnost Active24. Nutno říci, že jde i o zákazníky domnělé: falešný e-mail obsahuje v poli „od” název hostingu a pak doménu, aby útočníci zvýšili důvěryhodnost. Zpráva je psána celkem dobrou češtinou a na první pohled nerozeznatelná od pravé zprávy. I platební odkaz vede zdánlivě na oficiální stránky hostera, až při najetí myší si bystrý uživatel musí všimnout, že odkaz vede jinam.

Pokud si uživatel nevšimne, že odkaz vede jinam a ani v prohlížeči nezkontroluje, na jaké doméně přistál, uvidí dovedně napodobenou platební bránu, kde se po něm chce zaplatit 80 Kč. V potvrzovací SMS je však už požadavek na 800 eur. A co víc, brána tvrdí, že platba neproběhla a vzápětí pošle další platební SMS. Metody útočníků se mohou měnit ze dne na den, obezřetnost při klikání na odkazy, kontrola domény v prohlížeči a kontrola částky v potvrzovací SMS však zůstávají dobrou obranou.

První úmrtí pacienta v souvislosti s útokem ransomwaru

V Německu zaznamenali první případ úmrtí pacienta, které je dáváno do přímé souvislosti s útokem ransomwaru. Obětí je žena, která potřebovala urgentní péči, ale kvůli útoku ransomwaru musela být převezena do jiného města.

Celá věc je o to nešťastnější, že nemocnice byla zasažena omylem. Útočníci, kteří zneužili při útoku chybu Citrix ADC CVE-2019–19781 ve skutečnosti útočili na univerzitu Heinricha Heineho. Po té, co vyšetřovatelé informovali útočníky, že omylem napadli nemocnici, útočníci stáhli požadavek na výkupné a poskytli klíč k dešifrování dat. Případ je momentálně vyšetřován jako vražda.

Kritická zranitelnost Instagramu

Kritická zranitelnost CVE-2020–1895 v aplikaci Instagram (verze pro Android), mohla umožnit útočníkům převzít kontrolu na uživatelským zařízením a to pouze zasláním speciálně upraveného obrázku. Ještě znepokojivější je, že chyba nejen umožňuje útočníkům vykonávat akce jménem uživatele v této aplikaci, například špehování soukromých zpráv oběti, mazání nebo zveřejňování fotografií z jejich účtů, ale také spustit libovolný kód v zařízení.

Podle vyjádření Facebooku, se chyba týká všech verzí až do verze 128.0.0.26.128, která byla vydána v únoru letošního roku. Důvod proč Facebook informoval uživatele o zranitelnosti až po šesti měsících od opravení chyby, je údajně ten, aby každý měl dostatek času na aktualizace.

Jak běloruští poskytovatelé připojení blokují nevhodné stránky

Nadace Quorium média se zaměřila na to, jakým způsobem jsou v Bělorusku blokovány nepohodlné stránky. V této zemi není implementován centrální firewall jako v některých modernějších diktaturách, ale každý provider provádí blokování stránek s využitím vlastní infrastruktury.

Někteří tak využívají transparentní web proxy s podvrženými HTTPS certifikáty, jiní deep packet inspection a někteří se cenzuře učili u českého ministerstva financí a svým zákazníkům podstrkují falešné odpovědi na DNS dotazy.

Zerologon a SAMBA

Chybou CVE-2020–1472 je zasažena také Samba, která slouží k pohodlnému sdílení souborů mezi operačními systémy Linux a Windows. Pokud používáte Sambu jako doménový kontroler, můžete být také zranitelní. Verze od 4.8 výše implicitně zranitelné nejsou, protože používají „secure netlogon”; ekvivalent nastavení server schannel = yes v konfiguračním souboru smb.conf.

Zranitelní ale jste, pokud jste z nějakého důvodu nastavili v smb.conf volbu server schannel = no nebo server schannel = auto. Samba verze 4.7 a nižší je zranitelná a bránit se můžete i v tomto případě nastavením server schannel = yes v konfiguračním souboru smb.conf.

Nový ransomware OldGremlin

Byl objeven nový ransomware pod jménem OldGremlin. Tento malware primárně útočí na ruské organizace. Mezi nakažené patří i zdravotnická společnost, které malware zašifroval celou síť a po společnosti bylo vyžadováno výkupné ve výši 50 000 dolarů. Hlavním útočným vektorem je i v tomto případě spear-phishing.

Windows Defender dokázal sice detekovat malware po 20 vteřinách od spuštění, ale i to stačilo k tomu, aby přiložený trojan získal na systému persistenci. Uživatel si přitom ničeho podezřelého nevšiml. Útočníci pak získali kontrolu nad celou sítí, včetně účtu doménového administrátora. Aby si pojistili svůj přístup, založili si dokonce sekundární účet se stejným oprávněním. Po několika týdnech sbírání informací naráz infikovali několik stovek počítačů společnosti ransomwarem a začali žádat o výkupné.

Bankovní malware Cerberus obejde i 2F autentizaci

Cerberus je sofistikovaný bankovní malware pro Android, který byl prvně zaznamenán v létě 2019. K jeho aktivní distribuci došlo na řadě hackerských fór, kde byl k dispozici jako MaaS (Malware-as-a-Service). Nedávný únik zdrojového kódu (označovaný jako Cerberus v2) otevírá kyberzločincům nové široké možnosti, jak ohrozit bankovní sektor prostřednictvím zařízení s operačním systémem Android.

Přestože rusky mluvící vývojáři malwaru Cerberus v dubnu letošního roku definovali pro tento projekt novou vizi, došlo už v červenci k prvním aukcím zdrojového kódu, protože se vývojářský tým rozpadl. Z nejasných důvodů se později autoři rozhodli zpřístupnit zdrojový kód projektu prémiovým uživatelům oblíbeného ruskojazyčného hackerského fóra. To mělo za následek okamžitý nárůst infekcí mobilních aplikací a pokusů o krádež financí uživatelů v Rusku a napříč Evropou.

K malwaru se totiž dostávalo čím dál více kyberzločinců zcela zdarma. Sofistikovanost malwaru se přitom od zahájení své aktivity v roce 2019 neustále navyšuje. Připomíná tak podobný bankovní malware Anubis zaměřený na Android, který byl zveřejněný ke konci loňského roku.

Phishingové triky aneb 10 nejběžnějších podvodů roku 2020

Kybernetičtí podvodníci nás neustále testují a zkouší, kam až mohou zajít, takže jednou z možných ochran je i testovat sami sebe, abychom si před útočníky udrželi náskok. Existují nástroje, které umožňují IT oddělením odesílat realisticky vypadající podvržené e-maily vlastním zaměstnancům, takže když se nechají zmást a kliknou na ně, nehrozí organizaci žádné nebezpečí, protože na druhé straně nejsou skuteční podvodníci. Se svým simulátorem phishingových útoků Sophos Phish Threat odhalila společnost Sophos několik zajímavých statistik, které letos získala od reálných uživatelů tohoto produktu.

Ve zkratce

- O kom všem sbírala Zhenua data

- Analýza obfuskovaného PowerShellu

- Detekce a prevence kritické zranitelnosti ZeroLogon ve Windows serveru

- Nezabezpečený server Microsoft Bing vystavoval vyhledávání a lokace uživatelů

Pro pobavení

Found this picture while surfing... Good reminder about the upcoming Cyber Security Month in a few days! #CyberSecMonth pic.twitter.com/CzewVSjvM0

— Xavier Mertens (@xme) September 24, 2020

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…