Neplaťte vyděračům

KrebsonSecurity upozorňuje, že platit za smazání ukradených dat je „střelený” nápad. Řeč je o exfiltraci dat, která poslední dobou provází útoky ransomwaru, kdy útočník požaduje peníze nejen za zpřístupnění zašifrovaných dat, ale také za to, že nezveřejní citlivá data, která před útokem ransomware stáhl.

Samozřejmě, že oběť nemá žádnou jistotu, že útočník data smaže. A nový výzkum ukazuje, že slušný počet obětí najde svá citlivá data dostupná online i přesto, že zaplatily. Ve své zprávě na to upozornila společnost Coveware, která se specializuje na pomoc firmám, napadeným ransomwarem. Podle této společnosti je nyní téměř polovina všech případů útoku ransomwarem spojená s výhružkou zveřejnění odcizených dat.

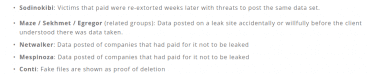

Coveware upozorňuje své zákazníky, že musí počítat s několika variantami. Data nebudou skutečně smazána a budou prodána, nebo použita k dalšímu vydírání. Ukradená data ve skutečnosti drží několik hráčů zapojených do útoku a pokud zaplatí jednomu, tak ten v lepším případě smaže pouze jím drženou kopii a oběť může být v budoucnu vydírána někým jiným. Podle Coveware se také stává, že jsou data omylem, či úmyslně zveřejněna ještě předtím, než oběť stihne reagovat na nabídku výpalného. Coveware také uvádí skupiny šířící ransomware, u kterých se zákazníci Coveware setkali s problémy.

NKÚ kontroloval stav kybernetické bezpečnosti

Nejvyšší kontrolní úřad prověřil zajištění kybernetické bezpečnosti v letech 2015 až 2019. Kontrola ukázala, že se podařilo splnit většinu z prověřovaných úkolů Akčního plánu k Národní strategii kybernetické bezpečnosti České republiky na období let 2015 až 2020.

Spolupráce Národního úřadu pro kybernetickou a informační bezpečnost (NÚKIB) a Ministerstva vnitra (MV) sice funguje a v nedávné době významně pomohla při řešení útoků na zdravotnická zařízení, je ale nastavena jen na neformální úrovni a probíhá ad hoc. Na takto nastavenou spolupráci nelze do budoucna spoléhat. Stát nemá přehled o tom, kolik peněz vynakládají resorty na kybernetickou bezpečnost.

Zranitelnost Cisco zatím bez opravy

Společnost Cisco odhalila zranitelnost nultého dne, pro kterou zatím neexistuje opravná aktualizace. Jedná se o klientský software AnyConnect Secure Mobility Client pro Windows, macOS a Linux. Společnost Cisco uvedla, že si není vědoma žádného zneužití této zranitelnosti, ovšem upozorňuje, že je již dostupný Proof-of-Concept (PoC), což otevírá rizika, k využití této chyby.

CVE-2020–3556 je chyba zabezpečení při spuštění libovolného kódu se skóre CVSS 7,3 z 10, což z ní činí vysokou závažnost. „Společnost Cisco nevydala aktualizace softwaru, které by tuto chybu zabezpečení řešily,“ uvádí středeční doporučení společnosti Cisco. „Společnost Cisco plánuje opravit tuto chybu zabezpečení v budoucím vydání klientského softwaru Cisco AnyConnect Secure Mobility.“

S flashkou z druhé ruky získáte osobní údaje

Tým z Abertay University objevil desítky tisíc osobních souborů na použitých USB flash discích. Výzkumný tým koupil flashky na stránce eBay za účelem zkoumání, jestli prodávaná zařízení neobsahují nějaký malware. Ačkoliv se na sto zakoupených zařízení nenašly žádné stopy malwaru, objevilo se kolem 75 tisíc osobních souborů, které se výzkumníkům podařilo obnovit pomocí veřejně dostupných nástrojů.

Mezi osobními soubory byly informace například o daňových přiznáních, smlouvách, bankovních výpisech a také se našly nějaké soubory s hesly. Připomínáme tedy všem, kteří chtějí prodávat USB zařízení online, aby nejdříve použili speciální software pro trvalé odstranění souborů.

Opraveny tři aktivně zneužívané zranitelnosti v iOS

Společnost Apple vydala opravu systému iOS opravující tři zero-day zranitelnosti, které se ukázaly být aktivně zneužívány. Jedná se o podobné typy, které byly v nedávné době zveřejněny v Google Chrome a Microsoft Windows. Jedná se o zranitelnost umožňující vzdálené spuštění kódu skrze chybu v komponentě FontParser (CVE-2020–27930), zranitelnost umožňující eskalaci práv chybou kernelu systému (CVE-2020–27932) a zranitelnost způsobenou chybou práce s pamětí (memory leak) v kernelu, která umožní přístup k části paměti kernelu (CVE-2020–27950).

Všechny tři zranitelnosti byly nejspíš zneužívány společně skrze řetěz exploitů, které tak umožňovaly kompromitaci iPhone telefonů na dálku. Zranitelnosti byly opraveny ve verzi iOS a iPadOS 14.2, watchOS 5.3.8, 6.2.9 a 7.1 a byly také vydány pro starší verze telefonů pro iOS 12.4.9.

Monitoring zaměstnanců na vzestupu

Vzestup vzdálené práce (home office) vyvolaný pandemií Covid-19 podnítil rychlejší přijetí softwaru pro monitorování zaměstnanců společnostmi, které chtějí zvýšit produktivitu zaměstnanců a zároveň kontrolovat zaměstnance mimo kancelář. Monitorování zaměstnanců za účelem zvýšení efektivity není nové.

Co by se ale mělo upřednostnit? Právo zaměstnavatelů vidět, co dělají jejich zaměstnanci, nebo právo zaměstnance na soukromí a samostatnost. Navzdory obavám o soukromí se digitální monitorování zaměstnanců do značné míry stalo uznávanou praxí při měření výkonu v práci – stejně jako je běžné používání sledovačů fitness ke sledování tréninku nebo počítání denních kroků.

Ve zkratce

- V mysli phishingového útočníka

- Podle vědců z Juniperu, se do roku 2025 k Internetu připojí 36,8 miliard IoT zařízení

- Útočníci exploitují zranitelnost CVE-2020–14882 ve WebLogic serverech

- Jak předejít únikům a zneužití hesel v Active Directory

- NAT Slipstreaming – nová technika umožňující obejít NAT nebo Firewall

- GrowDiaries vystavila informace více než 3 milionů uživatelů

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…