Ruští hackeři vs. Microsoft

Společnost Microsoft se potýká s přetrvávající kybernetickou bezpečnostní hrozbou, kterou představuje ruská hackerská skupina Midnight Blizzard. Při nedávných narušeních pronikla tato skupina do interních systémů a úložišť zdrojových kódů Microsoftu. Využila pro to autentizační tajemství ukradená během lednového kybernetického útoku.

Midnight Blizzard, známá také jako Nobelium nebo APT29, je státem sponzorovaná hackerská skupina spojená s ruskou rozvědkou (SVR). Známá je například útokem na SolarWinds v roce 2020, který měl dopad různé subjekty, včetně společnosti Microsoft.

Při lednovém narušení získala skupina přístup k firemním e-mailovým serverům prostřednictvím útoku password spray na starší neprodukční testovací tenant. Konkrétně se útok zaměřil na jeden z účtů, který postrádal vícefaktorové ověření. Následně hackeři zneužili aplikaci využívající autentizaci OAuth se zvýšenými právy, což jim umožnilo ukrást data z firemních poštovních schránek, včetně schránek patřících vedení společnosti Microsoft a zaměstnancům oddělení kybernetické bezpečnosti a právního oddělení.

Společnost Microsoft nyní odhalila pokračující pokusy o neoprávněný přístup ze strany Midnight Blizzard s využitím informací získaných z ukradených firemních e-mailových dat. Hackeři se zaměřili na úložiště zdrojových kódů a interní systémy. I když podle Microsoftu nebyly nalezeny důkazy o kompromitaci zákaznických systémů hostovaných u Microsoftu, mohla být některá tajemství (ověřovací tokeny, API klíče nebo pověření) sdílena v e-mailové komunikaci mezi nimi a Microsoftem, ke které měli útočníci přístup.

V reakci na to společnost Microsoft zahájila oslovování zákazníků s cílem zmírnit potenciální dopady uniklé komunikace. Společnost také zaznamenala nárůst útoků password spray ze strany Midnight Blizzard, což ji přimělo ke zvýšení bezpečnostních opatření a zintenzivnění koordinace s orgány činnými v trestním řízení.

Ransomwarový gang Play zveřejnil švýcarská vládní data

Švýcarské Národní centrum pro kybernetickou bezpečnost (NCSC) nedávno zveřejnilo důsledky útoku ransomwaru Play na společnost Xplain, klíčového poskytovatele technologií pro vládní orgány. K narušení došlo v květnu 2023 a odhalilo množství citlivých údajů, které ovlivnily zejména federální administrativu. Mezi 1,3 milionu zcizených souborů, které byly následně zveřejněny, bylo přibližně 5 % (65 000 dokumentů) spojeno s federálními operacemi, což se týkalo převážně správních jednotek Federálního ministerstva spravedlnosti a policie (FDJP). Ty obsahovaly citlivé údaje, jako jsou osobní informace a hesla.

Navzdory rychlým opatřením švýcarských orgánů se vyšetřování narušení, zahájené v srpnu 2023, setkalo se zpožděním, které bylo způsobeno složitou analýzou obrovského množství nestrukturovaných dat a právními složitostmi souvisejícími s důvěrnými informacemi. Vyšetřování se nicméně blíží ke konci a jeho výsledky a doporučení týkající se kybernetické bezpečnosti mají být zveřejněny na nejbližším setkání švýcarské Spolkové rady.

Jak bylo QEMU zneužito pro tunelování

O tom, že QEMU může být zneužito i jako prostředek pro tunelování dat, se přesvědčila jedna nejmenovaná firma, když zachytila a analyzovala podezřelou síťovou aktivitu ve své infrastruktuře. Skutečnost prověřili i výzkumníci ze společnosti Kaspersky a potvrdili bezpečnostní incident.

Namísto dobře známých tunelovacích nástrojů jako Chisel, FRP, ligolo, ngrok, nebo Plink, na které jsou monitorovací nástroje citlivější, se útočníci rozhodli právě pro QEMU, které dokáže emulovat mimo jiné i socketové rozhraní a obcházet konvenční monitorovací nástroje. Přístup do kompromitované firmy byl řešen přes síť strategicky umístěných virtuálních strojů QEMU, které pivotovaly a ve finále tunelovaly komunikaci do internetu. Důležité je podotknout, že bylo obětováno šifrování komunikace ve prospěch nenápadnosti a tunelovaná data se tak tvářila jako běžný provoz. Vytvořené virtuální stroje měly alokován pouze 1 MB paměti RAM, díky čemuž byla jejich stopa na serverech minimální a jejich nalezení tedy nebylo snadné.

Útočníci přistupovali k firemní infrastruktuře přes cloudový server s Kali Linuxem. Je to ale poprvé, co bylo k těmto účelům využito virtualizační platformy QEMU. Podobným útokům může předejít pouze detailní a nepřetržitý síťový monitoring společně s obezřetným SOC týmem. Také lze sledovat podezřelé instalace nástrojů, které v infrastruktuře společnost nepoužívá.

Zaplatili výkupné zbytečně

Dle dostupných informací americký mega korporát ve zdravotnictví, Change Healthcare, zaplatil 22 milionů dolarů výkupné zločineckému gangu provozujícímu ransomware BlackCat (neboli ALPHV). Útok na společnost proběhl v druhé polovině února, kdy zapříčinil rozsáhlý výpadek služeb společnosti, a to včetně zastavení vydávání léků na předpis.

Na ruských hackerských fórech se poté objevila informace od pravděpodobného zločince, který se do společnosti naboural a stál za umístění ransomware do prostředí. Ten obviňoval gang stojící za BlackCat Ransomware-as-a-service, že mu nikdy nezaslali podíl ze zaplacené částky. Ten by se měl pohybovat mezi 60–90 % celkového výkupného. Namísto toho gang zrušil jeho účet a o platbě začali správci lhát. Bohužel pro Change Healthcare má útočník stále ukradená data ve svém vlastnictví. Zároveň společnost nepotvrdila ani nevyvrátila, že byla platba odeslána, ale pokud se tak stalo, pak se jim nevyplatil záměr nezveřejnit ukradená data.

Gang BlackCat byl na konci minulého roku infiltrován agenty FBI. Při akci byla zabavena webová stránka a byly zpřístupněny dešifrovací klíče. Od té doby tento ransomwarový gang opět obnovil své služby, ale zvýšil podíl spolupracujícím kyberkriminálníkům až na 90 % pro ty, kteří by za pomoci jejich malware dostali výkupné.

Také se proslýchá, že gang našel kupce pro svůj ransomware. Vzhledem k tomu, že po zaplacení 22 miliónů vyvěsili na stránky, že jsou opět napadeni FBI (což i dle vyvěšené webové stránky nevypadá věrohodně) a začali tvrdit, že již nejsou schopni provizi zaplatit, lze vyvodit, že gang takzvaně zavřel krám a rozhodl se u toho okrást zločince, kteří jejich malware používali. Tuto hypotézu potvrdili i výzkumníci ze společnosti Emisoft a využili pojmenování tohoto typu strategie „exit scam“. Později byla situace potvrzena i dalšími zločinci.

Podobná imploze potkala i nechvalně známý gang LockBit. To, co se stalo by mohlo do budoucna vyslat jasný signál, že platit gangům za dešifrování a nepublikování je veliké riziko a je také prohrou pro celou společnost, protože gangy utvrzuje v tom, že se jim škodlivá činnost vyplatí.

Ve zkratce

- Hackeři cílí na Docker, Hadoop, Redis, Confluence přes nový Golang malware

- Cisco vydalo patch pro zranitelnosot VPN s vysokou kritičností v Secure Client aplikaci

- Podvodné Zoom, Google a Skype Meetingy šíří RAT malware

- MiTM phishing útok může zpřístupnit ovládání automobilu Tesla

- Kritické aktualizace pro zero-day zranitelnosti na Apple zařízeních

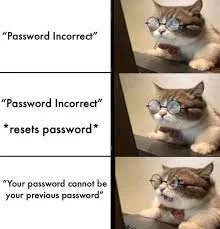

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…