Dva měsíce po oznámení OpenSSL chyby Heartbleed oznámil projekt OpenSSL šest dalších zranitelností obsahující zamítnutí služeb, únik informací a vzdálené spuštění kódu. Nejkritičtější z nich CVE-2014–0195 popisuje přetečení bufferu při zaslání nevalidního DTLS (Datagram TLS) umožňující vzdálené spuštění kódu. DTLS si můžete představit jako UDP šifrovaný provoz přes TCP. Používá se při šifrovaném VoIP, VPN či SSL VPN spojení.

Další kritická chyba CVE-2014–0224 umožňuje Man-in-the-Middle útok pomocí CCS Injection (ChangeCipherSpec), ale vyžaduje, aby běžela zranitelná verze jak na straně klienta, tak na straně serveru. Protože majoritní prohlížeče nepoužívají OpenSSL knihovnu pro HTTPS spojení, tak je pravděpodobnost takového útoku nízká. Navíc na straně serveru je zranitelnost až od verze 1.0.1. Nicméně platí, jako vždy, ihned aktualizujte.

GnuTLS je bohužel také postižen chybou (CVE-2014–3466) kdy se při parsování session ID během SSL/TLS handshaku neověřuje délka hodnoty při odpovědi ze serveru (ServerHello), takže může dojít k přetečení bufferu na straně klienta a k vykonání vzdáleného kódu. Odkaz směruje na kompletní analýzu chyby a PoC kód.

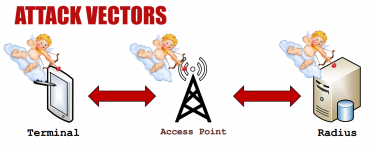

Další útok, velmi podobný chybě Heartbleed, se týká TLS spojení, kde se pro autentizaci použije EAP (Extensible Authentication Protocol). Tento protokol se často používá při připojení do WiFi sítě. Útoku se říká Cupid attack a postižené protokoly jsou EAP-PEAP, EAP-TLS a EAP-TTLS. Postižené verze ještě nejsou známé, ale útok je prý úspěšný s OpenSSL knihovnou ve verzi, kde existuje i Heartbleed zranitelnost. K úspěšnému využití zranitelnosti není potřeba znát heslo, ale úplně postačí platné uživatelské jméno. Dále není potřeba ustavit plnohodnotné TLS spojení, protože útok je možné provést před výměnou certifikátů/klíčů. Opět je možné získat až 64 kb z paměti na jeden dotaz.

Naše postřehy

Podle serveru 9to5Mac bude v iOS verze 8 nová funkce prohlížeče Safari umožňující zadat kreditní údaje pomocí fotky vaší karty. Safari během požadavku eshopu apod. detekuje požadavek na zadání čísla kreditní karty a nabídne vám funkci “Scan Credit Card”. Vyfotíte tak vaši kartu umožňující platby přes Internet (což není dobrý nápad) a Safari pomocí OCR technologie přečte údaje na kartě a vloží je. Údaje je možné uložit i do databáze hesel a údajů.

Pinkie Pie, velmi známá přezdívka anonymního etického hackera, který vyhrál několik soutěží Pwnium a Pwn2Own, objevil závažnou chybu v linuxovém jádru označenou jako CVE-2014–3153. Tato chyba postihuje jádra verze 2.6.32.62/3.2.59/3.4.91/3.10.41/3.12.21/3.14.5, kde díku chybě ve futex subsystému je možné dostat se z user-spacu (R3) až do kernelspacu (R0) a způsobit tak zastavení systému, nebo eskalaci práv. Byly objeveny i další dvě zranitelnosti umožnující způsobit zamítnutí služeb (CVE-2014–3144 a CVE-2014–3145).

Cryptowall je posledním známým klonem ransomewaru Cryptolocker. Podle všeho je autorem stejný člověk, který stojí za malwarem CryptoDefense. CryptoDefense také šifroval disk a vyžadoval peníze pro dešifrování. Obsahoval však chybu, kdy byl šifrovací klíč k nalezení mezi aplikačními daty, a tím se nejednalo o vážnější hrozbu. Cryptowall objevil vývojář Cisca jako součást RIG Exploit Kitu, o kterém se poprvé psalo na webu Kahu Security.

V tématu budeme pokračovat, protože byl nalezen první ransomware šifrující soubory i na platformě Android. Objevil ho vývojář z ESETu a dal mu označení Android/Simplocker. Tento ransomeware prochází SD kartu zařízení a šifruje specifické soubory (jpeg, jpg, png, bmp, gif, pdf, doc, docx, txt, avi, mkv, 3gp, mp4). V době po poledni zobrazí přes celý display zprávu psanou v ruštině, informující o zašifrování souborů a vyžadující zaplacení v ukrajinské měně. Pro zaplacení vás přesměruje na webovou službu MoneXy, kde máte zaplatit 260 UAH (cca 21 dolarů). Malware komunikuje s C&C serverem přes Tor síť a odesílá údaje umožnující jednoznačně identifikovat zařízení (IMEI). Při platbě nezadáváte kód, ale zařízení čeká na příkaz z C&C serveru pro dešifrování po zaplacení částky.

Společnost Vodafone přiznala, že v některých zemích mají bezpečnostní složky přímý přístup do jejich sítě a mohou tak odposlouchávat jakýkoliv provoz, co jde skrz jejich infrastrukturu. Zpráva nicméně nezmiňuje, o které země se jedná. Co vím, tak v ČR mají bezpečností složky přístup ke všem velkým operátorům. K těm středním/menším přijdou s nabídkou Cisco zařízení zdarma, ke kterému mají vzdálený přístup.

V úterý vydá Microsoft bezpečnostní aktualizace, kdy jednou z nich bude kritická chyba postihující všechny verze Internet Exploreru včetně IE11 na Windows 8.1. O chybě není na Internetu příliš informací, ale mělo by se jednat o možnost vzdáleného spuštění kódu pomocí JavaScriptu. Vyjdou i aktualizace pro balík Office, Microsoft Lync, Live Meeting, OS patche a tak dále.

Google zveřejňuje statistiky, kolik procent šifrovaných emailů je přijato či odesláno službou Gmail. Celkově se jedná o 70 % odeslaných a 56 % přijatých šifrovaných emailů. Je možné dohledat statistiky až na úroveň konkrétní domény. Konkrétně Seznam.cz tedy nedopadl vůbec dobře (< 1 %).

V posledních týdnech narůstá v Americe počet případů, kdy se útočník dostane do systému silničního značení a zanechá zde vzkazy “Hack by Sun Hacker. Twitt wth me.” Již před dvěma lety se stalo něco podobného, kdy naopak bylo na značení upozornění: “Warning, Zombies Ahead”.

Podle vyjádření amerického úřadu silnic a dálnic jsou tyto změny nebezpečné, protože řidič není dostatečně informován o rizicích na trase a jak se jim vyhnout. Očividně americký úřad posílá jiné informace než český – naše drahé značení je plněno naprosto irelevantními informacemi a způsobuje tak maximálně umělé zácpy.

Předpokládá se, že útočník využil chyby nastavení SNMP, nebo šlo o slabé heslo cracknuté pomocí bruteforce útoku na Telnet.

Velice populární plugin pro WordPress – All in One SEO Pack obsahuje chybu, díky které je možné vložit útočný kód do administrační sekce. Díky tomu je samozřejmě možné provést jakýkoliv úkon od přidání příspěvku po reset hesla administrátora.

Google zveřejnil alfa verzi rozšíření pro Chrome s názvem End-To-End. Tento doplněk by měl umožnit šifrování, dešifrování a podepisování emailů přímo z prostředí prohlížeče a to pomocí OpenPGP. Doplněk ještě nebude možné stáhnout, dokud neprojde první analýzou a testováním.

Ve zkratce

Závěr

Tento seriál vychází za pomoci konzultantů firmy Datasys, příznivců a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.