Mobilní operátoři v USA prodávají přístup ke geografické poloze uživatelů v reálném čase. Vše vyplavalo na povrch, když bývalý policejní šerif vyhledal polohu telefonu bez soudního povolení. Bylo objeveno hned několik společností, které poskytují služby určení polohy libovolné osoby. Například kalifornská technologická firma LocationSmart tvrdí, že má přímý přístup k datům z mobilní sítě.

Nedokáže sice přesně zaměřit uživatele, ale nepotřebuje k tomu aplikaci na telefonu uživatele a nezatěžuje ani jeho baterii. Navíc se chlubí 95% pokrytím. Od této společnosti pak získaná data nakupují další, jako například 3Cinteractive, která údajně prodává data společnosti Securus, kterou má nyní vyšetřit FCC. Ta by měla by zkontrolovat, jak to, že společnost dokáže vystopovat libovolný telefon v řádu vteřin. LocationSmart navíc nabízí běžným uživatelům možnost si službu vyzkoušet, avšak vyžaduje výslovný souhlas sledovaného.

Aby toho nebylo málo, ještě se navíc objevil článek, podle kterého se jednomu hackerovi podařilo proniknout do jejich systému a ukrást databázi uživatelů, kteří měli k údajům o poloze přístup.

Naše postřehy

Nizozemí přestává používat antivirus Kaspersky. Údajně se je jedná o předběžné bezpečnostní opatření. Po provedení nezávislého auditu a analýzy se k tomuto kroku rozhodli i poté, co žádné konkrétní případy zneužití nebyly nalezeny. Ministr spravedlnosti Gopperhaus prohlásil, že jsou ochotni rozhodnutí změnit v případě, že by takové rozhodnutí bylo ospravedlnitelné. Nizozemská vláda se tak přidává k USA, kde byl na to dokonce schválen zákon před necelým půl rokem. Možná i to přinutilo Kaspersky přesouvat své činnosti a data amerických zákazníků do Švýcarska.

Šestnáctiletý student Ygnacio Valey byl zadržen policií za nabourání do školního systému, kde provedl několik neoprávněných změn. Policie ho vypátrala poté, co obdržela hlášení od školy, kde učitelům chodily podezřelé e-mailové zprávy, které byly součástí phishingové kampaně studenta. Odkaz uvnitř zprávy přesměroval učitele na falešné stránky, které na první pohled vypadaly úplně stejně jako stránky školy. Útočníkovi pak stačilo jenom to, aby se alespoň jeden z učitelů přihlásil na svůj účet pod falešným odkazem, což se taky stalo. Student tím získal přístup do známkovacího systému, kde mohl přidávat, mazat a měnit známky sobě a ostatním studentům.

Již podruhé za uplynulé dva týdny si budou muset uživatele chatovací aplikace Signal updatovat svou desktopovou aplikaci. Podobně jako v předešlém případě umožňuje zranitelnost injektování škodlivého kódu přes zaslání textové zprávy. Doposud byla první zranitelnost ve funkci zpracující odkazy ve zprávách, nová zranitelnost (CVE-2018–11101) spočívá ve funkci, která zpracovává citaci předešlé zprávy v odpovědi. Útočníkovi tak stačí zaslat své oběti škodlivý HTML nebo javascriptový kód jako zprávu a pak danou zprávu odcitovat s libovolným textem. Zneužití zranitelnosti tak nevyžaduje žádnou interakci uživatele. Aplikace má funkci automatického updatu, takže většina uživatelů to nemusí řešit. Ti, kteří danou funkci nemají nastavenou by si své aplikace měli updatovat.

Biometrické údaje miliardy Indů chrání nejen pokročilé šifrování, ale i vícestupňová autentizace a čtyřmetrová zeď. Bohužel tato snaha může přijít vniveč, když oficiální stránky indické elektrifikace citlivá data jen tak zveřejní – fotky, jména a hlavně tzv. „Aadhaar“ čísla jednotlivých lidí, na základě kterých si občané mohou např. vyzvednout potravinovou pomoc, založit bankovní účet… nebo si z bankovního účtu vybrat. Nejedná se o první únik, minulý měsíc údajně sám Centrální vyšetřovací úřad omylem na chvíli zveřejnil na 130 tisíc Aadhaar čísel.

Ransomwaru se nevyhne ani policie. Oddělení v Ohiu nezaplatilo výkupné a přišlo o deset měsíců práce. Část z toho se podařilo obnovit ze záloh, část zmizela v šifrách. Útok se nyní úspěšně opakoval, opět zašifroval disky, naštěstí policisté dělali poctivou každodenní zálohu, takže přišli jen o posledních osm hodin práce – policejních a požárních záznamů, které musí znovu za poslední den přepsat.

Alexa, Siri a Google lze teoreticky podvést příkazy, které neuslyšíte. Výzkum na University of California in Berkley ukázal, že je možné do zvukových stop třeba řeči nebo hudby vložit skryté příkazy, které zmínění chytří asistenti rozpoznají a případně vykonají. Výzkumníkům se tak podařilo skrýt například příkaz „Okay google, browse to evil.com.“ do věty „Without the dataset the article is useless.“ Další příklady ukazují skrytí řeči do hudby. Očividný prostor pro zneužití je například v případech, kdy asistenti v domácnostech neustále naslouchají a tímto způsobem by bez vědomí uživatele, který si třeba jen přehrává video na Internetu, dostali příkaz k návštěvě stránky, vytočení telefonního čísla nebo nákupu zboží.

Ve zkratce

- Bývalý CIA agent je hlavním podezřelým z úniku nástrojů VAULT 7

- Americký senát schválil rozhodnutí pro navrácení síťové neutrality

- Hackeři ukradli přes 15 miliónů dolarů z mexického finančního systému

- HTC oznámilo nový „blockchain-powered“ telefon

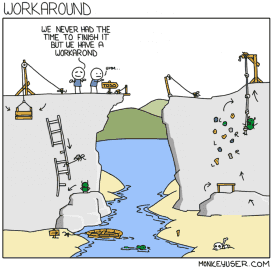

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.