Volá zubní kartáček, nemusí jít o ústní hygienu

S tímto titulem se objevila na stránkách Europolu tisková zpráva z konference o bezpečnosti Internetu věcí konané ve dnech 24. – 25. října 2018 v nizozemském Haagu. Sešlo se zde na 300 odborníků ze soukromého sektoru, z řad bezpečnostních a CSIRT týmů jakož i akademiků a právníků.

Vixie se zlobí

Minulý týden jsme na Rootu psali o nových možnostech zabezpečení DNS pomocí HTTPS (protokol DoH). Tento protokol čerstvě získal i svoje RFC. Právě tento fakt pobouřil duchovního otce serveru BIND, Paula Vixieho, který ve svém tweetu říká, že RFC 8484 je obrovský průšvih a že tvůrci DoH jsou, hezky česky řečeno, kozly zahradníky. DoH podle Vixieho potírá základní princip DNS a přesouvá překlad doménových jmen z původní řídící vrstvy do datové.

Ve své další zprávě argumentuje, že správci sítě musí mít možnost analyzovat DNS provoz a že DoH jim v tom účinně brání – v DoH nic nelze ani monitorovat, ani filtrovat. Nikdy nepoužívejte DoH, používejte DoT, píše Paul. DoT správcům sítě ruce nesvazuje, díky vlastnímu TCP portu 853 lze závadný provoz zablokovat, aniž by přitom bylo narušeno soukromí uživatele – je vidět pouze komunikace, ale ne její obsah.

Sdílení portu 443 DoH s HTTPS je podle Vixieho nešťastné právě v tom, že tyto dva protokoly nelze od sebe rozpoznat. Pokud tedy bude chtít správce sítě závadný DoH zablokovat, bude muset blokovat vše z dané adresy a může se mu tedy snadno stát, že zablokuje třeba i celou CDN. Opravdu je v tomto případě uživatel důležitější než síť?

ptá se Vixie.

Když si žák nedostatečnou opraví další pětkou

Začátkem října byla objevena a záplatovaná XSS zranitelnost v platformě Branch.io, který je hojně využíván řadou portálů, např. Tinder, imgur, Shopify, nebo Yelp. Bohužel záplata kromě zalepení předchozí chyby vytváří novou, podobnou zranitelnost. Vědci z vpnMentor objevili, že útočníci pomocí XSS dostanou k uživatelským profilům.

Analýza vpnMentoru objevila problémy právě na Tinderu (komunikační portál známý i u nás, hojně využívaný jako seznamka) a ve spolupráci s nimi bylo zjištěno, že chyba není na jejich straně, ale u branch.io. Bezpečnostní tým Tinderu následně svou službu dočasně zazáplatoval.

Kdo je agent Tesla?

Bezpečnostní zpravodajský portál KrebsonSecurity pátral po autorech známého keyloggeru Agent Tesla, který škodí uživatelům už od roku 2014 a jehož popularita v poslední měsíce prudce vzrostla. Zajímavé je, že ačkoliv se tento malware v hostitelském počítači velice bravurně ukrývá před zraky uživatelů i detekčními nástroji, jeho autor pro neodhalení své pravé identity neudělal téměř nic. Uvedený „software“ je licencován a cena Agenta Tesly se pohybuje od 15 do 69 dolarů.

Autor na jednu stranu o svém výtvoru tvrdí, že se nejedná o malware, že slouží pouze k monitorování vlastního stroje a že vlastník licence o ni přijde v případě odhalení nasazení na počítač ke kterému nemá povolený přístup. Na druhou stranu v jiné části svého webu a prostřednictvím své 24/7 podpory se dostává uživatelům rad kterak Agenta podstrčit pomocí vložení do textových, audio, video a dokumentových souborů a jak zabránit antivirové kontrole jeho detekci.

V letošním srpnu počítačová bezpečnostní firma LastLine odhalila, že nárůst instalací Agenta Tesly vzrostl o 100 procent. Díky tomu se tak dostalo do nesprávných rukou mnoho hesel, obsahů schránek, snímků obrazovek, soukromých videí, dat vyplněných do webových formulářů a dalších dat. Budeme-li pátrat v současných záznamech po autorovi tohoto malwaru, moc se toho nedozvíme.

Naštěstí ale existuje databáze historických doménových informací Domaintools.com, kde lze za poplatek zjistit, že doména byla registrována v roce 2014 turkem Mustafa can Ozaydinem s e-mailovou adresou mcanozaydin@gmail.com a že tyto informace byly v běžné doménové databázi skryty v polovině roku 2016. V LastLine hledali dál a objevili YouTube profil svázaný s uvedeným e-mailem. Tam lze nalézt pěkné instruktážní video na téma „jak si nakonfigurovat webovou stránku“. Posuneme-li se v tomto videu na jeho konec, čas 3:45, zjistíme, že video není vůbec tak nevinné, jak se tváří a že jeho cílem je ukázat, jak instalovat řídící panel Agenta Tesly sledující malwarem infikované počítače.

Když někomu ujde plyn

Firma FireEye zabývající se kyberbezpečností tvrdí, že má důkazy o tom, že nově objevený škodlivý kód TRITON, který loni způsobil ukončení provozu některých průmyslových zařízení včetně petrochemického závodu v Saúdské Arábii, má na svědomí ruský výzkumný ústav. TRITON je částí malware ICS, který cílí na řídící a monitoringový systém firmy Schneider electrics používané v plynárenství.

Vývoj uvedeného škodlivého kódu není možný bez hlubších znalostí průmyslových řídících systémů a tak vědci z FireEye opodstatněně věří, že moskevská laboratoř Ústředního vědeckovýzkumného ústavu chemie a mechaniky (ЦНИИХМ) pomohla s vývojem malware skupině útočníků známe jako TEMP.Veles. FireEye ve svém blogu uvádí indicie spojující ruskou vládu, ЦНИИХМ a TEMP.Veles ve věci vývoje a testování malware TRITON.

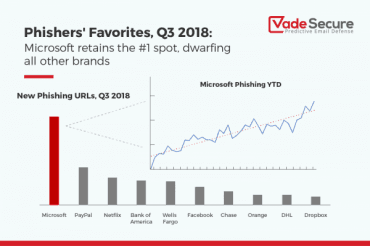

Nejčastější cíle phishingu v třetím čtvrtletí 2018

Firma VadeSecure uveřejnila čerstvou statistiku phishingových útoků pokrývající třetí čtvrtletí letošního roku. Podobně jako v našem Slavíku ani v tomto žebříčku nenajdeme mnoho překvapení. První dvě místa oblíbenosti cílů podvodných stránek opět obhájili Microsoft a PayPal. Oproti předchozí zprávě se na bronzovou příčku dostává původně bramborový Netflix, zatímco Facebook se propadl na až na šestou příčku.

Krátké zprávy

- FireFox 63 přichází s lepší ochranou proti sledování uživatelů. Více se o tom dozvíte v Mozillím blogu.

- S policejním dešifrováním iPhonů je konec, alespoň prozatím. Z mnoha stránek, které tuto informaci přinesly, jsme pro vás vybrali tuto.

- Aplikace instalované na milionech zařízení s Androidem sledovaly chování uživatelů, některé z nich byly cílené na děti. Více zde.

- Sledování uživatelů pomocí obnovení TLS relace – jak na to zjistíte na této stránce.

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…