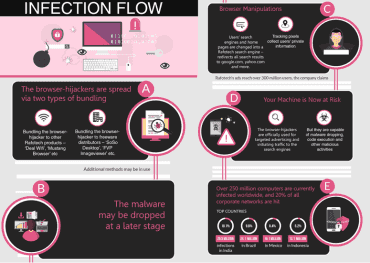

Bezpečnostní experti upozorňují na novou masivní malwarovou kampaň, při které bylo infikováno již více než 250 000 000 počítačů z celého světa. Malware Fireball cílí nejen na Windows, ale i na macOS, a to především přes jejich prohlížeče. Fireball má v zásadě dvě funkce: je schopný na počítači oběti spustit jakýkoli kód a zároveň si dokáže postahovat potřebné soubory či další software. Následnou manipulací webového provozu a další činností počítače oběti generuje výnosy z reklam.

V současné podobě Fireball instaluje plugin do prohlížeče a nastaví ho specificky pro účel zisku, ale stejně snadno se může změnit na distributora dalšího malwaru.

Celou tuto kampaň má na svědomí Rafotech, velká marketingová agentura se sídlem v Pekingu. Rafotech používá Fireball k manipulaci prohlížeče obětí a pro změnu výchozích vyhledávačů a domovských stránek na falešné vyhledávače. Ty pak přesměrují dotazy na stránky yahoo.com nebo google.com. Falešné vyhledávače pak s využitím techniky „tracking pixels” mimo jiné shromažďují další osobní informace uživatelů.

Naše postřehy

Europol spustil na svých stránkách sekci „Stop child abuse, trace an object". Jedná se o části fotografií, na nichž bylo zachyceno zneužívání dětí. Cílem této aktivity je s pomocí veřejnosti identifikovat oběti z fotografií. Podle Europolu se jedná o objekty z fotografií, u nichž už byly vyzkoušeny všechny ostatní dostupné metody vyšetřování. Pomoci s identifikací můžete zde.

Poté co se ukázalo, jak snadno lze prolomit Apple Touch ID pomocí otisku prstu vyfotografovaného na povrchu skla, prokázal Hacker „Starbug" ze skupiny Chaos Computer Club (CCC), že systém na rozpoznávání duhovky v telefonu Samsung Galaxy S8 může být oklamán pomocí tištěné fotografie oka uživatele. „Pokud si vážíte dat v telefonu a máte zájem využít mobilní telefon i pro platby, tradiční ochrana PIN kódem je stále bezpečnější než použití vlastního těla pro autentizaci," říká Dirk Englingová, mluvčí CCC.

Kriminální skupina Tsar Team přináší zajímavý tip, jak rozšiřovat okruh vydíraných. Když litevská klinika plastické chirurgie Grožio Chirurgija odmítla po svém hacknutí zaplatit půl milionu dolarů výkupného, útočníci se s výhružkami obrátili přímo na jednotlivé klienty. Kontakty na ně získali snadno; v odcizených datech byly skeny pasů, bydliště, telefony a odhalené fotky klientů před zákrokem / po zákroku. Těchto fotek mají kolem 25 000. Mezi klienty z 60 zemí se jistě leckdo najde, kdo zaplatí 2 000 EUR, aby se fotky jeho partií nedostaly na veřejnost.

Na zranitelnost, díky které může dojít ke ztrátě osobních údajů, přišel pracovník poté, co ho zaujala pozvánka na webcast sdílená někým z jiného oddělení. Navštívením registračního odkazu byl přesměrován na stránku, kde mohl vidět všechna pole již předem vyplněná osobními údaji původního příjemce (jméno, organizace, e-mail a telefonní číslo). Odkaz byl ve formátu: „http://go.<…>.com/CZL00H0wd04C0hkE140jP06).“ I když pozvánky bývají většinou pro konkrétního známého, lidé někdy sdílejí pozvánky na webcast v interní síti, v omezených skupinách nebo třeba na fórech. Xavier Mertens se pokusil vyhledat podobné URL adresy. Našel 31 odkazů ve stejném formátu a některé se pokusil otestovat. On-line formulář webcastu byl opravdu předem vyplněný, ale obsahoval stejné hodnoty (tedy prvního kolegy). Po prozkoumání stránky vymazal cookies a dostal se na osobní údaje účastníka. Nutno podotknout, že celá komunikace probíhala přes HTTP. Takové informace jsou výbornou příležitostí pro phishingové útoky, kdy má útočník k dispozici vaše osobní údaje a zájmy.

Analýza ransomwaru WannaCry ukázala, že soubory uložené mimo složky Plocha a Dokumenty je možné zachránit. Soubory mimo tyto adresáře jsou nejprve přemístěny a poté smázány, což znamená, že je možné je obnovit pomocí nástrojů na obnovu dat. Tedy pokud následně nedošlo k jejich přepsání. Bohužel soubory nacházející se ve zmíněných složkách jsou před smazáním přepsány náhodnými daty, což znemožňuje jejich záchranu. U dat na dalších nesystémových discích je dokonce šance, že před smazáním nebudou přesunuty, díky synchronizační chybě v kódu WannaCry. Zpráva od securelist.com v závěru uvádí, že celková kvalita kódu WannaCry je velmi nízká.

Nově objevená zranitelnost nazvaná HospitalGown upozorňuje na spojení mezi mobilními aplikacemi a nezabezpečenými backendovými databázemi. Zdokumentováno bylo více než 1000 aplikací s touto bezpečnostní chybou. Při podrobném zkoumání vybraných 39 aplikací s touto chybou bylo nalezeno přibližně 280 000 000 záznamů. Tyto záznamy byly přístupné v důsledku slabě zabezpečených backendů a pro přístup k datům nevyžadovaly ověřování žádného druhu. Dotčené aplikace se připojují k nezabezpečeným datům v populárních podnikových službách jako jsou například Elasticsearch a MySQL.

Ve zkratce

- Výpadek roamingu u společnosti O2

- Správce hesel OneLogin byl úspěšně napaden, změňte si hesla

- Web patřící pod Stanford University hostil přes 4 měsíce malware

- FBI vydala soubor doporučení, která mají pomoci s bojem proti phishingu

- Carnegie Mellon University vydala obsáhlý článek o prevenci i reakci na ransomware útoky

- Kontraktor ministerstva obrany nechal na cloudovém úložišti Amazon volně ležet citlivá data

- Analýza EternalBlue

- Pandemic, nově zveřejněný nástroj z dílny CIA

- QakBot malware způsobuje uzamykání účtů v Active Directory

- Nechráněné Hadoop servery vystavovaly 5 PB dat

Pro pobavení

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.