Nezveřejněné díly SpongeBoba kolují po internetu?

Americký televizní kanál Nickelodeon zaměřený na dětské pořady, potvrdil únik dat, která mohla uniknout při narušení bezpečnosti. Archiv o velikosti přibližně 500 GB se na internetu objevil již na konci června, dosud ale nebyla potvrzena jejich pravost. Zdá se však, že část uniklého obsahu je stará desítky let. K údajnému narušení bezpečnosti došlo v lednu a podle dostupných informací bylo vyřešeno o dva měsíce později. Konkrétní informace ale k dispozici nejsou.

Uniklé soubory, které se skládají z různých produkčních dat a duševního vlastnictví, byly sdíleny na soukromém Discord serveru a nyní se šíří na dalších sociálních sítích a veřejných úložištích. Jsou mezi nimi například nezveřejněné televizní pořady, scénáře a materiály, včetně obsahu z populárního seriálu SpongeBob SquarePants.

Společnost Nickelodeon uvedla, že nebyla ohrožena žádná data uživatelů ani zaměstnanců. Kompromitace údajně vznikla v důsledku problému s ověřováním na jednom webovém portálu společnosti, což mohlo umožnit neoprávněný přístup k citlivým údajům z animačního oddělení. I když únik takto starých materiálů pravděpodobně nezpůsobí Nickelodeonu významné obchodní škody, je takové šíření materiálů chráněných autorskými právy nezákonné a může mít pro pachatele právní důsledky.

Zranitelnost v linuxovém jádře

V několika verzích linuxového jádra byla objevena závažná zranitelnost, která dostala název StackRot (CVE-2023–3269). Jedná se o zranitelnost typu privilege escalation, která postihuje subsystém správy paměti, který je zodpovědný za kritické úlohy, jako je implementace virtuální paměti, stránkování, alokace paměti a mapování souborů v adresovém prostoru jádra. Zranitelnost objevil bezpečnostní výzkumník Ruihan Li a uvedl, že se týká všech konfigurací jádra v Linuxu verzí 6.1 až 6.4.

Konkrétně zranitelnost spočívá v implementaci datových struktur „maple trees“ ve verzi 6.1 linuxového jádra, které nahradily dosavadní „red-black trees“ a spoléhají na mechanismus read-copy-update (RCU). Nové datové struktury mají nabídnout lepší škálovatelnost a výkon, zejména ve vícevláknových prostředích. Objevená slabina vyplývá ze skutečnosti, že v maple tree je možné nahradit uzel, aniž by bylo nutné získat povolení zápisu do paměti. Využitím této chyby může útočník potenciálně získat zvýšená oprávnění v napadeném systému.

K řešení problému je od 1. července k dispozici záplata pro postižené verze jádra. Oprava zranitelnosti vyžadovala vzhledem k její komplexitě poměrně značné úsilí. Na opravě pracovala linuxová komunita v čele s Linusem Torvaldsem.

Zneužití zranitelnosti StackRot je bezpečnostní komunitou považováno za technicky náročné. Objevitel ale plánuje do konce července zveřejnit kompletní technické detaily a proof-of-concept (PoC) zneužití. Uživatelům je tedy doporučeno ověřit si, že nejsou zranitelností postiženi, případně mají aplikovanou záplatu.

Největší japonský přístav ochromen ransomwarem

Největší a nejvytíženější japonský přístav Nagoya pozastavil po ransomware útoku svou činnost. Útok, k němuž došlo 4. července 2023, byl zaměřen na centrální řídicí systém přístavu, známý jako Nagoya Port Unified Terminal System (NUTS), který je zodpovědný za řízení všech kontejnerových terminálů. V důsledku toho byly pozastaveny operace nakládky a vykládky kontejnerů, což způsobilo značné finanční ztráty a vážné narušení oběhu zboží do Japonska a z Japonska. Přístav ročně odbaví více než dva miliony kontejnerů a 165 milionů tun nákladu a hraje klíčovou roli v japonském obchodu.

Původně bylo plánováno obnovit provoz ve čtvrtek ráno, ale oprava napadeného systému trvala déle, než se očekávalo. Přístavní dopravní sdružení Nagoya oznámilo, že pohyb kontejnerů byl plně obnoven ve čtvrtek večer. Předpokládá se, že za útokem stojí ruskojazyčná hackerská skupina LockBit, která za obnovu systému požadovala výkupné. Sdružení však uvedlo, že s hackery nenavázalo kontakt ani výkupné nezaplatilo. O této hackerské skupině jsme mohli v nedávné době slyšet také v souvislosti s útokem na společnost Taiwan Semiconductor Manufacturing Company (TSMC), největšího výrobce čipů na světě. K incidentu v přístavu Nagoya došlo v okamžiku, když se jednomu ze zaměstnanců nepodařilo spustit počítač a na tiskárnu byla odeslána zpráva oznamující infekci ransomwarem.

GitHub kašle na Manifest Confusion v npm

Darcy Clarke, bývalý inženýr GitHubu a npm, vyjádřil obavy z chyby v open-source repozitáři npm, známé jako „Manifest Confusion“. Ta představuje významnou hrozbu pro bezpečnost milionů open-source balíčků hostovaných na této platformě. Úložiště npm, které používá 17 milionů vývojářů po celém světě, je podle Darcyho neschopné ověřit metadata balíčků, což vývojáře a jejich organizace vystavuje bezpečnostním rizikům. Clarke na tento problém upozornil v příspěvku na svém blogu a zveřejnil také proof-of-concept pro zneužití chyby. Toto odhalení vyvolává obavy o důvěryhodnost celého npm a zdůrazňuje význam robustních bezpečnostních opatření v dodavatelských řetězcích softwaru.

Manifest confusion útok spočívá v odlišném obsahu souborů metadat a manifestu (package.json), které nejsou během zveřejnění v jednom archivu a nikdy nedochází k porovnání vůči druhému souboru. Není tedy potom známo, které informace jsou ty správné a dochází ke „zmatení“. Rizika spojená s nedostatečným ověřováním ze strany npm zahrnují například cache poisoning, instalaci neznámých nebo neuvedených závislostí, spuštění neznámých nebo neuvedených skriptů a downgrade útok zaměřený na zranitelné verze balíčků.

Repozitář npm je vlastněný GitHubem a podle Darcyho o tomto problému GitHub ví již od listopadu minulého roku. Od té doby ale nedošlo k žádnému řešení. Uživatelé by si tedy měli dávat pozor, co z npm stahují.

Ve zkratce

- Charming Kitten hackers use new ‘NokNok’ malware for macOS

- New ‘Big Head’ ransomware displays fake Windows update alert

- Critical TootRoot bug lets attackers hijack Mastodon servers

- Hackers Steal $20 Million by Exploiting Flaw in Revolut's Payment Systems

- Two Spyware Apps on Google Play with 1.5 Million Users Sending Data to China

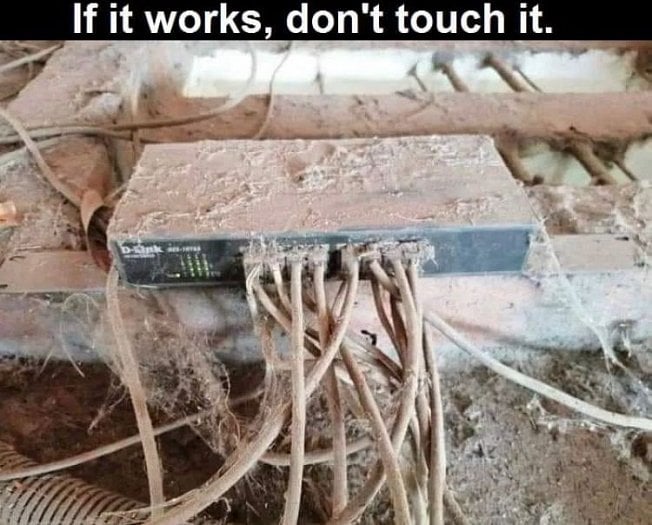

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…