Pro společnost Yahoo nebyl rok 2016 zrovna nejlepším. V září 2016 vydala společnost bezpečnostní zprávu, ve které oznámila, že v roce 2014 se stala terčem útoků, za kterými se skrýval neznámý, státem sponzorovaný útočník. Tehdy se mezi uniklými údaji nacházela jména, e-mailové adresy, telefonní čísla, data narození, zahashovaná hesla (většinou bcryptem) a v některých případech také zašifrované a nezašifrované bezpečnostní otázky a odpovědi. V tomto případě společnost Yahoo uživatele, kterých se tento útok týkal, informovala.

S ještě větší lítostí musel tento týden bezpečnostní ředitel informovat uživatele a veřejnost, že k ještě většímu úniku dat došlo již v roce 2013. Zatím však není dokázáno, že tyto dva útoky spolu nějakým způsobem souvisely. Je však jasné, že útok postihl více než miliardu uživatelských účtů a jejich hesel, která byla zahashovaná přes MD5. Útočník však pronikl do uživatelských účtů bez znalosti hesla. Společnost Yahoo předpokládá, že se útočník (opět se pracuje také s verzí státem sponzorovaného útoku) dostal k proprietárnímu kódu a zjistil, jakým způsobem lze podvrhnout uživatelské cookie. Právě autentizační cookie obsahuje informace o uživatelském sezení s Yahoo.

Uživatelé, kterých by se to mohlo týkat, byli společností Yahoo vyzváni ke změně hesla a bezpečnostních otázek s odpověďmi. Dle posledních informací byla databáze miliardy uživatelů Yahoo prodána na DarkWebu za 300 000 USD. Rok 2016 nebyl, co se týče bezpečnosti, nejlepší ani pro společnost LinkedIn. V květnu totiž musela vysvětlovat únik uživatelských dat z roku 2012. Pravděpodobně nejcitlivější údaje unikly z databáze seznamovacího portálu Ashley Madison, který slouží lidem hledajícím mimomanželský poměr a jehož heslem byl „Life is short. Have an affair.”

Tento týden bylo stanoveno, kolik musí majitel Ashley Madison zaplatit jako pokutu za slabé zabezpečení svěřených dat. Nezisková organizace Identity Theft Resource Centre vydala 13. prosince 2016 zprávu, ve které uvádí, že celkově identifikovala 980 prolomení dat a přes 35 233 317 úniků záznamů z různých oblastí jako je například finančnictví, vzdělávaní, byznys nebo armáda. Jednotlivé případy elektronického, ale také fyzického narušení uvedené ve zprávě, která se však týká jen USA, jsou však někdy skutečně úsměvné. Co se týče tuzemských uživatelských dat, zvýšit jejich zabezpečení bude muset český T-Mobile. Bývalý zaměstnanec si letos odnesl data 1,2 milionu klientů. Úřad pro ochranu osobních údajů tak udělil T-Mobilu za nedostatečné zabezpečení dat pokutu ve výši 3,6 miliónů Kč. Můžeme být tedy zvědaví, které společnosti budou následovat v roce 2017.

Naše postřehy

V minulém týdnu informoval US-CERT o několika zranitelných routerech značky NETGEAR. Útočníkovi se nejdřív musí podařit nalákat uživatele na speciálně připravenou webovou stránku. Pak daná zranitelnost umožňuje spustit na zařízení libovolný kód s právy uživatele root. Dle oficiálního vyjádření pana Piotra Dudka, regionálního ředitele společnosti NETGEAR pro střední a východní Evropu, společnost usilovně pracuje na vývoji nové verze firmwaru, který odstraní bezpečnostní chybu. Již nyní je přístupná beta verze nového firmwaru, která kritickou zranitelnost odstraňuje na většině zasažených zařízení. Prozatím byla bezpečnostní chyba zjištěna u routerů R6250, R6400, R6700, R6900, R7000, R7100LG, R7300DST, R7900, R8000, D6220, D6400 a D7000. Společnost NETGEAR nicméně dále prověřuje i všechna zbývající zařízení, která by mohla být touto chybou dotčena.

Uživatelé kancelářského balíku Office 365 pro firmy jsou cílem nového phishingového útoku. Oběti v takovém případě přijde e-mail např. od přepravní společnosti FedEx, který obsahuje na první pohled autentické URL k získání informací o doručované zásilce. Pro zamaskování reálné škodlivé adresy útočníci používají tzv. punycode syntaxi, díky čemuž je následně URL vyhodnocena jako bezpečná antiphishingovým filtrem obsaženým v Office 365. V případě, že uživatel na URL klikne, je již přesměrován na phishingovou stránku, která se tváří jako přihlašovací stránka Office 365 a je vyzván k zadání přihlašovacích údajů, které následně získají útočníci.

V nedávné době byly zaznamenány případy scamu cílené na uživatele webového prohlížeče Microsoft Edge (výchozí prohlížeč systému Windows 10). Útočníci při něm zneužívají bezpečnostní mechanismus prohlížeče SmartScreen, jehož účelem je chránit právě před potenciálně nebezpečnými webovými stránkami. V případě, že SmartScreen vyhodnotí webovou stránku jako nebezpečnou, zobrazí nepřehlédnutelné červené varování. A právě toto varování může být podvrženo. Útočník zobrazí vlastní varování, ve kterém jsou uvedeny jím vytvořené instrukce jakým způsobem postupovat a kontaktní údaje na domnělou zákaznickou podporu. Výsledkem pro oběti pak může být např. nečekaně vysoký telefonní účet v případě, že na takovou telefonní linku s žádostí o pomoc zavolali.

Uživatelé macOS by měli být obezřetnější, co se týče fyzického přístupu k jejich počítačům, jakmile se nacházejí v režimu spánku nebo jsou zamknuty, a to i jen třeba na třicet sekund. Penetrační hacker vytvořil zařízení, které zneužívá dva nedostatky nalézající se v Apple softwaru FileVault2. První nedostatek spočívá v tom, že se počítač nechrání proti přímému přístupu k paměti (Direct Memory Access) předtím, než macOS nabootuje. Druhý nedostatek tkví v tom, že heslo k FileVault2 šifrovanému disku je uložené v clear textu, když je zařízení v režimu spánku nebo zamknuté. FileVault2 slouží k šifrování celého disku, které má zabránit neoprávněnému přístupu k datům na startovacím disku. Zařízení PCILeech, které se připojí přes Thunderbolt, stojí kolem 300 USD a sbírá hesla z FileVault2 ještě předtím, než macOS nabootuje.

Nový exploit kit DNSChanger napadá routery. Útočník nejdříve ukryje škodlivý kód do obrázku, který umístí jako reklamu na populární servery. Kód v obrázku následně přesměruje oběti na server útočníka, kde je připraven samotný exploit kit DNSChanger. Ten se pak postará o napadení špatně zabezpečeného routeru, na kterém nastaví DNS servery útočníka. To útočníkovi umožňuje ovládnout síťový provoz na všech zařízeních nacházejících se za tímto routerem, bez ohledu na používaný operační systém. Problém se podle analytiků týká například routerů D-Link DSL-2740R, NetGear WNDR3400v3, Netgear R6200, COMTREND ADSL Router CT-5367 C01_R12 a Pirelli ADSL2/2+ Wireless Router P.DGA4001N. Celkem by napadnutelných routerů mělo být až 166.

Ve zkratce

Nástroj Ubuntu Crash report umožňuje vzdálené spuštění kódu

Kolik pluginů Wordpressu je skutečně zranitelných?

Apple vydal záplaty na 97 zranitelností pro macOS, iTunes, Safari a iCloud

Zranitelnost nultého dne v Ubuntu a Fedoře

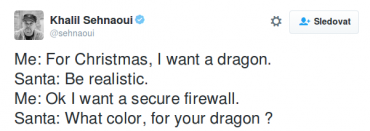

Pro pobavení

Závěr

Tento seriál vychází za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.