Školní rok se blíží – ransomware se kolem plíží

Chvilka zamyšlení pro školní adminy, tvory často obětavé, přetížené a nedoceněné:

- Jak jsou uživatelé zdatní v rozpoznávání phishingu?

- Když někdo něco spustí, s jakými to běží právy? Kde všude se to po LAN dostane?

- Kolik stanic má stejné heslo lokálního admina? A serverů?

- Na co všechno se dá dostat přímo z netu, bez VPN? Nějaké RDP třeba?

- Neběží někde nějaký zastaralý software?

- Jsou zálohy aktuální? Offline? Jak snadné je z nich něco obnovit?

- Nezůstal někde povolený uživatelský účet, který už nikdo nepoužívá? A co účty s vyšším oprávněním, jsou pod kontrolou?

- Kolik už toho je v cloudu? Maily, soubory, všechno? Stojí mezi tím vším a útočníkem víc než jen jedno jméno a heslo?

- Jak snadné by pro cizáka bylo dostat se k osobním datům žactva/studentstva? Nebo k účetnictví, mzdám, ekonomické agendě?

- Windows? Je vymazlený AppLocker, nasazené LAPS, doménový admin se nepřihlašuje mimo řadiče domény, nikdo běžně nepracuje „pod adminem“?

- Nehodila by se revize sdílených složek v síti a jejich oprávnění?

- Zbyde čas na vylepšení monitoringu a logování?

Do nového školního roku přejeme hodně sil a optimismu! A připomínáme, že školní rok se týká i dětí a rodíčů.

Phishingové kampaně stále více využívají služeb Cloudflare

Podle bezpečnostních expertů došlo za posledních šest měsíců ke zvýšení používání služby Cloudflare R2 pro hostování phishingových a jiných podvodných domén. Velké množství těchto podvodných kampaní je zaměřeno na získání přihlašovacích údajů například do Microsoftu, Adobe, Dropboxu a dalších cloudových služeb.

Útočníci nejenom využívají služby Cloudflaru k hostování domén, ale také využívají služby společnosti Turnstile, služba je podobná službě captcha. Tímto způsobem brání tomu, aby online skenery jako například urlscan.io dosáhly na samotné phishingové stránky, protože při skenování stránky se místo phishingového obsahu objevuje požadavek o potvrzení a stránka je vyhodnocena jako neškodná.

Je to z toho důvodu, že potvrzení o tom, že nejste robot, je na samostatné stránce. Dalším trikem, který útočníci využívají, je načítání obsahu jen za určitých podmínek. To zahrnuje požadavek, aby odkazující stránka obsahovala specifický časový údaj v URL adrese, a zároveň je třeba, aby byla phishingová stránka předána jako parametr. Tímto způsobem dokážou tyto podvodné stránky uniknout detekci a ztížit práci bezpečnostním skenerům.

QR ve službách phishingu

Společnost Cofense popsala phishingovou kampaň, která cílila na firemní uživatele z několika různých odvětví včetně energetiky a snažila se získat jejich přihlašovací údaje k blíže nespecifikovaným produktům Microsoftu. Zajímavé je, že útočníci se snažili vyhnout detekci podvodných e-mailů tím, že odkaz posílali ve formě QR kódu. Pod různými záminkami se pak snažili uživatele přesvědčit, aby QR kód naskenoval a phishingové stránky otevřel. Před těmito praktikami varovala již v lednu FBI.

E-mail od Microsoftu je s velkou pravděpodobností podvod

Bezpečnostní společnost Check Point aktualizovala seznam známých značek, které jsou využívány podvodníky k získání přístupu k citlivým informacím uživatelů na internetu. Zaujme především posun Microsoftu z třetího místa na první – značka technologického giganta byla ve druhém kvartálu letošního roku použita téměř ve třetině pokusů o phishing.

Check Point tvrdí, že nárůst je částečně způsoben rozsáhlou phishingovou kampaní, která upozornila majitele účtu Microsoft na neobvyklou aktivitu na účtu. Tyto typy falešných upozornění jsou u podvodníků velmi oblíbené, protože vyvolávají pocit naléhavosti.

Zulip jako C&C

Byla detekována kampaň, jejímž cílem jsou ministerstva zahraničí členských států NATO. Rozesílané e-maily jsou koncipovány tak, aby byl jejich obsah zajímavý pro diplomatické činitele. Po spuštění přiloženého PDF souboru dojde k instalaci malware Duke, který je připisován skupině APT29. Pro řízení malware je využíváno API chatovací aplikace Zulip, konkrétně chatovací místnosti toyy.zulipchat[.]com.

Série kritických zranitelností v Ivanti Avalanche

Byly objeveny závažné bezpečnostní nedostatky v systému Ivanti Avalanche, který je určený pro správu mobilních zařízení v podnikovém prostředí a je využíván až 30 tisíci organizacemi. Identifikována je pod označením CVE-2023–32560 s hodnocením závažnosti CVSS 9,8, jedná se o chybu přetečení zásobníku založeném na stacku v programu Ivanti Avalanche ve verzi WLAvanacheServer.exe v6.4.0.0. Úspěšné zneužití této zranitelnosti může vést ke vzdálenému spuštění kódu nebo k pádu systému.

Firma Ivanti již vydala aktualizovanou verzi Avalanche 6.4.1, která má za úkol vyřešit tyto bezpečnostní nedostatky, které byly zveřejněny v dubnu 2023. Kromě toho tato aktualizace řeší i další chyby (například CVE-2023–32561 a CVE-2023–32566), které by mohly umožnit obejití ověřování a docílit tak vzdáleného spuštění kódu.

Právo být zapomenut

Mnoho z nás zná ten pocit, kdy se na internetu nachází něco, co tam už nechceme. Ať už jsme tam obsah přidali v minulosti, kdy jsme se o něco chtěli podělit, ale změnili jsme na to názor. Nebo se možná změnil náš pohled na ochranu soukromí. Dokonce, možná jsme to nebyli my, kdo příspěvek zveřejnil, ale přesto se nás bytostně týká.

Říká se, že co se jednou na internet dostane, zůstane tam už navěky. Musí to tak ale opravdu být? A chrání nás nějakým způsobem právo? V takových případech nám pomůže termín „Právo být zapomenut“ (z ang. Right to be Forgotten).

Mobilní aplikace a kybernetická bezpečnost

Podle zprávy data.ai za rok 2022 dosáhl průměrný čas, který uživatel stráví denně na mobilním telefonu, 5 hodin a 2 minut, což je nejvyšší zaznamenaná hodnota v historii. Celosvětově si spotřebitelé stáhnou více než 435 tisíc aplikací za minutu. Používání mobilních zařízení je všudypřítomné a v mnoha případech zastiňuje používání počítačů nebo notebooků.

S vysokým nárůstem počtu uživatelů však také existuje riziko, že se v oběhu objeví různé škodlivé mobilní aplikace. Proto se vývoj mobilních aplikací i samotní uživatelé musí stále více a více zaměřit na kybernetickou bezpečnost. Tyto aplikace mají přístup k velkému množství uživatelských dat, která jsou z velké části citlivá a musí být chráněna před neoprávněným přístupem.

Ve zkratce

- Podvodné e-shopy stále přibývají

- Od Zalando phishingu k RAT

- Útok NoFilter umožňuje plíživou eskalaci oprávnění ve Windows

- Masivní kampaň vedla k instalaci proxy serveru na 400 tisíc Windows strojů

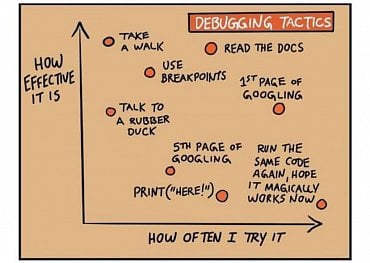

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…