V Androidu se šíří nový malware Brokewell

Falešné aktualizace prohlížeče v operačním systému Android jsou nově zneužívány k šíření dosud nezdokumentovaného malwaru Brokewell. Podle bezpečnostní firmy ThreatFabric jde o bankovní malware vybavený funkcemi pro krádež dat i vzdálené ovládání. Malware je dle analýzy v aktivním vývoji a přidává nové příkazy pro zachycení dotyků displeje, zobrazených textových informací nebo aplikací, které napadený uživatel spouští.

Do seznamu aplikací, kterými se malware maskuje za Google Chrome, ID Austria nebo Klarna, patří:

- jcwAz.EpLIq.vcAZiUGZpK (Google Chrome)

- zRFxj.ieubP.lWZzwlluca (ID Austria)

- com.brkwl.upstracking (Klarna)

Jakmile je nástroj nainstalovaný a spuštěný, vyzve oběť k udělení přístupových oprávnění, a ta následně využívá k automatickému udělování dalších oprávnění a provádění různých škodlivých činností, např. zobrazování překrytých displejů nad napadenými aplikacemi za účelem krádeže přístupových účtu. Může také ukrást cookies spuštěním WebView a načtením legitimní webové stránky, načež jsou cookies z relace zachyceny a přeneseny na C2 server ovládaný útočníkem.

Malware také umí nahrávat zvuk, pořizovat snímky obrazovky, načíst logy hovorů, přistupovat k poloze zařízení, vyčítat seznam nainstalovaných aplikací, zachytit záznam každé události v zařízení, odesílat SMS zprávy, vytáčet hovory nebo instalovat a odebírat aplikace. V neposlední řadě může být malware ovládaný vzdáleně, aby útočník viděl, co se na displeji zobrazuje v reálném čase a mohl interagovat.

Mluvčí společnosti Google po vydání analýzy uvedl, že uživatelé systému Android jsou před známými verzemi tohoto malwaru automaticky chráněni pomocí služby Google Play Protect, která je ve výchozím nastavení zapnutá. Uživatele také umí varovat nebo aplikace vykazující škodlivé chování přímo blokovat, a to i v případě, že tyto aplikace pocházejí z jiných zdrojů, než je Google Play.

AI k zefektivnění kybernetických operací

Severokorejská APT skupina Kimsuky (Emerald Sleet, TA427, APT43, THALLIUM), která spadá pod Reconnaisance General Bureau, začala nově při svých kampaních využívat umělou inteligenci (AI). Tyto aktivity zahrnují především výzkum zranitelností, generování obsahu využívaného k vlivovým operacím, a hlavně přípravu cíleného spear-phishingu. Kimsuky patří v současné době k jedněm z nejvíce aktivních severokorejských APT skupin. V této kampani se útočníci vydávali za odborníky v oblasti akademické sféry a žurnalistiky s cílem získat strategické informace důležité pro severokorejský režim.

Skupina využila ChatGPT k vyhledávání odborníků a think-tanků na Severní Koreu a vytváření spear-phishingových zpráv. Tyto odborníky se následně snažila napodobit spoofingem adres odesílatelů, zneužitím laxních DMARC (Domain-based Message Authentication, Reporting, and Conformance) politik a typosquattingem. Cílem byla „neškodná konverze“ za účelem navázání dlouhodobého kontaktu a získání strategicky důležitých informací pro severokorejský režim. Zaslaná e-mailová zpráva obsahovala trackovací pixel, který je běžně využíván v rámci fáze průzkumu (reconnaissance) a slouží k ověření, zdali jsou zacílené e-mailové adresy aktivní. Rovněž umožňuje získat základní informace o síťovém prostředí oběti (User-Agent, IP adresa, čas, kdy uživatel e-mail otevřel).

Cílem této kampaně nebyla kompromitace sítě oběti, ale získání zpravodajských informací. Skupina své oběti vyzvala, aby sdílely své názory týkající se severokorejské politiky – např. vyhlídky spojené s jaderným programem ROK, využití jaderných zbraní v konfliktu mezi Čínou a Tchaj-wanem, aj.

Kromě této kampaně byla v minulém týdnu odhalena i operace známější severokorejské skupiny Lazarus Group z léta minulého roku, která dle výzkumníků firmy Avast jako návnadu zneužila smyšlené pracovní nabídky k rozeslání trojského koně pro vzdálený přístup Kaolin RAT. Jejími cíli byly konkrétní osoby z regionu Asie. Použitý malware mohl kromě standardních funkcí RAT měnit časové razítko posledního zápisu vybraného souboru a načíst jakoukoliv knihovnu DLL z C2 serveru. RAT umožňoval doručení rootkitu FudModule k získání práv pro čtení a zápis v jádru operačního systému, a nakonec vyřazení bezpečnostních mechanismů.

Používání lákadel v podobě nabídek práce k infiltraci cílů skupinou Lazarus Group není novinkou. Dlouhodobá kampaň nazvaná Operace Dream Job má na svém kontě využití různých sociálních médií a platforem pro zasílání rychlých zpráv k doručení malwaru.

Windows obsahuje chyby umožňují používat rootkity

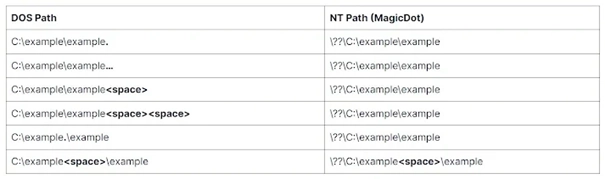

Nový výzkum společnosti SafeBreach přišel s analýzou toho, že proces převodu cesty DOS-to-NT může být zneužit k dosažení funkcí podobných rootkitům, tedy skrývat a vydávat se za soubory, adresáře a procesy.

Pokud uživatel spustí funkci, která má ve Windows argument cesty, tato cesta se převede z DOS, na které soubor nebo složka existuje, na cestu NT. Během tohoto procesu převodu vyvstává problém, kdy funkce odstraní koncové tečky z jakéhokoliv prvku cesty a všechny koncové mezery z posledního prvku cesty. Tuto akci dokončí většina API uživatelského prostoru v systému Windows.

Tyto takzvané cesty MagicDot umožňují funkce podobné rootkitům, které jsou přístupné každému neprivilegovanému uživateli, jenž je může využít k provedení řady škodlivých akcí, aniž by měl oprávnění správce, a zůstat neodhalen. Mezi tyto akce patří schopnost skrývat soubory a procesy, skrývat soubory v archivech, ovlivnit analýzu souborů před načtením, přimět uživatele Správce úloh a Process Exploreru, aby si mysleli, že malwarový soubor je ověřený spustitelný soubor publikovaný společností Microsoft, deaktivovat Process Explorer pomocí zranitelnosti DoS (Denial of Service) a další.

Základní problém v procesu převodu cest z DOS-to-NT vedl také k odhalení čtyř bezpečnostních nedostatků, z nichž tři společnost Microsoft již vyřešila:

- Zranitelnost při mazání se zvýšeným oprávněním, kterou bylo možné využít k mazání souborů bez potřebných oprávnění (bude opravena v budoucí verzi),

- Zranitelnost zvýšení oprávnění při zápisu, kterou bylo možné využít k zápisu do souborů bez požadovaných oprávnění pomocí zásahu do procesu obnovení předchozí verze ze stínové kopie svazku (CVE-2023–32054, skóre CVSS: 7,3),

- Zranitelnost RCE (Remote Code Execution), kterou bylo možné použít k vytvoření speciálně vytvořeného archivu, což mohlo vést ke spuštění kódu při extrakci souborů na libovolném místě, které si útočník zvolil (CVE-2023–36396, skóre CVSS: 7,8),

- Zranitelnost typu DoS, která má dopad na Process Explorer při spuštění procesu se spustitelným souborem, jehož název je dlouhý 255 znaků a je bez přípony souboru (CVE-2023–42757).

Chyba ve WP-Automatic ohrožuje WordPress

Aktéři se snaží aktivně zneužít kritickou bezpečnostní chybu v zásuvném modulu ValvePress Automatic pro WordPress, která by mohla umožnit převzetí webu.

Tento zranitelnost, sledovaná jako CVE-2024–27956, má skóre CVSS 9,9 z maximálních 10. Má dopad na všechny verze pluginu před verzí 3.92.0. Problém byl vyřešen ve verzi 3.92.1 vydané 27. února 2024, ačkoliv v poznámkách k vydání o něm není žádná zmínka.

„Tato zranitelnost (SQL Injection) představuje vážnou hrozbu, protože ji útočníci mohou zneužít k získání neoprávněného přístupu k webovým stránkám, vytvoření uživatelských účtů na úrovni administrátora, nahrání škodlivých souborů a potenciálnímu převzetí plné kontroly nad napadenými stránkami,“ uvedla společnost WPScan ve svém upozornění z tohoto týdne.

V dosud pozorovaných útocích se CVE-2024–27956 používá k neoprávněným dotazům do databáze a vytváření nových administrátorských účtů na náchylných webech WordPress (např. se jmény začínajícími na „xtw“). Následné akce zahrnují instalaci pluginů, které umožňují nahrávat soubory nebo upravovat kód. Jakmile je web napaden, útočníci si zajistí dlouhodobý přístup vytvořením backdooru a obfuskací kódu. Aby se útočníci vyhnuli odhalení a udrželi si přístup, mohou také přejmenovat zranitelný soubor WP-Automatic, čímž majitelům webových stránek nebo bezpečnostním nástrojům ztíží identifikaci nebo zablokování problému.

Dotyčný soubor je /wp-content/plugins/wp-automatic/inc/csv.php, jenž je přejmenován na něco jako /wp-content/plugins/wp-automatic/inc/csv65f82ab408b3.php. Je však možné, že tuto změnu útočníci dělají ve snaze zabránit dalším útočníkům ve zneužití stránek, které již mají pod kontrolou.

CVE-2024–27956 byla veřejně odhalena 13. března 2024 bezpečnostní firmou WordPressu Patchstack. Od té doby bylo zjištěno více než 5,5 milionu pokusů o útok na tuto chybu.

Osoby spojené se zneužíváním komerčního spywaru

Ministerstvo zahraničí USA v pondělí 22. dubna 2024 uvedlo, že podniká kroky k uvalení vízových omezení na 13 osob, které se údajně podílejí na vývoji a prodeji komerčního spywaru nebo jsou jejich bezprostředními rodinnými příslušníky.

Podle vyjádření ministerstva „tyto osoby umožnily zneužití této technologie, které bylo zaměřeno na novináře, akademiky, obhájce lidských práv, disidenty a další domnělé kritiky a pracovníky vlády USA, nebo z něj měly finanční prospěch.“ Jména osob nebyla zveřejněna, nicméně ke kroku se USA uchýlily více než dva měsíce po zavedení nové politiky prosazování vízových omezení pro osoby, jež se podílejí na praktikách potenciálně ohrožujících soukromí a svobodu projevu. Kromě podpory odpovědnosti je jejím cílem také bojovat proti zneužívání a šíření komerčního špionážního softwaru, který autoritářské vlády využívají ke špehování členů občanské společnosti.

Chyba v nástroji Windows Print Spooler

Na Rusko napojená skupina sledovaná jako APT28 (také Fancy Bear a Forest Blizzard nebo dříve Strontium) využila bezpečnostní chybu v komponentě Microsoft Windows Print Spooler k šíření dosud neznámého vlastního malwaru s názvem GooseEgg.

Tento malware, který byl údajně používán nejméně od června 2020 a možná již od dubna 2019, využíval nyní opravenou chybu, která umožňovala zvýšení oprávnění (CVE-2022–38028, skóre CVSS: 7,8). Microsoft ji řešil v rámci aktualizací vydaných v říjnu 2022. Podle jeho nových zjištění však tuto chybu využila APT28 při útocích zaměřených na ukrajinské, západoevropské a severoamerické vládní, nevládní a vzdělávací organizace a organizace dopravního sektoru.

Skupina malware použila ke zneužití zranitelnosti úpravou souboru s omezeními JavaScriptu a jeho spuštěním s oprávněními na úrovni SYSTEM. Ačkoliv se jedná o jednoduchou spouštěcí aplikaci, malware GooseEgg je schopen spouštět další aplikace zadané na příkazovém řádku se zvýšenými oprávněními, což aktérům umožnilo např. vzdálené spuštění kódu, instalace backdooru nebo laterální pohyb v napadených sítích. Binární soubor GooseEgg podporuje příkazy pro spuštění exploitu a spuštění buď poskytnuté knihovny DLL, nebo spustitelného souboru se zvýšenými oprávněními. Ověřuje také, zda byl exploit úspěšně aktivován pomocí příkazu whoami.

Skupina APT28 je spojena s jednotkou 26165 vojenské zpravodajské agentury Ruské federace, Hlavním zpravodajským ředitelstvím Generálního štábu ozbrojených sil Ruské federace (GRU). Činnost této skupiny trvá již téměř 15 let a je zaměřena především na shromažďování zpravodajských informací na podporu zahraničněpolitických iniciativ ruské vlády.

V posledních měsících APT28 zneužila také chybu v rozšíření oprávnění v aplikaci Microsoft Outlook (CVE-2023–23397, skóre CVSS: 9,8) a chybu ve spuštění kódu v aplikaci WinRAR (CVE-2023–38831, skóre CVSS: 7,8), což svědčí o její schopnosti rychle přejímat veřejně dostupné exploity do svých aktivit.

Ve zkratce

- Ukrajina terčem kybernetického útoku zneužívajícího sedm let starou chybu v Microsoft Office

- Americké ministerstvo spravedlnosti zatklo zakladatele kryptokombinátu Samourai za nelegální transakce v hodnotě 2 miliard dolarů

- Státem sponzorovaní hackeři zneužili dvě zranitelnosti Zero-Day společnosti Cisco ke špionáži

- Ministerstvo financí USA uvalilo sankce na íránské firmy a jednotlivce spojené s kybernetickými útoky

- Mechanismus aktualizace antivirového programu eScan zneužit k šíření backdooru a minerů

- Falešné pracovní pohovory míří na vývojáře s novým backdoorem v Pythonu

- Výzkumníci prolomili malwarový server PlugX s 2,5 milionu unikátních IP adres

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…