ASUS má problém

Více než milion počítačů bylo napadeno díky zdařilému útoku na server ASUS Live automatic software update. Ten byl v moci skupiny hackerů, kteří měli údajně sloužit konkrétní vládě od června do listopadu roku 2018. Přes napadený server pak byl na počítače uživatelů distribuován backdoor.

Analýzou dvou set vzorků podvržených updatů dospěli výzkumníci k závěru, že se útočníci nesnažili napadnout všechny uživatele služby. Místo toho se zaměřovali na konkrétní osoby a o instalaci na konkrétní počítač rozhodoval seznam MAC adres, který byl v malwaru natvrdo vložený.

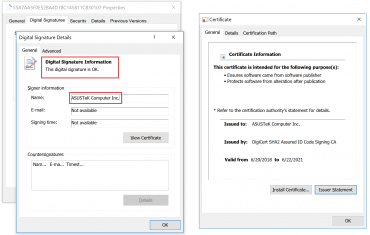

Stejně jako v případě podobného útoku na servery aplikace CCleaner byly podvržené soubory s malwarem podepsány legitimním certifikátem. I díky tomu se dařilo útočníkům uniknout pozornosti.

Podle společnosti Kaspersky LAB bylo mezi uživateli jejích produktů nejvíce obětí v Rusku, Německu, Francii, Itálii a USA. Společnost Kaspersky LAB také vydala seznam IOCs a také nástroj, který po spuštění porovná všechny MAC adresy na daném zařízení se seznam MAC adres, které měl maware napadnout. Tak se uživatel dozví, zda patřil mezi potenciální cíle útoku.

Útoky na WinRAR

Bezpečnostní výzkumníci varují před novou vlnou útoků skupiny, která má vazby na Írán a je také známa pod názvem „Elfin“ a „Refined Kitten“. Skupina využívá kombinaci vlastního malwaru, komoditního malwaru a „open source“ nástrojů. V únoru se skupina pokoušela využít známou chybu zabezpečení (CVE-2018–20250) v populárním nástroji pro archivaci souborů WinRAR.

Zranitelnost je velice nepříjemná, a to z toho důvodu, že existuje již velice dlouhou dobu a WinRAR nemá žádný systém automatické aktualizace, takže zranitelná verze WinRARu je dostupná nejspíše na milionech zařízení po celém světě. Pokud útočník chybu zneužije, může na stroji oběti nainstalovat libovolnou aplikaci.

Zranitelné routery TP-Link

Bezpečnostní vývojář Matthew Garret ze společnosti Google objevil zranitelnost na routerech TP-Link SR20. Zranitelnost umožňuje útočníkům spustit libovolný kód s oprávněním roota, ovšem díky firewallu je zranitelná služba dostupná pouze z vnitřní sítě. Zranitelnost nahlásil výrobci, nicméně když se mu do 90 dnů nedostalo žádné odpovědi, zveřejnil proof-of-concept.

Zranitelný protokol se jmenuje TP-Link Device Debug Protocol (TDDP), který podporuje dva typy příkazů. První typ nevyžaduje vůbec žádné ověření a druhý vyžaduje ověření pomocí administrátorského hesla. Jeden z takových příkazů využívá jako parametr název souboru, který je následně stažen z TFTP serveru počítače, odkud příkaz přišel. Po jeho stažení, je následně spuštěn v Lua s oprávněním root a právě díky metodě os.execute() je možné spustit libovolný příkaz v kontextu shellu s root oprávněním. Zveřejněný kód se nachází na Pastebin.

Nebezpečný UC Browser

Podle zprávy vydané společností Dr. Web obsahuje populární webový prohlížeč UC Browser pro mobilní zařízení s Androidem nebezpečnou funkcionalitu, která je zneužitelná ke spuštění útočníkova kódu v zařízení. Funkcionalita slouží prohlížeči k dodatečnému stahování knihoven a pluginů. Prohlížeč vyšle požadavek na server s dotazem na dostupné aktualizace pluginů (případně na nový plugin) a server vrátí odpověď s odkazem ke stažení, MD5 hašem a velikostí souboru. To vše přes nešifrované HTTP.

Útočník jakožto man-in-the-middle tedy může tyto parametry podvrhnout a prohlížeč vesele stáhne jiný kód a spustí ho. Mimo to je stahování dodatečných programových komponent z jiných zdrojů proti pravidlům Google Play Store. Podle dostupných informací již společnost UCWeb prohlížeč aktualizovala.

Razie na darkwebu

Na darkwebu bylo od ledna do poloviny března rušno. Podle zprávy FBI už podruhé proběhla velká akce mezinárodní skupiny J-CODE, tentokrát pod přezdívkou SaboTor. V Německu, Nizozemsku, Rakousku, Portugalsku a dalších 13 zemích se vyslýchalo, zabavovalo a zadržovalo.

Výsledkem je pozastavení padesátky dark web účtů, 61 zatčení, 300 kg drog, 50 zbraní a 4 miliony euro v kryptoměnách, 2,2 milionů kapesného a nějakých 35 tisíc euro ve zlatě. Europol věří, že SaboTor odradí zločince provozovat své řemeslo na dark webu, s tím, že policie na ně nemůže. Už teď oznámil významný dark web trh Dream Market, že na konci dubna po šesti letech končí.

Každý devátý počítač v ohrožení

Podle nové zprávy společnosti Avast je každý devátý firemní počítač na světě vystaven riziku infekce malwarem. Pákistán, Vietnam a Čína vévodí seznamu nejrizikovějších zemí k podnikání s více než jednou ze tří možných infekcí. Spojené státy americké, Nizozemsko a Irsko zaznamenaly nejnižší možné riziko. I přesto však mají 11% šanci setkat se s hrozbou.

Závěry byly zveřejněny ve zprávě Avast Global PC Risk Report 2019 [PDF], v rámci které Avast analyzoval detekce hrozeb s cílem zjistit četnost počítačových útoků cílených na PC ve firemních sítích. Analýza porovnává pravděpodobnost kybernetického útoku za období 30 dnů (od srpna do září 2018) na počítače v malých a středních podnicích (SMB) podle zemí a oblastí s cílem určit nejvíce ohrožená místa.

Ve zkratce

- Polsko ukládá první GDPR pokutu spammerovi

- Rusko podvrhuje GPS

- Švýcarsko dál testuje svůj volební systém

- Kritická chyba umožňuje útočníkům převzít kontrolu nad PowerFlex jednotkami

- Oblíbená aplikace family locator vystavuje data o pohybu uživatelů volně na Internetu

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…