Emotet šířený po Wi-Fi

Notoricky známý malware Emotet, před kterým v minulosti varoval i Národní úřad pro kybernetickou a informační bezpečnost, a který stál i za nedávným útokem na nemocnici v Benešově a firmu OKD má nový vektor šíření. Používá již napadená zařízení k nalezení nových obětí skrz dostupné bezdrátové sítě.

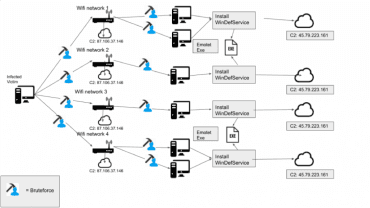

Podle společnosti Binary Defense, obsahuje nový vzorek malware Emotet modul „Wi-Fi spreader“, který skenuje okolní Wi-Fi sítě a zkouší napadnout zařízení, která jsou k nim připojena. Modul Wi-Fi spreader má prý timestamp 16.4.2018, z toho se dá odvodit, že měl Emotet tuto schopnost pravděpodobně již v minulých letech, jen nebyla odhalená.

Nová verze malwaru nejdříve získá informace o sítích v okolí. Pak zkusí na sítě zaútočit hrubou silou s využitím jednoho ze dvou dostupných seznamů hesel. Pokud se podaří připojit, odešle na C&C server jméno a heslo sítě a začne v nové síti vyhledávat sdílené adresáře. Pak zahájí další kolo útoku hrubou silou, tentokrát pro přístup k těmto sdílením.

Pokud nějaká uživatelská jména a hesla získá, pokusí se na připojených síťových zařízeních dostat ke sdílení C$\\. Je-li úspěšný, nechá na disku soubor my.exe vytvoří novou službu, maskovanou jako Windows Defender, kterou následně spustí.

Vypečený update Firefoxu

Falešný update prohlížeče je velmi starý trik, kterým se jako po startovací rampě dostane malware do počítače, přesto se dodnes těší velké oblibě. Autoři blogu Internet Storm Center názorně zpracovali jednotlivé kroky nákazy. Pouť začíná na libovolné legitimní stránce, která však byla napadena útočníky. Místo obsahu stránky se uživateli zobrazí velké logo prohlížeče Firefox a povědomým fontem vyvedený nadpis: „Máte zastaralou verzi“.

Velké zelené tlačítko „Update“ pak vede ke stáhnutí souboru Firefox.js v ZIPu (či souboru HTA, pokud používáte Chrome). Tento soubor následně ohlásí na Internet, že je připraven přijmout nákazu a malware stáhne, pakliže C&C server vyhodnotí, že na tomto počítači se ještě malware nainstalovat nezkoušel, protože pokusy s instalováním škodlivého programu v bezpečných laboratorních podmínkách jdou dělat na systému pod unikátní IP pouze jednou. Blog je opatřen screenshoty a přehledně popisuje kompromitující indikátory.

Originální využití zranitelného ovladače GIGABYTE

Další zajímavou techniku nákazy malwarem odhalili odborníci z firmy Sophos při zkoumání ransomwaru RobbinHood. Ten vynakládá značné úsilí v boji s antivirovými programy. Před samotným zašifrováním dat totiž nainstaluje do počítače legitimní, ale již nepodporovaný ovladač ( GDRV.sys) od firmy GIGABYTE, který trpí vážnou zranitelností (CVE-2018–19320). Následně nainstalují ovladač svůj vlastní ( RBNL.sys).

Protože však systémy Windows vynucují, aby instalované ovladače byly digitálně podepsané, což RBNL.sys není, využije útočník nejdříve zranitelnosti v GDRV.sys k zásahu do jádra takovým způsobem, aby vypnul nutnou podmínku digitálního podpisu instalovaných ovladačů.

Poté již instalaci RNBL.sys nic nebrání, a protože poběží v jaderném prostoru, nemůže antivirus jeho činnost jakkoliv kontrolovat. Za pomoci tohoto ovladače pak útočník zlikviduje přítomné antivirové programy a odstraní jejich soubory, takže i když se systém pokusí službu restartovat, nepodaří se mu to. V této chvíli již nic nestojí v cestě spuštění samotného ransomwaru a zašifrování dat.

Chrome začne blokovat stahování souborů přes http

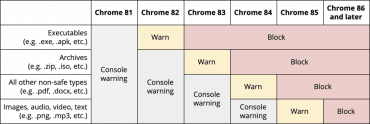

Google Chrome začne blokovat stahování souborů z nezabezpečených webů (http neboli non-https). Od verze 82 začne varovat uživatele při stahování spustitelných souborů a od verze 83 má jejich stažení úplně blokovat. Následovat pak budou komprimované a ISO soubory a dále pak dokumenty a nakonec i multimediální soubory, jak je vidět na přiložené tabulce.

V případě firemních a vzdělávacích nasazení bude možné blokování vypnout u jednotlivých stránek pomocí „InsecureContentAllowedForUrls“. Co se týče uživatelů Androidu a iOS, u těch se blokování posune o jedno vydání později, protože mají z pohledu Googlu lepší ochranu proti malwaru.

Podvody na seznamkách stále frčí

Britské banky varují uživatele seznamovacích aplikací, aby byli ostražití při seznamování a slepě nedůvěřovali svým nalezeným online partnerům. Podle statistiky se v loňském roce až 27 % uživatelů stalo obětmi falešných profilů na seznamkách. Jedná se praktiku nazývanou „catfishing“, kdy se útočník snaží získat důvěru lidí pod falešným profilem.

V případě, že se ji útočníkovi podaří získat, může například požádat poslání peněz na letenku, aby se mohli setkat s příslibem budoucího vrácení peněz. Více než 21 % dotázaných uživatelů společností UK Finance sdělila, že byli někým požádání o finanční pomoc, případně někomu peníze poslali.

Koronavirus přináší phishing i malware

Nová epidemie koronaviru, která začala v Číně, se v poslední době dostala do spousty titulků a způsobila celosvětovou paniku. Několik společností zaměřených na kybernetickou bezpečnost si všimlo kampaní, které využívají e-maily s tématem koronaviru k šíření malwaru, phishingových pokusů a podvodů.

Výzkumníci z Proofpointu upozornili, že dochází k šíření e-mailů se speciálně vytvořenými dokumenty Word, za účelem využití zranitelností Microsoft Office objevených v roce 2017. Emaily jsou využívány k šíření malwaru AZORult. Výše zmíněné e-maily varují potenciální oběti před dopadem koronaviru na lodní průmysl.

Kaspersky zase zaregistroval kampaně šířící malware pomocí PDF, DOCX a MP4 souborů, které tvrdí, že poskytují informace o novém koronaviru. „Z názvů souborů vyplývá, že obsahují pokyny pro ochranu před viry, aktuální vývoj hrozeb a dokonce i techniky detekce virů,“ uvedl Kaspersky.

Co se týče phishingových kampaní, nejrozšířenější phishingové e-maily se vydávají za zprávy od Světové zdravotnické organizace (WHO) a americké vlády Centers for Disease Control and Prevention (CDC). Falešné e-maily WHO, kterých si všiml Sophos, tvrdí, že poskytují informace o „bezpečnostních opatřeních týkajících se šíření koronaviru". Odkazy obsažené v těchto e-mailech zavedou uživatele na webovou stránku, kde jsou požádáni o poskytnutí uživatelského jména a hesla pro svůj e-mailový účet.

Ve zkratce

- Osobní data 6,5 milionů voličů unikla v Izraeli

- Malware ve Windows spoléhá i na wget a curl

- Nová phishingová kampaň cílí na uživatele iPhone

- USA žalují Huawei pro krádež obchodního tajemství z šesti společností

- 500 různých Chrome rozšíření bylo chyceno při krádežích osobních dat

- Kritická zranitelnost WordPress GDPR Cookie Consent pluginu

Pro pobavení

Koncept chytré domácnosti začíná dostávat jasnější kontury.

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…