Tento týden jsem nedokázal vybrat jedno téma, které by předčilo ty ostatní. Je jich totiž hned několik. Alespoň trochu popíšu jednu z mnoha zranitelností produktů Microsoftu, protože originální článek obsahuje spoustu detailů a zajímavostí ohledně fungování některých protokolů.

Většinou nemá cenu psát o nových zranitelnostech produktů Microsoftu, protože jich je příliš a proto je nutné striktně dodržovat pravidlo: aktualizuj v úterý, neboť už ve středu se exploituje (Patch Tuesday, Exploit Wednesday). Tentokrát udělám výjimku, protože na konferenci SyScan proběhla přednáška o využití chyb z února tohoto roku (MS15–011 a MS15–014) a vše bylo pěkně sepsané v blogu. Jedná se o postup, při kterém je třeba mít možnost man-in-the-middle útoku (tj. na lokální síti neexistují ochrany jako IP Source Guard a DHCP Snooping) a na počítače bude aplikovaná jakákoliv GPO (Group Policy Objects), což je případ asi tak 99% sítí s Windows klienty a AD servery.

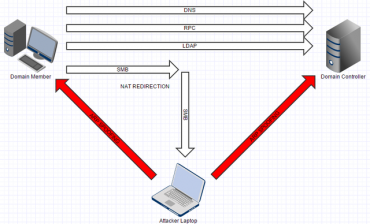

Útočník pomocí některého typu poisoningu (ARP, DNS, …) a za použití nejspíše ettercapu (ano, může použít i třeba netwox a sestavit si packety, ale v dnešní době to nepředpokládejme) sám ze sebe udělá router a pak například pomocí Scapy může modifikovat za běhu provoz tak, aby byl posléze schopen poslat klientu sítě svoji vlastní group policy a tím plně ovládnout všechny systémy na síti. Zásadním je v tomto případě základní nastavení AD kontrolérů, které nevyžaduje podepisování SMB zpráv od klientů. To se opravovalo nadvakrát, protože i když jste nainstalovali MS15–011, se základním nastavením tak bylo nucené podepisování i od klienta, tak pokud komunikace selhala, použilo se jako záchranné nastavení – nevyžaduj podepisování, což bylo doopraveno právě aktualizací MS15–014.

Ve článku je spousta videí a pokud vás problematika zajímá, tak ho doporučuji přečíst celý.

Naše postřehy

Sheep Marketplace byla černá burza/trh podobná Silk Road, která byla uzavřena v prosinci 2013, pro údajný hack systémů a zcizení bitcoinů v hodnotě 40 milionů dolarů. Ukázalo se však, že o hack zřejmě nešlo a majitel této služby s penězi prostě „utekl“. Pro nás je zajímavostí především to, že se jmenuje Thomas (Tomáš) Jiříkovský a ano, je to Čech. Odhalení jeho totožnosti nebylo složité, stačil k tomu jeho facebook účet. České policii se dostal do hledáčku, když se snažil pod jménem svého dědečka koupit dům za devět milionů korun.

Chrome a Firefox odebrali čínskou certifikační autoritu CNNIC z důvěryhodných autorit, protože CNNIC vydala intermediate CA certifikát společnosti MCS Holding nepoužívající Name Constraints. To v jednoduchosti znamená, že tato CA mohla (a udělala) vydat certifikát na Google.com, ten umístit na proxy server a odchytávat veškerou vaší komunikaci. Bez toho, aby vám prohlížeč dal jedinou varovnou hlášku. Abych byl úplně přesný, tak pokud byste šli na takto zmanipulovaný Google prohlížečem, který podporuje certificate pinning či HSTS, tak varovnou zprávu dostanete. Nejde samozřejmě jen o Google, certifikát mohl být vygenerován na jakoukoliv doménu, banky nevyjímaje. Pokud by byl vydán CA certifikát s omezením pomocí Name Constraints, tak by se něco podobného nemohlo stát. Jedna nebezpečná certifikační autorita je pryč (nejspíš jen dočasně), teď zbývajících ±500. Pokud nevěříte společnostem, o kterých jste v životě ani neslyšeli, tak můžete celý koncept autorit hodit do koše a používat některou z metod, nebo spíše jejich kombinaci: Certificate Pinning, HSTS preloading, DNSSEC/TLSA pomocí DANE. Každá má svá omezení, ale naštěstí společnosti jako Google tlačí na ostatní vývojáře.

Zdá se, že útočníci vyžívají chyb, respektive nedostatků sítě Tor k DoS útokům vůči službám běžícím přes protokol hidden services. Chybným článkem se jeví možnost klientů poslat několik INTRODUCE zpráv při pokusu o připojení k hidden services, čímž se vytvoří několik (stovky) rendezvous (místo setkání) okruhů s cílovým serverem v rámci jednoho spojení. To může mít za následek vyčerpání prostředků cílového serveru. Existuje několik postupů jak se tomu bránit na straně serveru, ale pro většinu uživatelů bude lepší počkat na opravené vydání implementující některé z možných řešení.

Neil Moore, toho času vězeň ve věznici South West London Wandsworth, za použití propašovaného mobilu vytvořil doménu podobnou oficiálnímu názvu soudní služby a napsal email, který se tvářil jako by byl od nadřízených vyšších úředníků s instrukcemi o jeho propuštění. Plán se zdařil a až jeho advokáti si všimli, že není v cele, když ho šli navštívit. Po třech dnech se sám udal. Soudce David Hunt označil tento útěk za geniální.

Bezpečnostní audit TrueCryptu neprokázal zadní vrátka v programu. Druhá fáze analýzy byla dokončena 13. března a zveřejněna až teď. Byli objeveny čtyři problémy, z toho dvě označené jako závažné. Žádná z nich však nenaznačuje, že by program za určitých okolností umožňoval přístup k datům. Pro spoustu lidí určitě dobrá zpráva. I když se TrueCrypt již dále nevyvíjí, tak jeho fork VeraCrypt je velice nadějným nástupcem. Já osobně ho používám několik měsíců a zatím bez problému. Jen když mountujete svazky vytvořené TrueCryptem, tak nezapomeňte zaškrtnout volbu „TrueCrypt Mode“, jinak operace selže.

Začátkem týdne se šířily zprávy o DDoS útoku na populární službu hostingu zdrojových kódů GitHub. Podle prvotních údajů byl útok veden z Číny, ale bezpečnostní odborníci odhalili, že útočníkem je vlastně každý uživatel, který navštívil web na kterém byla analytická služba od Baidu (čínský Google). Ta obsahovala škodlivý JavaScript, který vedl útok na servery GitHubu pomocí soustavného načítání dvou stránek. Příběh však pokračuje a Rob Graham dokázal identifikovat prostředníka na cestě k serverům Baidu, který škodlivý kód vkládal. Jedná se o zařízení v síti operátora China Unicom, kterýžto je známý napomáháním blokování obsahu (Velký čínský firewall).

Kamil Hismatullin objevil chybu ve službě YouTube, která mu umožnila smazat jakékoliv video. V podstatě hloupá chyba neověřující oprávnění nad daným videem. Za ohlášení chyby získal pět tisíc dolarů. Přečtěte si, prosím, více informací ve článku v odkazu, ale neklikejte na jeho blog. Útočníci očividně využili aktuální obrovské popularity jeho blogu a umístili na něj vlastní malware (alespoň v době psaní článku). Jednalo se o využití chyby v modulu RevSlide, infikování favicon.ico a kompromitování celého WordPressu.

Security Session konference proběhne již tuto sobotu 11. dubna 2015 od 09:00! Těšíme se na vás.

Ve zkratce

- VMware opravuje několik kritických chyb služeb používající Javu

- Google vydal Android Security Report

- Oportunistické šifrování HTTP 2.0 podle Firefoxu

- Jak vypadá vývoj a budoucnost šifrování v cloudu

- Skupina Anonymous vyhlásila Izraeli elektronický holokaust

- Nejmenší dron na světe za dvacet dolarů

- Útoky pomocí škodlivých QR

Pro pobavení

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.