V sousedním Německu byly zneužity již delší dobu známé chyby v rodině protokolů SS7 k úspěšnému útoku na bankovní účty. SS7 se používá v telefonních sítích pro síťovou signalizaci. Jednotlivé protokoly jsou používány například pro spojování a ukončení telefonních hovorů, směrování volání a zpráv na mobilní telefony, přenos SMS mezi ústřednami a SMS centrem a pro řadu dalších úkolů. Není proto divu, že bezpečnostní experti již několik let upozorňují na zranitelnosti SS7, které mohou vést k odposlechu soukromých hovorů nebo čtení cizích SMS.

Že to není jen nějaké akademické teoretizování, nyní předvedla skupina neznámých útočníků v sousedním Německu. Společnost O2 Telefonica Germany potvrdila, že někteří z jejích zákazníků byli okradeni s využitím dvoufázového útoku, který zneužil právě zranitelnosti v SS7. První fáze útoku byla standardní, tedy rozeslání e-mailů s přiloženým malwarem, který útočníkům zajistil přihlašovací údaje, informace o zůstatku a číslo mobilu. V další fázi pak zaplatili za přístup do sítě jiného operátora a přesměrovali telefon do své sítě. Následně jim již nic nebránilo přihlásit se do bankovnictví oběti dříve získanými přihlašovacími údaji, poslat peníze a odchytit ověřovací SMS, která jim umožnila dokončit převod peněz na jiný účet. Podle odborníků probíhala poslední fáze nejspíše v noci, jinak by si totiž oběti mohly všimnout, že jejich mobilní telefon je přihlášen do cizí sítě.

Bude zajímavé sledovat, jaké bude mít vydařený útok následky a zda na něj budou nějak reagovat banky, které v mnoha případech na druhý faktor v podobě SMS spoléhají při ověřování plateb zadávaných jejich zákazníky v internetovém bankovnictví.

Naše postřehy

Intel vydal oznámení o chybě ve své technologii pro správu a management počítačů. Konkrétně se jedná o Intel Active Management Technology (AMT), Intel Small business Technology (SBT) a Intel Standard Manageability. Pokud jsou tyto služby používány, může vzdálený útočník získat systémový přístup ke stroji. Kromě ověření jestli stroj opravdu obsahuje tuto zranitelnost, je doporučeno i vypnutí a zakázání služby LMS Service a smazání LMS.exe. Napříkad společnost Lenovo vydala seznam postižených zařízení včetně očekávaného data opravy a tento seznam opravdu není krátký. V Linuxu se zranitelný počítač pozná tak, že ve výpisu příkazu lspci existuje řetězec „MEI” nebo „HECI” u „Communication controller”, ale to ještě neznamená, že služba je aktivní. Udává se, že tato chyba existuje již více než 7 let. Další informace k této zranitelnosti také zde.

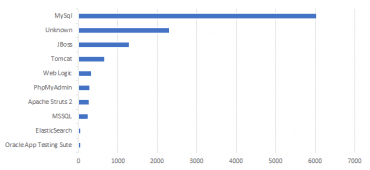

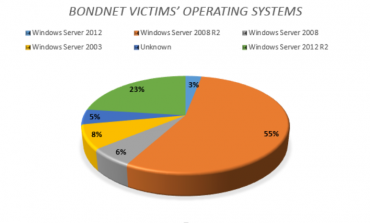

V posledních dnech se mluví o novém botnetu čítajícím více než 15 000 serverů. Botnet BondNet poprvé objevili analytici z GuardiCore v prosinci 2016. Dokázali se postupně dopídit až k tvůrci malwaru využívaného k rozšiřování botnetu, který je z Číny a je v online světě známý jako Bond007.01. Botnet je pravděpodobně momentálně využíván pouze k těžbě kryptoměn jako Monero, ByteCoin, RieCoin, ZCash a dalších. Měsíčně přináší „domů” až 25 000 $. Nikdo ale samozřejmě nemůže zaručit, že Bond007.01 nezmění jednoho dne názor a nevyužije botnet k podobným útokům, které známe třeba z případu Mirai. BondNet je mimo jiné specifický také svým zacílením. Z čistě praktických důvodů nemíří na populární IoT zařízení, ale na výkonné stanice s instalovaným Windows Server OS. Těžba kryptoměn totiž vyžaduje poměrně dost hardwarových prostředků a IoT by se tak autorovi prostě nevyplatily. Nejčastěji jsou při šíření zneužity chyby v konfiguraci phpMyAdmina nebo zranitelnosti JBosse, MySQL, MSSQL serveru, ElasticSearch, Apache Tomcat, Oracle Weblogic apod.

Jakmile se jednou hacker na server dostane, shromáždí si o stanici potřebné informace a nakonec zde nainstaluje malware umožňující mu vzdálený přístup (RAT) a software na dolování kryptoměny. V případě, že vás zajímají další detaily, experti z GuardiCore o botnetu vydali podrobnou zprávu.

Nový nástroj Shodanu nazvaný malware hunter se pokouší s pomocí specializovaných crawlerů najít C&C servery pro různé botnety. V podstatě se s každou IP adresou pokouší komunikovat, jako by se jednalo o klientskou stanici botnetu a pokud přijde pozitivní odpověď, je informace přidána do databáze shodanu.

Přes dvě stovky aplikací pro Android využívá ultrazvuk ke sledování uživatelů chytrých telefonů (uXDT). Tato nová technologie umožňuje některým prodejcům a reklamním společnostem získávat další informace využitelné pro cílenou reklamu. Zvuk může být vysílán v kamenném obchodě, stejně tak by mohl být součástí reklamy v televizi nebo součástí webové stránky. Každá přitom může mít svůj vlastní unikátní „ultrasonic audio beacon", který je „vyzvednut” příslušnou aplikací v mobilním telefonu. S těmito informacemi pak mohou reklamní společnosti mnohem lépe personalizovat váš osobní profil. Výzkumníci, kteří na problém upozornili minulý týden na akci IEEE European Symposium on Security and Privacy uvádějí, že objevili 234 aplikací pro Android s touto schopností a z 35 obchodů, které výzkumníci navštívili ve dvou evropských městech, měly 4 obchody nainstalovány ultrazvukové „majáky” u vchodu. Již loni přitom skupina analytiků upozornila, že tato technika může být použita také k deanonymizaci uživatelů sítě Tor.

Až budete pořizovat ve slevě dron, pamatujte, že ho nekupujete jen pro sebe, ale i pro vaše sousedy. US-CERT se zaměřil na amazonský bestseller, kvadroptéru DBPOWER U818A WiFi, která vystavuje anonymní FTP server. U jiných dronů situace zřejmě nebude lepší. Některé útoky se provedou jen v dosahu WiFi drona (onen FTP server, přepsání root hesla), jiné útoky vás nevyvedou z tepla domova (odposlouchávání komunikace dítěte přes hračku). Chybám vývojářů se meze nekladou.

Ještě větší riziko než vám jako jednotlivci hrozí vaší firmě. Jste-li kupříkladu automobilka, podívejte se, zda vaše průmyslové roboty nejsou zbytečně spojeny s internetem. Kvůli údržbě a monitoringu mívají otevřen port, případně celý FTP server. Je-li robot chráněn proti útoku zvenčí, podlehne pak proti útoku vedenému skrz zranitelnosti podnikového routeru. Úspěšný útok pak nemusí být nijak vidět, aby byl zničující, stačí, aby se mechanická paže roztřásla o dva milimetry a kalibrace celého výrobku je ta tam.

Ve zkratce

- Masivní phishingový útok skrývající se za GoogleDocs

- Pokračování seriálu uniklo předčasně, hackeři nedostali od Netflixu výkupné

- Na 4. května letos připadl „Světový den hesel”

- Zarážející čísla ukazující, že uživatelé neohroženě otevřou většinu e-mailových příloh od známých kontaktů

- Pokročilé techniky prolamování hesel

- Slepá důvěra v e-maily vás může stát střechu nad hlavou

- Praktické dopady GDPR na bezpečnost a reakci na incidenty

- Letecké vzdušné síly USA spouští bug bounty program

- HTTP hlavičky… Achillova pata mnoha aplikací

- Bezpečnostní slabiny iOSu

- Kampaň „The ‚HoeflerText‘ font wasn't found“ je zpět

- Cisco záplatuje kritickou chybu CISCO CVR100W Wireless-N VPN

- Ransomware-as-a-Service „Fatboy“ určuje výkupné dle pozice uživatele

Pro pobavení

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.