Výzkumníci z Check Pointu (Ohad Bobrov a Avi Bashan) objevili chybu, pomocí níž je možné plně vzdáleně ovládnout téměř jakýkoliv Android. Chybu pojmenovali Certifi-Gate a týka se základní součásti Androidu – Remote Support Tool (mRST). Tato služba běží s nejvyšším oprávněním a není možné ji smazat ze systému. Stovky milionů těchto zařízení jsou tak v nebezpečí a bohužel velká část z nich nebude opravena nikdy, protože výrobci nejsou donuceni k aktualizacím svých upravených verzí Androidu, a tak můžete ještě dnes koupit mobil s Androidem verze 2.3 obsahující minimálně 16 bezpečnostních zranitelností. Zneužití této chyby můžete shlédnout i na YouTube (první ukázka, druhá ukázka).

Další novou chybou, kterou objevil Wish Wu (TrendMicro), postihující 90 % všech aktivovaných zařízení s Androidem, je CVE-2015–3823, díky níž je možné dostat zařízení do nekonečné smyčky. Přehráním upraveného MKV souboru (navštívením webové stránky či jejím spuštěním jinou aplikací) se zařízení může dostat do série nekonečných restartů. Chybnou komponentou je mediaserver, kde je možné využít buffer overflow při parsování MKV souboru.

Vzhledem k tomu, že předchozí týden byly odhaleny další dvě chyby postihující dohromady téměř všechny telefony, se uživatelé Androidu opravdu mají čeho obávat.

Naše postřehy

Swayam je řekněme služba, kterou používají velké banky v Indii, kdy od banky dostanete kartu s čárovým kódem a můžete si pak na určených místech nechat vytisknout výpis z účtu, kdykoliv budete chtít. Sedmnáctiletý Indrajeet Bhuyan však přišel na to, že v čárovém kódu je zakomponované pouze číslo účtu a nic dalšího. Stačí tedy trocha práce ve photoshopu, online generátor čárových kódů a můžete si nechat vytisknout aktuální stav a historii pohybu na účtu jakéhokoliv cizího účtu. Vynikající služba navržena skutečnými odborníky…!

Christopher Domas na konferenci Black Hat poukázal na to, že architektura procesorů x86 obsahuje od počátku chybu, díky níž je možné nepozorovaně skrýt malware/rootkit přímo v procesoru (System Management Mode – SMM), čímž se tak stane perzistentním a neviditelným všem existujícím antivirům či jiným bezpečnostním aplikacím. Před infikováním vás neochrání ani Secure Boot, protože i ten je zavislý na SMM. Informoval o tom Intel, a ten chybu opravil v posledních modelech CPU. Společnost Intel bude vydávat opravu firmwaru i pro starší procesory.

Microsoft spolupracuje s výrobcem procesorů NXP a Queenslandskou univerzitou na novém šifrovacím algoritmu, který by měl odolat útoku kvantovým počítačem. Ne že bych se bál, že Microsoft ve spolupráci s NSA schová backdoor do jeho implementace, ale proč již teď nepoužívat např. NTRU, o kterém jsem psal dříve?

RollJam je zařízení za 30 dolarů, které umí otevřít celou řadu automobilů (Chrysler, Daewoo, Fiat, GM, Honda, Toyota, Volvo, Volkswagen Group, Clifford, Shurlok a Jaguar) a i několik garáží. Ve zkratce funguje tak, že má dvě antény, kdy tou jednou ruší signál od klíčů směrem k automobilu a tou druhou nahrává kód a zároveň ho může dál replikovat. Jdete tedy k autu, snažíte se ho otevřít, ale nic se nestane (RollJam zaznamenal kód a přerušil jeho šíření dál), logicky to zkusíte znovu, RollJam kód opět nahraje (pro pozdější použití) a pak zduplikuje první zaznamenaný kód a vaše auto se otevře. Často se nejedná o časový kód (což by vše vyřešilo), jako máte např. na RSA klíčence, ale automobil i klíč používají sadu kódů, které po vyčerpání začnou používat od začátku, nebo jsou jejich generátory synchronizované a zničí se hned po použití. RollJam tímto tedy má jeden platný kód a tím je schopen odemknout auto.

47-letý muž z Kentucky byl uvezněn za sestřelení drona, který letěl přes jeho pozemek. Další metodou, jak lze zmást či poslat k zemi drona, je použití rezonanční frekvence jeho gyroskopu, čímž bude procesoru předávat zmatená nebo žádná data a znemožní tak jeho další let.

Tým bezpečnostních výzkumníků vymyslel další způsob, jak vynést data z počítače bez připojení do sítě. Je k tomu potřeba “jen” nainstalovat malware na daný počítač a ten již pomocí připojených zařízení (tiskárna, scanner, …) nebo IoT zařízení v okolí (pračka, klimatizace, stolní telefon, …) vytvoří zvukové vlny mimo slyšitelné spektrum a pak pomocí radiové antény odposloucháváte vynesená data. Nazývají to Funtenna a v odkazu je i video na YouTube s praktickou ukázkou.

Thunderstrike, o kterém jsme psali dříve, se dočkal nové verze. Hlavní změna je v tom, že je možné instalovat rootkit i vzdáleně a není nutné fyzické zapojení zařízení s upraveným firmwarem. Víceméně se jedná o chyby EFI firmwaru a útok je tak použitelný na jakýkoliv notebook. Výzkumníci objevili v EFI firmwaru celkem pět chyb, které je nutné opravit.

Ve zkratce

Pro pobavení

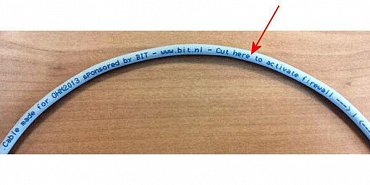

Cut here to activate firewall :]

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.