V Rusku byl odhalen Tor Exit Node, který dynamicky patchoval binární soubory stahované přes něj pomocí HTTP protokolu a vkládal do nich tak malware. Podobná funkce byla ukázána na jedné z přednášek konference DerbyCon a pro své účely napsal autor aplikaci BDFProxy (The Backdoor Factory framework Proxy). Útočný exit node byl odhalen pomocí nového modulu projektu exitmap (patchingCheck.py), který se používá právě na monitorování změn v Tor síti. Používejte vždy a všude HTTPS (bez SSLv3).

Naše postřehy

V polovině listopadu by měla proběhnout akce s názvem ZeroNights 2014. Návštěvníci se mohou těšit na přednášky o špionáži a deanonymizaci na internetu, popis chyb v aplikacích využívajících Message Queue nebo útok na moderní kryptografické algoritmy s využitím sledování spotřeby energie.

USB Armory – to je počítač velikosti flash disku sloužící k provozování a vyvíjení nejrůznějších aplikací. Andrea Barisani zmiňuje například úspěšné testy s provozem TORu na USB Armory pro potřeby Hacking in The Box.

Sony Xperia (s OS Android 4.4.2 a 4.4.4) obsahuje spyware Baidu posílající údaje o uživateli na servery v Číně. Aplikaci ani její soubory nelze z telefonu odstranit. Schopnosti této aplikace odpovídají běžným parametrům RAT (Remote Access Tool) a může tak o vás zjistit opravdu vše a poslat to na servery k analýze.

Velmi pěkný popis chyby CVE-2014–0257 v DCOM interface umožňující uniknout z Internet Explorer sandboxu.

Tři 0day exploity se šíří internetem jako mor a jsou aktivně využívány kyberzločinci. CVE-2014–4114 se nachází ve Windows OLE a postihuje prakticky všechny podporované verze Windows. Útočník úspěšnou exploitací může docílit spuštění kódu pod právy aktuálního uživatele. CVE-2014–4148 se nachází v procesu zpracování TrueType Font. I v tomto případě je rozsah postižených verzí Windows srovnatelný s podporovanými verzemi. A konečně CVE-2014–4113 umožňuje eskalovat práva.

Analýza SandWormu – jednoho z trojice aktuálně zneužívaných 0day exploitů pro Windows, konkrétně CVE-2014–4114. Tato chyba byla pravděpodobně využita Ruskem během kyberšpionážní kampaně mířící na NATO, Evropskou unii a telekomunikační a energetický sektor.

Mateusz Jurczyk (j00ru) přednášel na konfereni SECURE 2014 ve Varšavě o možnosti napadení počítače při analýze virového kódu díky chybám v použitých nástrojích. Při té příležitosti zveřejnil sadu chyb v celosvětově známém debuggeru Ida Pro. Přichází snad po období obrany doba, kdy bude malware běžně útočit na své narušitele?

Starší chyba CVE-2013–2729 postihující Adobe Reader a Acrobat se stala stěžejním kamenem při kampani kyber-kriminálníků cílících na bitcoinové stránky. Po otevření přílohy ve formě PDF souboru doručeného mailem dojde k vykonání exploitu a stažení varianty malware DYREZA.

11 let. Přesně tolik dostal údajný šéf jedné z nejsofistikovanějších kyberkriminálních skupin, Sergej Nikolajevič Čurikov. Jeho skupina vybrala z účtů 9 milionů dolarů přes 2100 automatů ve 280 městech po celém světě.

Pravděpodobně hackerská skupina Cyber Berkut stojí za útokem na elektronické billboardy v Kyjevě den před parlamentními volbami. Na těchto bilboardech byly následně vysílány děsivé fotografie vydávané za masakr způsobený ukrajinskou armádou v oblasti Luhanska a Donětska. Naštěstí se následně ukázalo, že snímky pochází z roku 1995 z oblasti Grozného v Čečensku. Snímky „bleskově využila“ ruská státní televize Kanal 1. To samo o sobě ukazuje na fakt, že Rusko pokračuje ve své snaze zkreslování skutečností a uvádění v omyl.

Na klasické PHP backdoory jsme si již za ty roky tak nějak všichni zvykli. Poměrně dost jich mohou zájemci nalézt například na Security-Portal.cz. Co ale takové ASP? Světe, div se! Situace je zde prakticky totožná jako v případě PHP, jen se o ní tak moc nemluví. V článku je popsána analýza jednoho zachyceného ASP backdooru.

Pravděpodobně v rámci ruské špionáže se podařilo neznámým hackerům nabourat do části sítě Bílého domu. K incidentu došlo někdy před dvěma až třemi týdny.

O tom, že ani dvoufaktorová autentizace není všemocná, vypovídá příběh z reálného života. Grant Blakeman popisuje, jak došlo ke kompromitaci jeho Instagram účtu pomocí Gmailu.

Podrobná analýza RAT (Remote Access Tool/Toolkit) ZxShell/Sensocode využívaného skupinou Group 72 při vysoce sofistikovaných útocích na vysoké hráče z řad letectví, obrany nebo médií.

Microsoft uvolnil one-click fix pro vypnutí SSLv3 ve všech podporovaných prohlížečích Internet Explorer. Důvodem tohoto počinu je nedávno objevená zranitelnost pojmenovaná Poodle.

Služba Samsungu “Find my Mobile” obsahovala CSRF chybu, díky které bylo (samozřejmě teoreticky) možné podsunout oběti odkaz na web, díky kterému si mohla oběť zablokovat vlastní mobil.

Google přidal další dvoufaktorovou autentizaci. Spolu s Google Authenticatorem je nyní možné použít i USB token s podporou protokolu U2F (Universal 2nd Factor) vydaný FIDO Aliancí. Samozřejmě je nutná podpora ze strany prohlížeče. Chrome U2F umí, u Firefoxu můžete trackovat bug 1065729. Jednoho krásného dne si třeba nebudeme muset pamatovat jediné heslo.

Nightmare je název distribuovaného fuzzingového řešení s webovým rozhraním napsaným v Pythonu. Ideální pro každého, kdo při hledání zranitelností dává přednost fuzzingu před manuální analýzou kódu. Doporučuje dvanáct z deseti agentů NSA.

Známý projekt ShodanHQ spustil novou službu: Industrial Control Systems je mapa všech detekovaných serverů v Internetu, které „ovládají svět kolem nás“. Jedná se o systémy ovládající klimatizace, světla v divadle, turbíny v elektrárnách.

Ve zkratce

-

Slajdy z letošního HITB jsou nyní dostupné na webu konference

-

Kritická chyba typu SQL injection v Drupalu od verze 7.32 umožňuje upravit heslo admina

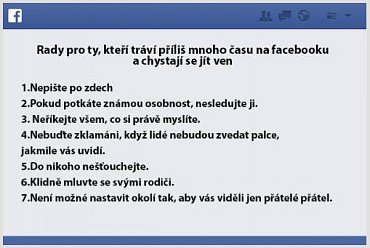

Pro pobavení

Závěr

Tento seriál vychází střídavě za pomoci konzultantů firmy Datasys a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.