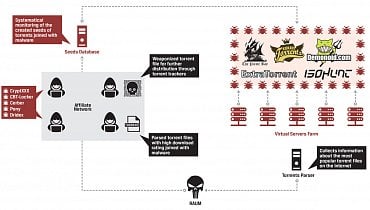

Společnost InfoArmor objevila speciální nástroj používaný k distribuci malware přibalením do oblíbených torrent souborů. Kyber zločinci sledují vývoj v oblasti stahování videa, hudby, software a dalšího obsahu a vytvářejí podle toho torrenty obohacené o malware. Ty pak umisťují na známé torrent trackery. K tomu využívají nástroj pojmenovaný RAUM. Samotná služba je pak nabízena na bázi modelu Pay-Per-Install, kdy jsou provozovatelé placeni za distribuci malware skrz modifikované torrent soubory.

Provozovaná infrastruktura je založená na speciálním monitorovacím systému, který dovoluje těmto zločincům sledovat aktuální trendy v oblasti stahování. InfoArmor uvádí, že jen za poslední měsíc bylo pomocí infikovaných torrentů nakaženo 12 milionů uživatelských zařízení. Ve spojitosti s RAUM jsou šířeny soubory malware jako je CryptXXX, CTB-Locker a Cerber, bankovní trojan Dridex, spyware Pony a další. Experti společnosti InfoArmor identifikovali v odhalené infrastruktuře útočníků přes 1 639 000 záznamů sesbíraných od infikovaných obětí. Ty obsahovaly přihlašovací údaje k různým on-line službám, hrám, sociálním sítím či firemním zdrojům.

Provozovatelé této infrastruktury také využívali kompromitované účty již napadených obětí, které byly členy některého ze zneužívaných trackerů jako The Pirate Bay či ExtraTorrent. Tyto účty pak používali k nahrání vlastních torrentů tak, aby zvýšili jejich důvěryhodnost. V některých případech tak životnost těchto torrentů přesáhla jeden a půl měsíce, během nichž zaznamenaly tisíce stažení.

Původně byl používán k distribuci torrent souborů s malwarem klient uTorrent, později začali tito kyber zločinci využívat vlastní infrastrukturu, která jim umožňuje spravovat nové seedy za použití virtuálních serverů i hacknutých zařízení.

Provozovatelé také pečlivě sledují vytvořené seedy z pohledu jejich detekce antivirovými nástroji a přiřazují jim stavy jako uzavřený či detekovaný antivirem. Asi nepřekvapí, že podle autorů jsou jednou z nejoblíbenějších kategorií pro vytváření těchto torrentů online hry pro PC.

Naše postřehy

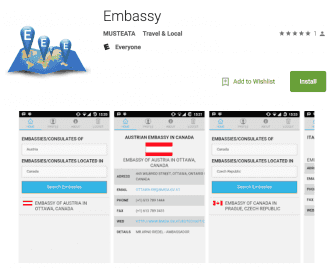

Z Google Play byly odstraněny čtyři aplikace, které obsahovaly malware Overseer. Jedna z aplikací sloužila cestovatelům k vyhledávání ambasád v zahraničí, další se maskovaly jako zprávy z Ruska či z Evropy. Samotný malware Overseer dokáže ze zařízení získat velké množství informací, od kontaktů, účtů uživatele či geolokačních údajů až po informace o zařízení, jako je IMEI.

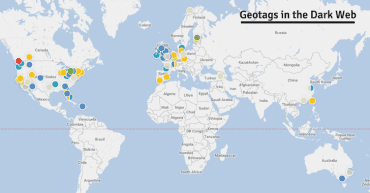

Vzhledem k obecným zkušenostem s čištěním metadat ze strany extrémistů, či uživatelů šířících materiály zachycující zneužívání dětí bych toto nečekal. Analýzou EXIF dat z 223 471 unikátních obrázků posbíraných na ilegálních obchodech v rámci Darknetu bylo nalezeno celkem 2 276 obrázků s geolokačními informacemi. Odstraněním duplicit pak výzkumníci získali celkem 229 unikátních souřadnic fotografií nabízených drog, zbraní a dalšího „zboží“.

Na webu vládního CERT je nyní k dispozici Zpráva o stavu kybernetické bezpečnosti za rok 2015. Zpráva se zabývá například vývojem legislativy, mezinárodní spoluprací, osvětou a nejvýznamnějšími incidenty. Kromě incidentů souvisejících se špionážním malware či útoků na webové stránky se vládní instituce, tak jako i ostatní firmy a uživatelé, potýkaly především s velkým nárůstem ransomware.

Některé ze zranitelností záplatovaných předminulý týden společností Microsoft byly údajně používány při útocích na uživatele prohlížeče Explorer již od roku 2014. Záplatované zranitelnosti byly společnosti Microsoft reportovány v květnu 2016.

V Americe pokračuje boj kvůli serveru Playpen, který nabízel svým návštěvníkům materiály zobrazující zneužívání dětí. Již třetí soudní dvůr odmítl důkazy, které se FBI podařilo shromáždit díky „malware“, který dokázal FBI získat MAC adresu a skutečnou IP adresu návštěvníků stránek Playpen přicházejících přes síť Tor.

Na jednom z předměstí Melbourne někdo vhodil do poštovních schránek místních obyvatel USB Flash disky, obsahující malware. Lidská zvědavost zjevně opět zvítězila nad opatrností a místní policii tak nezbylo než vydat na jejím webu varování.

Společnost Yahoo potvrdila únik půl miliardy uživatelských účtů. Podle Yahoo mohou být součástí uniklých informací jména, emailové adresy, telefonní čísla, data narození, hashe hesel (většina s pomocí bcryptu) a v některých případech také šifrované či nešifrované bezpečnostní otázky a odpovědi na ně. Doufejme, že to nedopadne jako posledně, při úniku dat z LinkedIn.

Turecká rozvědka kompromitovala server umístěný v Litvě a používaný aplikací ByLock, určenou k posílání zpráv. Díky tomu se rozvědce podařilo získat informace o členech skupiny FETO a jejich vzájemné komunikaci. Na serveru totiž byly všechny zprávy, hesla a IP adresy uloženy v plaintextu.

Tohle by mohlo být i v sekci pro pobavení. Nedávno uniklé nástroje a 0-day exploity spojované s NSA prý nebyly získány při nějakém průniku do systémů NSA, ale právě naopak, při jedné z jejích operací. Údajně je měl agent NSA před třemi lety zapomenout na vzdáleném serveru, kde pak byly nalezeny ruskými hackery. NSA prý o úniku věděla, ale přesto se rozhodla mlčet a nevarovat dotčené společnosti, kterými jsou Cisco, Juniper či Fortinet.

Ve zkratce

- Firma nabízející ochranu proti DDoS útokům provádí BGP Hijacking

- Nekonečná vlna spamů s Lockym

- Oznámen Jailbreak iPhone 7

- Kritická zranitelnost v OpenSSL

- Google bude automaticky revokovat OAuth 2.0 tokeny při resetu hesla

- EFF varuje policii a soudy před přílišným spoléháním na IP adresy

- Ransomware se stává lépe cíleným a nákladnějším

- Cisco našlo nový 0-day exploit spojený s NSA

- Nový Wi-Fi router dokáže zjistit, jak se cítíte

- Čínští hackeři vzdáleně ovládli Teslu Model S

- V Severní Koreji je jen 28 domén

- Únos facebookové stránky během deseti sekund

- Firefox 49 opravuje kritické zranitelnosti

- DDoS útoky jsou primárním účelem IoT malware

- 1Tbps DDoS útok na hosting OVH

Pro pobavení

Nečekané narušení fyzické bezpečnosti

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.