Ransomware je s námi třicet let

Co se dozvíte v článku

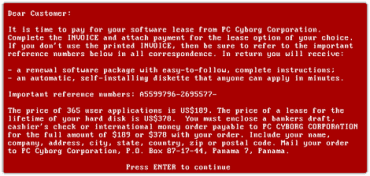

Je to přesně třicet let, co se na světě objevil první ransomware, tedy software, který vybírá výpalné za zachování dat. Stalo se to už na konci roku 1989, kdy byl distribuován na disketách delegátům konference světové zdravotnické organizace o AIDS ve Stockholmu.

Běžel na systému MS-DOS a počítal starty systému. Když napočítal do devadesáti, zašifroval jména všech souborů a zobrazil obrazovku požadující výkupné. To se tehdy posílalo poštou do jistého P. O. boxu v Panamě. Zpráva na serveru ZDNet neuvádí, zda zaplacení výkupného skutečně vedlo k rozšifrování názvů souborů, jisté ale je, že díky slabé šifře bylo možné názvy souborů rozšifrovat i bez placení. Tak ostatně začal ten věčný souboj výrobců virů a antivirových řešení, který pozorujeme dodnes.

Útoky neustávají ani o Vánocích

Blížící se konec roku a s ním spojené uzávěrky dělají obvykle těžkou hlavu zaměstnancům finančních oddělení, zatímco techničtí pracovníci, IT nevyjímaje, touto dobou obvykle vybírají dovolené. Pro organizátory phishingových kampaní je to nadmíru vhodná konstelace okolností a také ji řádně využívají.

Vládní CERT proto nedávno vydal varování před botnetem Emotet, malwarem TrickBot a ransomwarem Ryuk, které se pomocí falešných e-mailových zpráv snaží infikovat koncové stanice s Windows. Stačí drobná nepozornost přepracovaného zaměstnance a může dojít k velkému průšvihu. Ostatně, případy nemocnice v Benešově a společnosti OKD z nedávné doby ukazují, jak nepříjemný takový útok ransomwaru může být.

Stále nevíme, kdo stojí za útokem náhodnými DNS dotazy

Přibližně od roku 2014 se na internetu vyskytuje útok na DNS servery pomocí náhodných subdomén. Dodnes se přitom přesně neví, jaký botnet za útoky stojí. Určitá varianta útoku byla objevena v botnetu Mirai, to však není přesně ten útok který se objevuje každý den posledních pět let. Jeho detailní analýzu zveřejnil Renée Burton ze společnosti Infoblox, který o tématu napsal i podrobnější odborný článek. V něm analyzuje detaily jednotlivých útoků a odhaluje, že všechny útoky mezi lety 2014 a 2018 měl zřejmě na svědomí stejný kód, který byl teprve nedávno vylepšen tak, aby například střídal typy dotazů nebo používal slovníková slova místo náhodných řetězců.

Po stopách zprávy smrti pro WhatsApp

Společnost Check Point Research zveřejnila detailní technický popis zneužití nedávné zranitelnosti známé aplikace WhatsApp. Pro úspěšný útok bylo nezbytné injektovat do konverzace poškozenou zprávu. Aby to bylo možné, bylo zapotřebí vstoupit do komunikace webové aplikace WhatsApp Web, která slouží pro snadné dálkové ovládání mobilní aplikace z pohodlí webového prohlížeče. Po vložení zprávy, která místo jména účastníka obsahuje neplatný ukazatel, všechny aplikace WhatsApp, které takovou zprávu obdrží, havarují a to i opakovaně. Dokud nebyla zranitelnost opravena, nebylo jiné cesty, než příslušnou konverzaci neotvírat.

Nový botnet používající distribuovanou tabulku hashů

Na blogu Netlab 360 se objevila detailní analýza nového botnetu, který výzkumníci pojmenovali Mozi. Ten se šíří zejména telnetem do domácích routerů zabezpečených slabými hesly, k šíření používá i desítku exploitů známých zranitelností domácích routerů a IoT zařízení. Pro vlastní komunikaci jednotlivých uzlů botnetu mezi sebou je použita technika DHT. Protože jsou používány stejné uzly, jaké používá Bittorrent, je téměř nemožné tuto komunikaci zablokovat bez nežádoucích vedlejších efektů.

Automatická konfigurace Office365 prozradí funkční e-mailové adresy

Služba automatické konfigurace e-mailových klientů pro Office365 umožňuje snadno zjistit, které e-mailové adresy jsou funkční a to pomocí stavového kódu webserveru. Podle komentáře vzorového řešení jde o vlastnost, nikoli chybu. Zjišťování existence schránky probíhá přímo na serverech Microsoftu, takže u vlastní oběti nezanechá žádné stopy.

Pro pobavení

Děkujeme za přízeň, kterou seriálu Postřehy z bezpečnosti věnujete a doufáme, že jej budete pozorně sledovat i nadále.

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…