Microsoft Teams zneužitý k distribuci malware

Bezpečnostní výzkumnící objevili, že útočníci začínají více využívat platformu Microsoft Teams pro distribuci malware. Útočníci získají, zatím neznámým způsobem, přístup do konverzací na této platformě a do chatovacích vláken přidají škodlivý dokument či spustitelný soubor. Po spuštění těchto souborů získá útočník plný přístup k systému.

Ačkoli je útok velice jednoduchý, může být z pohledu útočníků velice efektivní. Uživatelé jsou většinou opatrní při práci s e-mailovou komunikací, kvůli vzdělávání v rámci security awareness školení, ale u komunikačních platforem, jako je například Microsoft Teams, už tomu tak často nebývá.

Nový botnet napsaný v Golangu cílí na kryptoměny

Nový a aktivně vyvíjený botnet nazývaný Kraken, který je napsán v jazyce Golang, útočí na zařízení s operačním systémem Windows. Tento botnet využívá SmokeLoader backdoor a downloader, pomocí kterých se šíří na další Windows systémy.

Po napadení systému si tento botnet zajistí perzistenci přidáním novým klíčů do registrů. Dále také nastaví výjimku do Microsoft Defenderu. Poté do systému nainstaluje další škodlivý software, který má za úkol krást citlivé informace, specificky se instaluje RedLine Stealer. Botnet však sám obsahuje zabudované možnosti pro krádež informací spojených s pěněženkami na kryptoměny.

Závažná RCE zranitelnost v Apache Cassandra

Výzkumný tým společnosti JFrog nedávno odhalil zranitelnost umožňující vzdálené spuštění kódu (RCE) ve službě Apache Cassandra. Zranitelnosti byl přiřazen identifikátor CVE-2021–44521 a byla ohodnocena CVSS 8.4. Pozitivní zprávou je to, že zranitelnost se týká pouze systémů s konkrétní nestandardní konfigurací. Na druhou stranu, vzhledem k rozšíření a popularitě databáze, se dá ale předpokládat, že nestandardní nastavení jsou poměrně běžná. Zneužití zranitelnosti je navíc relativně jednoduché a byl k němu publikován proof-of-concept exploit.

Konkrétně zranitelnost při špatné konfiguraci postihuje funkce vytváření uživatelsky definovaných funkcí (UDF) k provádění vlastního zpracování dat v databázi. Ke spuštění těchto funkcí Cassandra využívá javascriptový engin Nashorn. Přes ten může potenciální útočník přistoupit k systémovým Java třídám a využít je ke spuštění libovolného Shell příkazu.

Jelikož je Apache Cassandra velmi populární v DevOps a cloud-native vývoji, nezbývá než doporučit uživatelům provést poslední aktualizace obsahující záplaty, popřípadě projít konfigurační soubory instancí Cassandry, aby zjistili, jaké je riziko zneužití zranitelnosti.

Osobní údaje členů ISOC vystaveny na internetu

V prosinci loňského roku narazili výzkumníci společnosti Clario na otevřené nechráněné cloudové úložiště Microsoft Azure Blob storage, patřící mezinárodní neziskové organizaci ISOC (Internet society). V úložišti byly do internetu vystaveny miliony JSON souborů, které obsahovaly celá jména členů ISOC spolu s adresami jejich bydliště, e-mailovými adresami, pohlavím, přihlašovacími údaji a hašem hesla. Podle ISOC bylo bezpečnostní narušení způsobeno nesprávnou konfigurací úložiště dodavatelem třetí strany MemberNova.

Ihned po nahlášení problému začala organizace pracovat společně s MemberNova na nápravě. Ve spolupráci s forenzními experty třetí strany zjistili, že s největší pravděpodobností ke členským datům nebylo z internetu přistoupeno. Podle dostupných informací bylo úložiště veřejně přístupné nejméně jeden měsíc. Zpráva o incidentu byla zveřejněna z bezpečnostních důvodů až minulý týden.

Rozostření informací v dokumentech lze rozklíčovat

V případě, kdy je potřeba anonymizovat některé textové informace z dokumentů či obrázků, dá se použít několik technik pro skrytí textu. Jednou z nich je rozostření textu, tak, aby nebyl čitelný. Výzkumník Dan Petro přijal výzvu společnosti Jumpsec a pokusil se vytvořit nový proof-of-concept nástroj, který by překonal v rozpoznávání nástroj již existující (výzva spočívala v rozpoznání textu, který tento nebyl schopen rozpoznat).

Ve svém programu implementoval několik vylepšení, jako například testování různého umístění textu v mřížkách pro rozostření a řešení problému přetékání písmen v mřížkách mezi sebou. Jeho nástroj má poměrně velkou úspěšnost a podařilo se mu zadaný text z výzvy úspěšně převést zpět do čitelné podoby. Dan výsledek odeslal a dostal potvrzení, že výzvu úspěšně dokončil. Je tedy jasné, že rozostření není bezpečný způsob anonymizace textových informací a měli bychom místo něj text nahradit například černým obdélníkem.

Otec odstřihl od internetu svoje děti celé město

Ve francouzské obci Messanges a jejím okolí si někteří občané začali stěžovat, že jim mezi půlnocí a třetí hodinou ranní nefungují mobilní služby, společně s mobilním internetem. Operátor kontaktoval kontrolní orgán pro kontrolu radiového vysílání French Agence Nationale des Fréquences (ANFR), který začal s vyšetřováním.

ANFR zjistil, že na místě je použita rušička signálu, která brání okolním telefonům v přístupu k mobilním vysílačům a také lokalizovala místo zdroje rušícího signálu. Ten byl v jednom z domů, kde bydlela rodina s dětmi. Otec rodiny byl znepokojen závislostí dětí na internetu, a to i díky izolaci v době pandemie Covid-19, a proto se rozhodl najít řešení na internetových fórech.

Zde našel výše zmíněnou rušičku, kterou nastavil, aby fungovala v požadované hodiny. Dle jeho vlastních slov neplánoval odstřihnout okolní město od internetu. Užití rušičky je však ve Francii nezákonné, a proto mu hrozí trest odnětí svobody až na půl roku a peněžitá pokuta do výše 30 000 eur.

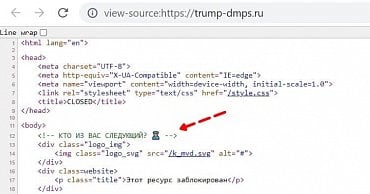

Zatčeni provozovatele fór pro přeprodej informací o kartách

Zatýkání se týká webových fór Trump‘s Dumps, Ferum, a SkyFraud, které kriminálníci využívají pro přeprodej karetních informací. Na stránkách se teď vyskytuje vzkaz, že stránky jsou mimo provoz během operace bezpečnostních služeb a zároveň obsahují skrytý vzkaz (volně přeloženo: kdo z vás je další?) pro další provozovatele kriminálních aktivit.

Existují odhady, že tímto útokem z oběhu zmizelo až 50 procent ukradených karetních informací na černém trhu, bohužel se dá očekávat, že prodejci přejdou na některá menší fóra, která stávající velice rychle nahradí. Zatýkání navazuje na předchozí aktivity ruské bezpečnostní služby FSB, která minulý měsíc zatkla ransomware gang REvil.

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…