Žluté lepicí lístečky a falešná zpráva o útoku na Havaj

Na Havaji byla mezi obyvatele nedopatřením vypuštěna poplašná zpráva o balistických střelách. V oficiálním interview přímo s operátory střediska, kde se chyba stala, se ukázalo, že operátoři mají papírky s hesly nalepené na monitorech. Doufejme, že do příště si hesla schovají alespoň pod klávesnice.

Přejete si ponechat výchozí heslo? [Y/n]

Intel Active Management Technology (AMT) vzbuzuje v mnohých uživatelích nelibost. Na začátku týdne jsme na Rootu psali o staronovém problému, který rozvířil média. Za jistých podmínek totiž útočník dokáže obejít heslo BIOSu, TPM i BitLockeru. Popisovaný útok je však úspěšný jen když správce počítače nezměnil výchozí heslo. Ovšem ukazuje se, že ponechání výchozích hesel není ojedinělé.

Remote Code Execution na bezdrátové infuzní pumpě

Scott Gayou na GitHubu zveřejnil svůj bezpečnostní průzkum bezdrátové infuzní pumpy Smiths Medical Medfusion 4000. Článek čtenáře provede postupem Scotta od prvního kontaktu se zařízením až po dokumentaci a nahlášení nalezených vážných zranitelností (mimo jiné buffer overflow).

Remote Code Execution v Chrome na Androidu

Google na svém Android Developers blogu informuje o zranitelnosti v Chrome pro Android. Výzkumník Guang Gong za nahlášení chyby obdržel odměnu v podobě 105 tisíc dolarů. Chyba byla opravena v prosincové záplatě. Chyba byla demonstrována na telefonu Google Pixel, který byl jediným zařízením, které úspěšně prošlo soutěží 2017 Mobile Pwn2Own.

Od policie jako dárek infikovaný USB flash disk

Tchajvanská policie vydávala vítězům kvízu jako dárek 8GB flash disky. Ukázalo se však, že pětina disků byla infikována malwarem. Jednalo se o škodlivou binárku cílící pouze na 32bitové systémy. Malware se pokoušel spojit se servery, které byly odstaveny už v roce 2015. Policie se účastníkům omluvila. Z vyšetřování vyplynulo, že dodavatel disků namátkově testoval, zda skutečně mají uvedenou kapacitu. Stanice, na které byly některé flash disky otestovány, však byla infikována stejným malwarem.

S trochou nadsázky by výherci kvízu mohli infikovaný flash disk brát jako bonusový level kvízu :-)

Let's Encrypt ruší jednu z validačních metod

Frans Rosén z Detectify labs zveřejnil obsáhlý článek, který zachycuje celý příběh od zranitelných hostingů až po odebrání jedné z validačních metod. Na Rootu jsme se zablokování validací pomocí self-signed certifikátu již věnovali. Pokud si však chcete přečíst celý příběh očima hlavního aktéra, článek How I exploited ACME TLS-SNI-01 issuing Let's Encrypt SSL-certs for any domain using shared hosting za to určitě stojí.

Zajímavosti

Myslíte si, že znáte JavaScript? Pak byste u pracovního pohovoru jistě správně odpověděli na následující otázku:

Je možné, že (a == 1 && a == 2 && a == 3) bude v JavaScriptu vyhodnoceno jako true?

Řešení naleznete v odpovědích na StackOverflow.

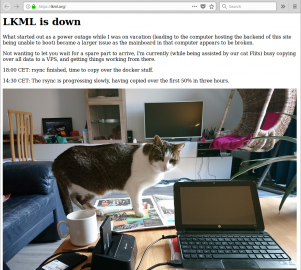

Linux Kernel Mailing List se přestěhoval ze sklepa do mraků

Známý server lkml.org byl v průběhu minulého týdne nedostupný. Správce na situaci reagoval na Twitteru. Ve své odpovědi zmínil, že celé lkml.org je hostované na jeho domácím serveru. Při přesunu do cloudu asistovala kočka.

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.