Útok (nejen) na systémy národní tiskové agentury Ukrajiny

Ukrajinské úřady v pátek informovaly o závěrech vyšetřování útoku na systémy ukrajinské národní tiskové agentury Ukrinform, v rámci něhož došlo k porušení dostupnosti a integrity vybraných systémů a jehož se měli 17. ledna dopustit členové APT skupiny označované „Sandworm“. Jmenovaná skupina bývá obvykle spojována s ruskou vojenskou zpravodajskou službou GRU a je jí mj. připisováno autorství malwaru NotPetya.

Ukrajinský národní tým pro reakci na bezpečnostní incidenty CERT-UA ve svém prohlášení uvedl, že v návaznosti na výše zmíněný útok, který byl údajně „jen částečně úspěšný“, identifikoval v systémech Ukrinformu celkem pět nástrojů pro likvidaci dat (tzv. wiperů) cílených na různé platformy.

Společnost ESET v pátek paralelně informovala o identifikaci nového wiperu nazvaného SwiftSlicer, který byl údajně užit při útoku na nejmenovanou ukrajinskou organizaci, a jehož autorem má být rovněž skupina Sandworm.

Výše uvedené události dobře dokládají, že ačkoli kybernetické útoky v souvislosti s válkou na Ukrajině již nejsou mainstreamovými médii zmiňovány tak často jako na začátku konfliktu, jejich intenzita nijak nepolevila.

Mezinárodní policejní zásah proti ransomwaru Hive

EUROPOL a Ministerstvo spravedlnosti USA publikovaly ve čtvrtek informace o akci, na níž se podílely policejní orgány celkem 13 zemí a při níž se podařilo převzít kontrolu nad servery užívanými operátory ransomwaru Hive pro publikaci zcizených dat a další komunikaci. Policejním orgánům se rovněž podařilo získat přístup k dešifrovacím klíčům, které tak mohly být poskytnuty obětem zmíněného ransomwaru.

Přestože lze přepokládat, že převzetí infrastruktury nebude znamenat konec škodlivých aktivit skupiny za ransomwarem Hive, jde bezpochyby o velký úspěch na poli boje proti vyděračskému škodlivému kódu.

Zmínku zaslouží, že dle vyjádření amerického Ministerstva spravedlnosti předcházel převzetí infrastruktury mj. průnik do systémů skupiny za ransomwarem Hive ze strany FBI v červnu minulého roku, v důsledku čehož byla FBI schopná poskytovat obětem dešifrovací klíče již od tohoto měsíce.

GoTo informovalo o úniku zákaznických dat

Další dohru měl v uplynulém týdnu útok na systémy užívané společností LastPass z minulého roku.

Organizace GoTo, dříve LogMeIn, která je vlastníkem společnosti LastPass, totiž v uplynulém týdnu informovala, že v důsledku loňského průniku neznámých útočníků do cloudového prostředí, které využívaly obě jmenované organizace, došlo vedle úniku dat společnosti LastPass (který měl citelné a masivně medializované následky) i k úniku dat zákazníků samotné společnosti GoTo.

Dle informací, které společnost GoTo poskytla svým klientům, získali útočníci přístup k šifrovaným zálohám, které obsahovaly uživatelská jména, hashovaná (a solená) hesla a další data zákazníků, kteří užívají její vybrané produkty.

Apple publikoval záplatu pro stará zařízení s iOS 12

Společnost Apple publikovala v pondělí záplatu pro zranitelnost CVE-2022–42856, která byla v aktuálně podporovaných zařízeních opravena již v rámci iOS 16.2, i pro starší systémy s iOS 12.

Apple k publikaci záplaty přistoupil po zjištění, že jmenovaná zranitelnost byla aktivně zneužívána na zařízeních s operačním systémem iOS s verzí nižší než 15.1.

Nově je tak možné proti výše zmíněné zranitelnosti, která umožňuje způsobit s pomocí specificky formátovaného webového obsahu spuštění libovolného kódu, ochránit i iPhone 5s, iPhone 6, iPhone 6 Plus a iPad Air, iPad mini 2, iPad mini 3 a iPod touch šesté generace.

Záplaty pro kritické zranitelnosti VMware vRealize Log Insight

Společnost VMware publikovala počátkem týdne záplaty pro 4 zranitelnosti ve svém analytickém nástroji vRealize Log Insight.

Dvě z těchto zranitelností (tzv. directory traversal a slabina v řízení přístupu) je potenciálně možné zneužít pro vzdálené spouštění libovolného kódu na zranitelných systémech a byly tak ohodnoceny jako kritické (CVSSv3 skóre 9,8).

CISA, federální úřad Spojených států zodpovědný za oblast kybernetické bezpečnosti, publikoval doporučení pro urychlenou aplikaci těchto záplat v prostředích, pro která jsou relevantní. Pro systémy, které není možné aktuálně záplatovat, je pak možné jako dočasné řešení použít workaround publikovaný spolu se záplatami.

Další zajímavosti

- NÚKIB vyzval odbornou veřejnost k připomínkování návrhu nového zákona o kybernetické bezpečnosti vycházejícího z NIS2

- CSIRT.CZ varuje – útočníci se po roce vrací k podvodným daňovým vratkám

- V iOS 16.3 a macOS Ventura 13.2 přibyla podpora hardwarových bezpečnostních tokenů

- Útočníci začali masivněji využívat OneNote dokumenty pro šíření malwaru

- Publikován onedump.py – nástroj pro analýzu OneNote dokumentů

- Microsoft bude od března blokovat XLL soubory pro Excel stažené z internetu

- Kriminalisté obvinili muže, který přechovával téměř 500 fotografií a 1000 videí s dětskou pornografií, na základě informací ze servisu výpočetní techniky

- Nové analýzy naznačují snižování výnosů z ransomwaru

- Rusko vloni údajně (a nikterak překvapivě) zažilo největší počet DDoS útoků v historii

- Na německé instituce byly po schválení dodání tanků Leopard na Ukrajinu podniknuty DDoS útoky

- Rusko zablokovalo přístup k webovým stránkám FBI a CIA, které obvinilo, že šíří nepravdivé informace

- Holandský občan údajně nabízel k prodeji osobní data většiny obyvatel Rakouska

- Microsoft publikoval opětovné doporučení pro důsledné záplatování Exchange serverů

- Výzkumný tým společnosti Akamai publikoval PoC exploit pro zranitelnost Windows CryptoAPI umožňující za určitých okolností podvrhovat certifikáty

- Internet Systems Consorcium publikovalo záplaty pro zranitelnosti DNS systému BIND

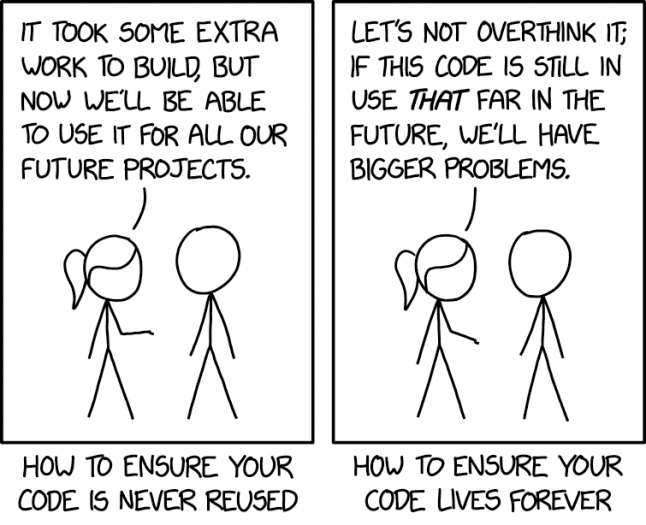

Pro pobavení

Surely (no one/everyone) will (recognize how flexible and useful this architecture is/spend a huge amount of effort painstakingly preserving and updating this garbage I wrote in 20 minutes)

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…