Yahoo opravilo velice vážnou chybu typu SQL injection, ale spíše celá aplikace je koncepčně úplně špatně. Heslo pro plný přístup do administrační sekce bylo v databázi zakódované ve formátu Base64. Čili tak bezpečné jako kdyby bylo v clear textu. Chyba umožňovala ve výsledku nahrát jakýkoliv soubor a spustit kód (RCE) s oprávněním roota, což je v dnešní době až překvapivě hloupá chyba. Navíc tomu Yahoo nasadilo korunu v tom, že egyptský bezpečnostní odborník Ebrahim Hegazy, který tuto chybu objevil, nedostal žádnou finanční odměnu. Nedovedu si představit co horšího než RCE by to muselo být. Podle print screenu to vypadá na aplikaci psanou společností Accenture.

Smutné je, že než aby se programátoři donutili naučit alespoň základy bezpečného programování a testování aplikací, tak se v dnešní době spíš implementují aplikační firewally (WAF), jejichž cílem je zamaskovat chyby programátorů a odškrtnout si položku “Bezpečnost” na seznamu úkolů projektových manažerů. V mnoha případech si však nikdo neuvědomuje, že špatně navržená aplikace je stále napadnutelná, i když ji chrání WAF. Jeden příklad za všechny, pokud dokážu predikovat session tokeny, tak to, že si ho sám změním v hlavičce, žádný WAF neodhalí. Je to validní dotaz splňující předem definované nebo naučené parametry.

Toto jsou základní kontroly:

- Identita, autentizace a řízení přístupu

- Validace všech vstupních parametrů a kódování

- Šifrování

- Správa uživatelů a session tokenů

- Správa chyb a výjimek

- Auditování a logování

Naše postřehy

S výše uvedeným souvisí uvolnění nové verze OWASP příručky pro testování bezpečnosti aplikací. Nejedná se o bezduché povídaní. Naopak. Naleznete zde konkrétní příklady, ukázky kódů a doporučené postupy, které použít. Pokud chcete být opravdu dobrý v bezpečném programování, tak doporučuji projít celý OWASP web. Pár dnů to zabere.

Chyby typu SQL Injection jsou s námi již více než deset let. I přes všechny snahy se za tu dobu stále nepodařilo tuto chybu vymýtit. V článku se můžeme dočíst, jaká řešení proti SQL Injection můžeme najít na trhu.

Příští verze Androidu (L) bude již také, jako iOS 8, šifrovat všechna data na zařízeních. V obou případech jsou privátní klíče uložené v zařízení a ani Google či Apple by se k nim neměly mít možnost dostat. Teoreticky samozřejmě.

Rozsáhlá studie na téma blackmarketů. Zabývá se nejen komoditami, ale rovněž samotnou strukturou a zvyklostmi.

PatchGuard je technologie Microsoftu monitorující, že ovladače, které běží na úrovni jádra v systému, nijak nemodifikovaly určité struktury, které by mohly infikovat (rootkity) či poškodit systém. Více informací zde. Kód pro vypnutí této technologie za běhu systému je zde. :)

Něco pro fajnšmekry. Analýza uniklého vzorku dropperu nechvalně známého vládního trojana FinFisher.

Nikdy jste nebyli na DEFCONu nebo BlackHatu a rozhodujete se, který navštívit? Tento článek od Matta Edmonsona by vám mohl pomoci. Ideálně na oba samozřejmě :)

PPL varuje před phishingovými zprávami, které se snaží vylákat citlivé a přihlašovací údaje. Když už jsme u tohoto tématu, tak na Facebooku se spolu se startem prodeje iPhone 6 šířila zpráva o možnosti nabíjet tento telefon v mikrovlné troubě. Je až zarážející, kolik lidí tomu opravdu věřilo a zkusilo to.

Deník Der Spiegel oznámil, že podle informací od Edwarda Snowdena NSA mělo tajný přístup k několika německým operátorům, včetně Deutsche Telekom. Operace měla opět vtipný název “Treasure Map” a cílem bylo zmapovat každé zařízení v Internetu a ty zobrazit na interaktivní mapě. Druhá, útočná, část měla zobrazit plán exploitace vybraných zařízení a bitevní mapu pro případ kybernetické války. Nepřipomíná vám to film WarGames?

Společnost Zscaler ve své studii popisuje úplný cyklus infekce oběti za pomoci jednoho z nejpoužívanějších exploit packů současnosti – Nuclear EP.

„A Cybercriminal's Guide to Exploiting DNS for Fun and Profit“ – asi není třeba rozvádět vzhledem k popularitě tohoto tématu.

Od LFI k úplnému ovládnutí WordPressu. Článek popisuje, jakým způsobem útočníci zneužívají autentizaci ve WordPressu za předpokladu, že došlo k vyzrazení obsahu skriptu wp-config.php.

Dostal se vám do rukou zapackovaný nebo obfuskovaný JS malware/skript? Nechce se vám zdlouhavě řešit jeho deobfuskace/rozpackování? Pak je služba jsbeautifier.org přesně pro vás.

Malware BoSSaBoTv2 zneužívá nedávno objevenou zranitelnost PHP-CGI umožňující přepisovat konfiguraci PHP a dokonce i spustit PHP kód na napadeném stroji. Samotný BoSSaBoTv2 je primárně určen pro těžbu kryptoměn (BTC a LTC) a anonymizaci (HTTP/S, SOCKS4/5).

Vojenské dodavatele pro US Transportation Command údajně během jediného roku dvacetkrát úspěšně nabourala skupina napojená na čínskou vládu. Nejedná se ani zdaleka o první podobný případ. Jedná se tedy o přípravu na kybernetickou válku? Neběží už?

Ve zkratce

- Jaký je průměrný plat IT manažerů (očividně ne v ČR)?

- …a jaký projektového manažera?

- iOS 8 s sebou přináší i velkou řadu opravených bezpečnostních chyb

- 99 % veškerého mobilního malwaru je psáno pro Android

- Apple aktivoval 2FA pro iCloud a iTunes

- FreeBSD Denial of Service

Pro pobavení

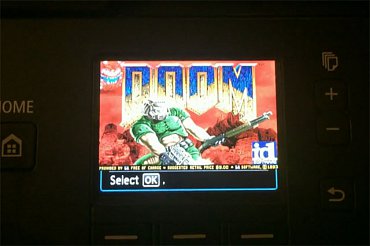

Kde byste nečekali klasickou střílečku Doom? Na tiskárně? Ale kdeže. Grafika by chtěla doladit, ale jinak úspěch (video).

Závěr

Tento seriál vychází střídavě za pomoci konzultantů firmy Datasys a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.