Malware v PyPI

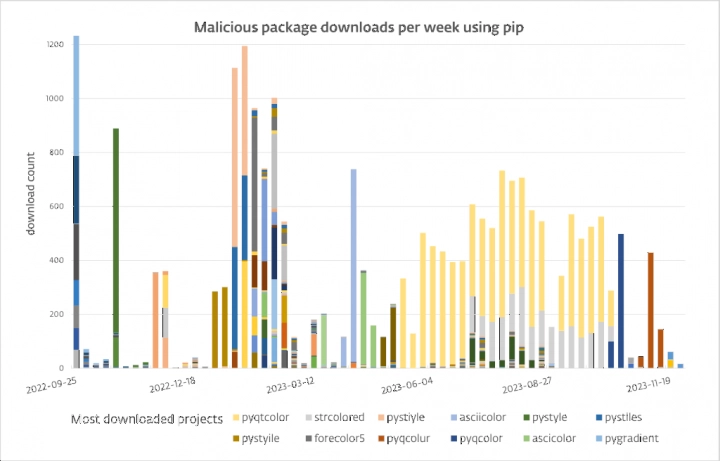

V oficiálním repozitáři pro Python PyPI bylo za letošní rok nalezeno 116 závadných balíčků v 53 projektech, které uživatelé od května 2023 stáhli více než deset tisíckrát. Uvedli to výzkumníci společnosti ESET ve své zprávě. Závadný kód umožňuje vzdálené spuštění kódu přes zadní vrátka, krádež dat a kryptoměny, snímání obrazovky a další škodlivé činnosti.

Na PyPI je řada balíčků jak ve zdrojové podobě, tak v sestavené pro konkrétní verzi Pythonu (tzv. wheels). Zatímco zdrojová podoba závadného balíčku je „čistá“, verze wheel je nakažená. Tu však správce balíčků pip upřednostňuje, takže si uživatel automaticky nainstaluje škodlivou verzi. V ní je obfuskovaný kód uložen zpravidla ve skriptech test.py, __init__.py, nebo setup.py.

Některé takové zavaděče malwaru zvládnou jak Linux, tak Windows, jiné jsou specializovány na konkrétní platformu. Například v kódu pro Windows bývá skrytý Powershell, který stáhne své pokračování. Pro pravidelné spouštění malware využívá pod Windows naplánovaný VB skript, v Linuxu automatické spuštění při naběhnutí desktopového prostředí.

Vše je dokončeno spuštěním zadních vrátek, která se přihlásí k řídícímu serveru, nebo je spuštěn W4SP Stealer, nebo monitor schránky. Jakmile se ve schránce objeví adresa nějaké kryptopeněženky, je přepsána adresou útočníka, načež je pravděpodobné, že uživatel následně tuto falešnou peněženku použije k zamýšlené transakci.

Seznam všech nalezených závadných balíčků naleznete na GitHubu.

Nové funkce Star Blizzardu

Microsoft ve svém čerstvém článku na blogu popisuje nové techniky, které ve své vylepšené verzi používá škodlivá, ruským státem podporovaná kampaň Star Blizzard. Tu Microsoft sleduje už delší dobu (dříve se aktivita nazývala SEABORGIUM) a ve svém blogu upozorňuje své zákazníky na tyto techniky, aby si mohli lépe zabezpečit své účty.

Jednou z nových technik je používání skriptů na straně serveru, které mají zamezit automatickému skenování infrastruktury aktérů Evilginx. Až do dubna letošního roku k tomu byla používána pouze hCaptcha. Nyní je to JavaScript, který shromáždí informace o prohlížeči (zapnuté pluginy, automatizační nástroje typu Selenium, apod.) a odešle je na server Evilginx, kde se vyhodnotí, zda má útok pokračovat, nebo zda je nebezpečí prozrazení.

Dalším vylepšením je využívání služeb pro e-mailový marketing HubSpot a MailerLite. Aktér jimi vytvoří marketingovou kampaň, jejíž původní marketingové URL nakonec po dalších přesměrováních končí na Evilginxu. Výsledný spear-phishing cílil zejména na ovládnutí portálu pro správu amerických grantů. Díky důvěryhodnosti platforem HubSpot a MailerLite takové maily nejsou vyhodnoceny jako phishingové, neboť e-mailové adresy neobsahují škodlivou doménu a ta se neobjeví ani v těle dopisu, protože URL generuje ve své doméně marketingová služba. Uživatel cílové stránce věří (vždyť přece mail prošel kontrolou) a svěří jí bez obav své přihlašovací údaje ke své schránce.

Star Blizzard dále chrání své podvodné PDF soubory proti detekci heslem. To bývá někdy ve stejném dopisu, někdy v následujícím. PDF bývá v jiných případech také uloženo na cloudovém úložišti (Proton Drive) a oběti je pak zaslán heslem zabezpečený odkaz.

Zatímco do srpna letošního roku Star Blizzard používal pro DGA omezený slovník, díky kterému byla doménová jména snadno odhalitelná, nyní útočníci své mechanizmy vylepšili a slova jsou nahodilejší. Přesto je pro DGA používán stále Namecheap jako registrátor, konvence pojmenování jsou podobné a pro certifikáty X509 je používán Let's Encrypt. Seznam těchto „ulovených“ domén je na konci již výše odkazované zprávy.

Co Microsoft zatím zcela neobjasnil, je využívání serverů poskytovatele DNS, pomocí nichž je skrýván překlad adres Evilginxových serverů.

Microsoft ve zprávě také uvádí, kdo je cílem kampaně. Jsou to vládní úředníci, výzkumníci mezinárodních vztahů, účastníci pomoci Ukrajině – a to jak na firemních, tak i na soukromých e-mailových adresách. Zároveň vysvětluje, jak se mají potenciální oběti chránit. Je potřeba seznámit se s obecnými principy phishingu, dát si pozor na maily vyzývající k přezkoumání přiloženého dokumentu – zejména od služby Proton a neklikat na tlačítka v rozmazaném či jinak nečitelném PDF.

Pokud už oběť na návnadu v PDF naletí, ještě by ji měl odradit podezřelý obrázek s captchou a následný přihlašovací formulář, který není hostován na očekávané doméně, ale na útočníkově doméně či v cloudu. Star Blizzard počítá i s dvoufaktorem a řekne si o ověření uživatelem. Na závěr jsou přidána i doporučení pro správce, jak mají účty svých uživatelů zabezpečit.

Využívání vadných instrukcí v malwaru

Analýzou nejnovějších triků, jak oklamat detekci hrozeb, se zabývá i článek na The Hacker News. Ten je věnován zdokonalování známých malwarů, opět vesměs šířených phishingovými kampaněmi. Tvůrci malwaru pravidelně sledují bezpečnostní zprávy a publikované analýzy a velmi pružně na ně reagují. Jedním z takových malwarů je GULOADER, určený pro stahování shellkódu a popsaný ve zprávě Elastic Security Labs. Tento zavaděč malwaru má řadu zajímavých maskovacích technik. Složité je například už samotné nalezení začátku vlastního kódu, neboť po spuštění je provedena řada nesmyslných instrukcí a skoků před tím, než začne „užitečná“ činnost.

V dalším běhu GULOADERu je pak úmyslně prováděn závadný kód, který je zpracován obsluhou výjimek VEH. Tam je zjištěno, zda nejsou nastaveny hardwarové breakpointy a pokud ano, dojde ke zhroucení. Pokud ne, pomocí kontextové tabulky a převzorkování je upraven čítač instrukcí. Neustálým skákáním v kódu na jiná, špatně nalezitelná místa při obsluze výjimek, které neustále přibývají, je kód velmi špatně analyzovatelný a zpětné inženýrství trvá dlouho. Ne však laboratořím Elastic Security, které v článku zveřejnily postup, jak sledovat i takto zastřený kód.

Vylepšení mají i další známé malwary, jako Agent Tesla, AsyncRAT, nebo ScrubCrypt. Na základě dřívějších analýz změnily svůj kód tak, aby musel projít novou analýzou a byl hůře vystopovatelný. K tomu jim pomáhá také obfuskace, steganografie a méně obvyklé typy souborů, které projdou antivirovou kontrolou.

Důležitá aktualizace Apache Struts

Pokud používáte framework Apache Struts, pak už máte, doufáme, zaktualizováno na verzi 2.5.33, popřípadě na verzi 6.3.0.2. Na závažnou zranitelnost CVE-2023–50164 upozorňoval Apache Security Bulletin už na začátku prosince. Zranitelnost je natolik nepříjemná, že v posledních dnech na ni leckdo upozorňuje znovu a důrazněji. Mezi nimi například i americká Agentura pro kybernetickou bezpečnost a bezpečnost infrastruktury (CISA).

Další zajímavé odkazy

- Oprava závažné zranitelnosti ve WordPressu: Wordpress 6.4.2 opravuje závažnou zranitelnost, která v kombinaci s dalšími chybami v pluginech může umožnit RCE.

- Operace BlackSmith: Nová kampaň skupiny Lazarus pokrytá třemi trojskými koni napsanými v DLangu a využívající síť Telegram.

- Oprava zranitelností Androidu: Tři zero-day zranitelnosti řeší nová bezpečnostní záplata, aktualizujte!

- Oprava dvanácti bezpečnostních chyb v iOSu: Aktualizace iOS 17.2 a iPadOS 17.2 řeší dvanáct chyb, nejhorší z nich umožňovala spuštění škodlivého kódu. Nouzové záplaty iOS 16.7.3 a iPadOS 16.7.3 řeší aktivně zneužívané zero-day zranitelnosti starších zařízení.

- Co dělat, když byla vaše společnost uvedena na Darknetu?: Zajímavá statistika úniku firemních dat s odkazem na příručku společnosti Kaspersky co dělat, pokud se to stalo také vám.

- Zneužívání OAuth k finačním útokům: Analýza finančně motivovaných útoků využívajících k zautomatizování službu OAuth.

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…