Dvě závažné zranitelnosti přineslo pravidelné měsíční záplatování produktů společnosti Microsoft.

Zranitelnosti u Microsoftu

První z nich je zranitelnost umožňující vzdálené spuštění kódu. Protože se nalézá ve službě Windows Remote Desktop Gateway, která umožňuje uživatelům i správcům vzdálený přístup k systému, jedná se o poměrně velký průšvih. Bohužel se stále najdou správci, kteří jsou schopni tuto službu vystavit přímo do Internetu a tak ji nechat napospas všem možným útokům.

Aktuálně záplatovaná zranitelnost by mohla tento přístup změnit, protože pro její zneužití není potřeba žádná interakce na straně uživatele, stačí pouze speciálně upravený DRP požadavek. Zranitelnost se týká systémů Windows Server 2012, Windows Server 2012 R2, Windows Server 2016 a Windows Server 2019.

Druhou zranitelnost objevila americká NSA (CVE-2020–0601) ve Windows 10. Ta umožňuje útočníkům podepsat škodlivý software tak, aby „vypadal“ bezpečně. Zneužitím této zranitelnosti lze v zásadě neověřený software vydávat za takový, který je podepsaný důvěryhodnou autoritou. Zranitelnost se nachází v knihovně crypt32.dll, která se používá k ověřování certifikátů. Není známo, jak dlouho o této zranitelnosti NSA věděla, než ji nahlásila Microsoftu. Ke zranitelnosti je dostupné bližší vysvětlení a Proof of Concept. A pokud si chcete ověřit, jestli je váš počítač zranitelný, můžete to zkusit například na těchto odkazech: whosecurve.com nebo curveballtest.com.

Zranitelné pluginy pro WordPress

Dva pluginy pro WordPress InfiniteWP Client a WP Time Capsule obsahují stejnou kritickou zranitelnost, díky které útočník může získat přístup do administrace bez znalosti hesla. Jediné, co útočník musí vědět, je jméno administračního účtu. Podle údajů knihovny pluginů WordPressu až 320 000 webů běží na zranitelných verzích dvou zmíněných pluginů.

Vzhledem k tomu, že se také jedná o logickou chybu, je těžké zranitelnost blokovat pomocí základních pravidel firewallu. Záplatované verze pluginů byly vydány již druhý den po nahlášení chyby. Každý, kdo používá WordPress a výše zmíněné pluginy, by měl provést aktualizaci pluginů.

Emotet, TrickBot a Ryuk na návštěvě v OSN

Minulý týden se na scénu opět dostala známá trojice Emotet, TrickBot, Ryuk. Po Benešovské nemocnici a OKD se tito tři králové podívali do zahraničí. Vše začalo v e-mailových schránkách 600 zaměstnanců OSN. Kriminálníci využili jako návnady přítomnost norské diplomacie v New Yorku a podepsali se za ní ve zprávě, která zněla přibližně: Ahoj, vyskytl se dnes nový problém. Co se týká této otázky, viz níže. Prosím dejte mi vědět, zda potřebujete něco dalšího.

Potom škodlivý dokument požádal o povolení k editaci, což spustilo klasickou katastrofu. První úřaduje Emotet, ten stáhne TrickBot, který začne rozkládat síť zevnitř a nakonec, když má dost, stáhne ransomware Ryuk. Vypadá to, že zločinci v roce 2020 budou čím dál více cílit na vlády a jiné vysoké cíle.

Apple opět vzdoruje FBI

Opět vyvstaly debaty na téma šifrování versus přístup bezpečnostních složek. V návaznosti na střelbu ve městě Pansacola na Floridě, kde v prosinci útočník zastřelil tři lidi a další zranil, byla společnost Apple oficiálně požádána FBI, aby odemkla jeho dva telefony iPhone.

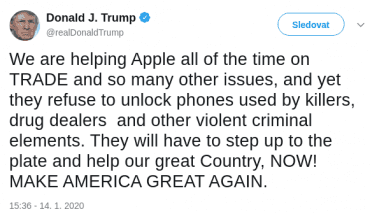

Apple stejně jako v podobném případě v roce 2016 odmítl s tím, že nechce do zařízení přidávat zadní vrátka, která by pak byla potenciálně zneužitelná útočníky a ohrozila by tak každého uživatele s telefonem iPhone. Reakce Apple vyvolala řadu kritiky, do které se na svém Twitteru zapojil i prezident USA Donald Trump.

Zranitelnost Citrix NetScaleru (CVE-2019–19781)

Zranitelnost, která postihuje NetScaler (NetScaler ADC a NetScaler Gateway) je založena na útoku typu „path traversal“ a vede k vykonání kódu na serveru. To je vzhledem k tomu, že je NetScaler mnohdy využíván k přístupu z Internetu do aplikací ve vnitřní síti, závažné bezpečnostní riziko.

Protože byl tento týden zaznamenán masivní nárůst skenů této zranitelnosti a jsou zveřejněny kódy, pomocí kterých ji lze zneužít, je bezpodmínečně nutné provést nápravná opatření. Záplaty zranitelnosti budou dostupné až koncem měsíce. CISA zveřejnila nástroj, pomocí kterého lze ověřit, zda je váš systém zranitelný.

Nejlepší rybářské návnady

Nejúspěšnější phishingové e-maily neslibují zbohatnutí, ale vydávají bezprostřední varování týkající se kybernetické bezpečnosti nebo jde o „naléhavé kancelářské zprávy“. Mezi 10 nejvíc odklikaných phishingových e-mailů patří:

- požadována okamžitá změna hesla 26 %,

- Microsoft/Office 365: deaktivace e-mailu v procesu 14 %,

- okamžitá kontrola hesla 13 %,

- HR: povýšení zaměstnance 8 %,

- Dropbox: sdílení dokumentu 8 %,

- IT: plánovaná údržba serveru – nemožnost připojení k Internetu 7 %,

- Office 365: požadována okamžitá změna hesla 6 %,

- Airbnb: přihlášením novým přístrojem 6 %,

- Slack: resetování hesla 6 %.

Koalice proti stalkerwaru

Na konci minulého roku se spojily organizace zabývající se domácím násilím a IT bezpečnostní společnosti, aby společně bojovaly proti domácímu násilí. Vznikla nová globální pracovní skupina, která bude pomáhat obětem prostřednictvím své expertizy a kyberbezpečnostních nástrojů. Deset organizací, mezi které patří například Avira, Evropská síť pro práci s pachateli domácího násilí, Kaspersky, NortonLifeLock nebo Operation Safe Escape, spustilo celosvětovou iniciativu Koalice proti stalkerwaru. Jejich hlavním cílem je chránit uživatele před tímto typem útoku.

Stalkerware označuje počítačové programy, které umožňují proniknout do osobního života jedince. Mohou tak být zneužity jako nástroj domácího násilí a pronásledování. Po nainstalování těchto aplikací získají pachatelé přístup ke zprávám, fotografiím, videím, zvukovým záznamům, sociálním sítím nebo poloze v zařízeních svých obětí. Občas dokonce i v reálném čase. Programy běží skrytě na pozadí, aniž by o nich uživatelé věděli nebo povolili jejich spuštění. Riziko stalkerwaru rok od roku narůstá. Tento typ sledování se nevyhýbá ani České republice. Za prvních osm měsíců roku 2019 se se stalkerwarem setkalo celkem 154 českých uživatelů, v roce 2018 jich podle dat Kaspersky bylo 56.

Ve zkratce

- Rapid7 vyhlásil soutěž Metasploit community CTF 2020

- Equifax se dohodl na vyrovnání v hodnotě 380 milionů dolarů

- 200 milionů modemů v ohrožení

- Hodně uživatelů představujících zajímavé cíle má špatné bezpečnostní návyky

- Uvolněny PoC exploity pro Cisco DCNM zranitelnosti

- Facebook zavedl nová upozornění

- 600 milionů uživatelů si nainstalovalo podvodné aplikace z Google Play

Pro pobavení

Pretty accurate pic.twitter.com/Qk9ka10jqZ

— John Opdenakker (@j_opdenakker) 3. ledna 2020

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…