O tom, že bitvy budoucnosti bude mimo jiné rozhodovat i převaha v kyberprostoru, se hovoří již delší dobu. To ukazují i poslední zkušenosti z Ukrajiny, kde byla kompromitována dělostřelecká jednotka hackerskou skupinou Fancy Bear. Tato skupina je údajně provozována Hlavní správou rozvědky Generálního štábu Ozbrojených sil Ruské federace (GRU). Podle bezpečnostní firmy CrowdStrike se jmenované skupině podařilo v letech 2014 – 2016 infikovat Android zařízení personálu ukrajinského dělostřelectva. Malware umožňoval odposlouchávat komunikaci nebo získávat informace o umístění ukrajinského dělostřelectva. Předpokládá se, že získané informace využívaly jednotky proruských separatistů.

Samotný malware FANCY BEAR X-Agent byl skrytě distribuován na ukrajinských vojenských fórech uvnitř legitimní Android aplikace, kterou vytvořil důstojník ukrajinského dělostřelectva Yaroslav Sherstuk. Tato aplikace slouží k zrychlení zpracování dat pro zacílení houfnic D-30 a podle jejího tvůrce má umožňovat zrychlení zaměření na cíl z minut na sekundy. Pravděpodobně i díky tomu byl o infikovanou aplikaci značný zájem. Z dostupných informací společnost CrowdStrike odhaduje, že bylo použití malwaru při podpoře bojových operací efektivní. Zatímco během uplynulých dvou let ztratilo ukrajinské dělostřelectvo přes 50 % všech zbraní, jednotky využívající houfnice D-30 měly ve stejném období ztráty přesahující 80 %.

Naše postřehy

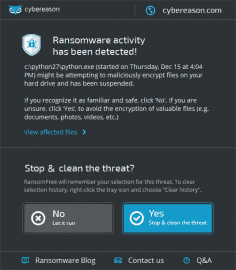

V uplynulém týdnu se nadělovalo nejen pod stromečkem. Pěkný dárek dostali tentokrát i uživatelé, jejichž soubory byly napadeny ransomwarem CryptXXX v.3, když byl uvolněn nástroj umožňující dešifrovat soubory tímto ransomwarem zašifrované. Ty lze poznat podle typických přípon .crypt, .cryp1 a .crypz. Ježíšek nicméně v prosinci nezapomněl ani na uživatele Windows 7, 8 a 10, a také Windows Server 2010 R2 a 2008 R2. Ti teď mohou jako prevenci používat bezplatný nástroj RansomFree, který funguje na principu sledování projevů typických pro ransomware a dokáže prý detekovat 99 % kmenů ransomwaru. Pokud nástroj odhalí typické projevy ransomwaru, pozastaví podezřelý proces a požádá uživatele o finální rozhodnutí, zda se jedná o nechtěné chování.

Některé novodobé vánoční zvyky mají své kouzlo, některé ho nemají. Do druhé skupiny bude nejspíš brzy patřit i zvyk zavedený v roce 2014 skupinou, která si říká Lizard Squad. Místo pálení františků tak někteří jedinci pálí během Vánoc na servery platforem Xbox a Playstation. Skupina R.I.U. Star Patrol, která útoky před letošními Vánocemi vyhrožovala, to ostatně dělá dle vlastního prohlášení jen pro zábavu. Zda k útokům skutečně došlo nebo zda to byly jen plané výhrůžky, zatím není jasné.

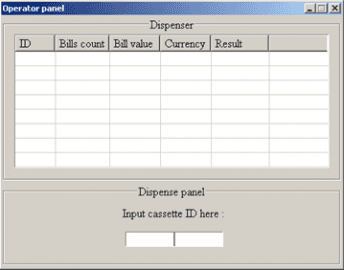

Alenka v říši divů a na ATM. Tak by se dnes mohlo jmenovat klasické dílo, pokud by Lewis Carroll byl bezpečnostní expert. Nový malware s názvem Alice byl objeven ve spolupráci společnosti Trend Micro a centra Europolu EC3. Cílem tohoto nového malwaru není získávat informace o vložených platebních kartách, nýbrž vyprázdnit sejf bankomatu, na který se Alice podařilo útočníkům předtím nahrát přes USB či CD-ROM. Bílý kůň pak přijde k bankomatu a chce-li zažít tu správnou vánoční atmosféru, vyťuká PIN, po jehož zadání se mu na obrazovce bankomatu ukáže informace o kazetách s penězi, které jsou v bankomatu dostupné. Pak už jen stačí trpělivě vybírat peníze, přičemž informace o množství peněz v jednotlivých kazetách je průběžně obnovována a dotyčný tak ví, jak dlouho ještě bude bankomat nadělovat.

Švýcarský GovCERT prolomil domain generation algorithm (DGA) a zablokoval přibližně 500 domén .ch používaných botnetem Tofsee. DGA umožňuje tvůrcům malwaru vypořádat se s blokováním komunikace, které je dnes součástí ochrany proti malwaru, kdy je v produktech antivirových společností blokována komunikace s doménovými jmény, které byly v minulosti použity pro C&C servery. DGA totiž vytváří doménová jména, která budou použita pro komunikaci se C&C serverem, podle určitých pravidel. Útočník tak například ví, že všechny počítače infikované jeho malwarem budou v určité datum a čas hledat svůj řídící server na určité doméně. Zablokování všech .ch domén bohužel nejspíš nepovede ke zničení botnetu Tofsee, protože není závislý pouze na doménách .ch, ale využívá také domény .biz, kde už podobný krok, jaký udělal Švýcarský doménový registr SWITCH, není tak jednoduché provést.

Vzdálené spuštění kódu a získání administrátorského hesla jsou zranitelnosti, které slovy Krytona z Červeného trpaslíka dokáží pokazit den. Podle Shodanu je navíc zranitelných zařízení, tedy těch, která mají povolenou vzdálenou administraci, kolem deseti tisíc. Řada dalších pak bude napadnutelná skrz LAN rozhraní. A o jakém zařízení je tedy řeč? Černého „routera“ si v uplynulém týdnu vytáhl NETGEAR WNR2000. Analytik Pedro Ribeiro zjistil při analýze uhttpd v tomto zařízení, že CGI skript apply.cgi, umožňující administrátorovi volat citlivé funkce, jako např. nastavení připojení, WLAN, reboot, obnovení továrního nastavení a řadu dalších, umožňuje provést to samé i neautorizovanému uživateli, pokud je zavolán přes apply_noauth.cgi. Pro některé z uvedených funkcí je sice potřeba připojit k URL „timestamp“, ale kvůli špatnému generování náhodných čísel je možné získat potřebný token za méně než tisíc pokusů. Kombinací této chyby s další je pak možné zjistit heslo administrátora nebo vzdáleně spustit vlastní kód.

Ve zkratce

- Kritická zranitelnost v knihovně PHPMailer

- Než zaplatíte za dešifrování souborů

- Google „Android Things“ OS

- PIXEL OS od Raspberry Pi

- Rusko chce po Applu odemčení iPhonu vraha ruského ambasadora

- Nový malware Linux/Rakos

- Jak hacknout Panasonic In-Flight Entertainment IFE

- Kampaň MethBot vydělává až 5 milionů USD denně

- Google projekt Wycheproof k testování crypto knihoven

- Kritická chyba v systému Cisco CloudCenter Orchestrator

- Chyba Facebooku umožňovala získat e-mail libovolného uživatele

- Apple prodloužil deadline pro HTTPS v iOS aplikacích

- Nedávná phishingová kampaň používala taktiku šiřitelů malware

Pro pobavení

Závěr

Tento seriál vychází za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC.