Email Security Gateway od Baracudy obsahovala zero-day zranitelnost

Společnost Baracuda produkující síťové a bezpečností prvky stojí i za aplikací Email Security Gateway (ESG), u které byla zjištěna aktivně využívaná zero-day zranitelnost. Ač již dnes existuje patch, který zranitelnost odstraňuje, společnost vyzývá všechny zákazníky k urychlené výměně celé ESG v jakékoliv předchozí verzi. Zákazníci byli informování s předstihem před veřejným prohlášením společnosti.

Zranitelnost na Baracuda ESG způsobovala remote command injection a dostala označení CVE-2023–2868 s CVSS skóre 9,8. Dle dostupných informací byl opravný patch distribuován 20. května a obsahoval i skript, který přerušil vzdálené připojení útočníků na napadeném ESG serveru. 24. května pak společnost oznámila společně s informacemi ohledně CVE-2023–2868 svým zákazníkům, že jejich instalace ESG mohou být kompromitovány a s ní i navázaná zákaznická infrastruktura.

Společnost Baracuda sama přiznala, že zranitelnost byla zneužívána od listopadu 2022 společně s instalací perzistentního malware Saltwater / SeaSpy a nástroj Seaside, který umožňoval vzdálený přístup a reverse shell komunikaci za pomoci paketů SMTP HELO/EHLO.

Společnost Baracuda sama již dříve prezentovala, že jejích výrobků využívá více než 200 tisíc zákazníků.

Vydírají oběti za pomoci umělých explicitních obrázků

Vydírání za pomoci nátlaku ohledně zveřejnění nahých fotografií oběti (v bezpečnostní komunitě obecně nazývané sextortion), je poměrně často používaná technika. Útočník se většinou snaží využít výhrůžek ohledně zveřejnění citlivých obrázků osoby k získání peněžního obnosu, a to ať už obrázky opravdu vlastní, či jen obrázky a jejich získání pouze popisuje a reálně je nemusí vlastnit. Pokud explicitní materiál útočník opravdu vlastní, vedly k jeho získání často hackerské útoky využívající špatného zabezpečení online úložišť oběti, či osoby jí blízké.

Trendem v této oblasti se dle FBI stává používání deepfake obrázků či videí vytvořených za pomoci materiálu získaného většinou ze sociálních sítí a úpravy za pomoci AI. Ač nejsou takto vytvořené obrázky skutečné, je výsledek často velice přesvědčivý a pod výhrůžkami odeslání rodině, spolupracovníkům atd. může způsobit oběti značné potíže.

V několika posledních případech těchto útoků kriminálníci dokonce přeskakují první fázi vydírání a rovnou materiál uploadují na pornografické servery, kde jsou oběti exponovány velkému množství shlédnutí. Útočník poté oběť vydírá zpětně pod podmínkou zaplacení pro stažení explicitního materiálu z takového serveru.

Pro vytváření takovéhoto explicitního materiálu existuje několik i volně dostupných aplikací, z nichž mnohé o skutečnosti, že se jedná o deepfake upozorní. Existuje ale i mnoho aplikací, často na darkwebu, které na to nijak neupozorňují a těchto využívají útočníci pro zmíněný sextortion.

Bohužel se takovéto útoky nevyhýbají i mladším 18 let, proto je důležité mluvit a vzdělávat mládež (a nejen mládež, která je mnohdy ohledně nastavení sociálních sítí erudovanější než generace starší) ohledně důležitosti omezení sdílení osobních informací v online prostředí.

Další kryptoloupež skupiny Lazarus

Severokorejská hackerská organizace Lazarus, si nedávno přilepšila o 35 milionů dolarů v kryptoměnách, které odcizila po úspěšném útoku na platformu pro správu digitálních aktiv Atomic Wallet. Odborníci na blockchain společnosti Elliptic dokázali vystopovat pohyb ukradených prostředků a s vysokou mírou jistoty připsali útok právě skupině Lazarus.

V minulosti jsme o této skupině mohli slyšet v souvislosti s předchozími útoky na platformy spojené s blockchainem a kryptoměnami, jako byly například útoky na Harmony Horizon Bridge, kde se jim podařilo odcizit 100 milionů dolarů a hru Axie Infinity, kde šlo o 620 milionů dolarů. Odborníci předpokládají, že finanční zisky z těchto útoků přímo financují severokorejský program vývoje zbraní.

Díky zpřísnění kontroly ze strany orgánů činných v trestním řízení a vzestupu společností monitorujících blockchain je však pro hackery stále obtížnější zpeněžit ukradená aktiva. V důsledku toho jsou nuceni obracet se na méně renomované burzy, které si účtují značné provize.

Mody pro Minecraft obsahovaly Fractureiser

Platforma CurseForge, která poskytuje pluginy a modpacky pro hru Minecraft, vydala pro uživatele varování před přítomností malwaru injektovaného do mnoha modifikací do této hry. Ohroženi byli všichni uživatelé, kteří si chtěli tento software stáhnout nebo aktualizovat. Útok byl proveden přes kompromitované účty vývojářů těchto modů, které jsou ke stažení na serverech CurseForge a Bukkit.org. Využitý malware dostal název Fracturiser a cílí především na systémy Windows a Linux.

Malware funguje celkem ve čtyřech fázích. Ve fázi 0 je škodlivý kód vložen do legitimních modů nebo nahrán jako nový mod se zabudovanými škodlivými funkcemi. V následující fázi stažené a spuštěné infikované mody naváží spojení s příkazovým a řídicím serverem (C2). Následně je stažen obfuskovaný loader a je zajištěna perzistence na systému.

V poslední fázi loader stáhne další payload nazvaný client.jar. Tento spustitelný soubor, který je směsí kódu Javy a nativního kódu systému Windows, funguje jako malware pro krádež informací. Šíří se do dalších souborů .jar, krade soubory cookie prohlížeče a přihlašovací údaje, nahrazuje adresy kryptoměn a shromažďuje přihlašovací údaje k účtům Discord, Microsoft a Minecraft.

Mezi napadené patří oblíbené mody a modpacky jako Better Minecraft, Dungeons Arise a Sky Villages. V reakci na tento incident se uživatelům doporučuje, aby do vyřešení situace nestahovali mody z CurseForge a repozitářů Bukkit. Zástupci CurseForge ujišťují uživatele, že samotná platforma zůstává bezpečná, a aktivně spolupracují s napadenými vývojáři na zmírnění problému a obnovení bezpečnosti.

Ve zkratce

- Outlook.com hit by outages as hacktivists claim DDoS attacks

- Update pro Google Chrome spravuje aktivně zneužívanou zero-day zranitelnost

- Powershell backdoor maskovaný jako profilový soubor

- CISA s partnery vydala doporučení pro zabezpeční software pro vzdálený přístup

- 60 tisíc aplikací na Androidu distribuovalo Adware bez povšimnutí po několik měsíců

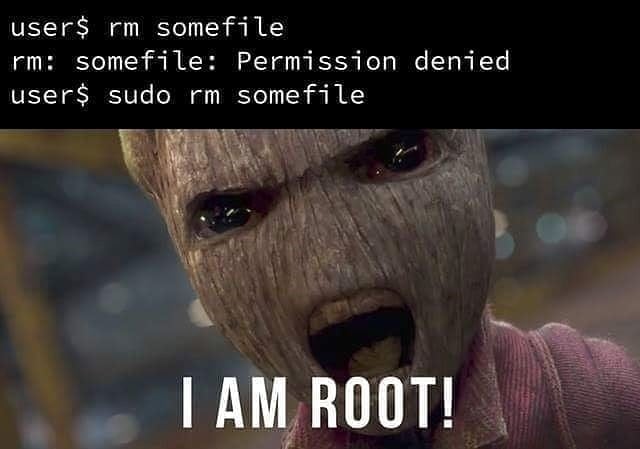

Pro zasmání

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…